Des acteurs de la menace ont été observés en train de publier une nouvelle vague de packages malveillants sur le gestionnaire de packages NuGet dans le cadre d’une campagne en cours qui a débuté en août 2023, tout en ajoutant une nouvelle couche de furtivité pour échapper à la détection.

Les nouveaux packages, au nombre d’environ 60 et couvrant 290 versions, démontrent une approche raffinée par rapport à l’ensemble précédent qui a été révélé en octobre 2023, a déclaré la société de sécurité de la chaîne d’approvisionnement en logiciels ReversingLabs.

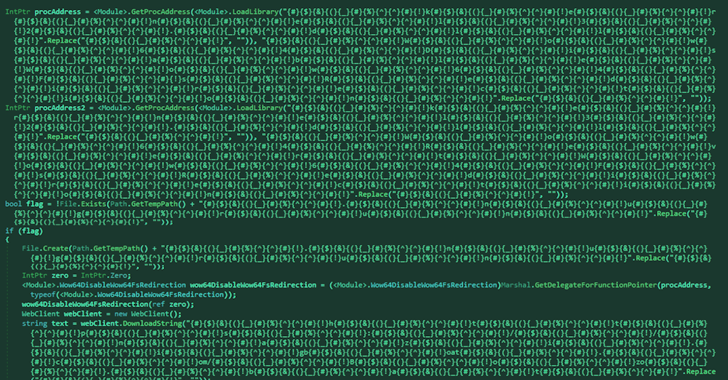

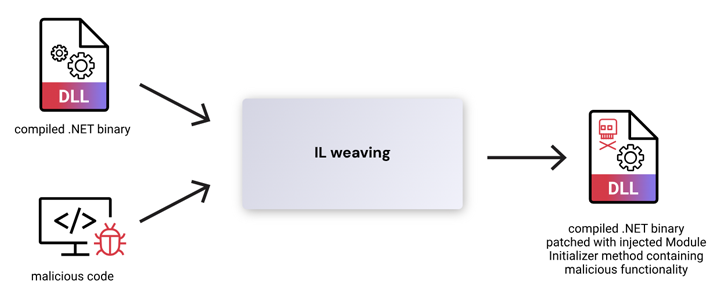

Les attaquants sont passés de l’utilisation des intégrations MSBuild de NuGet à « une stratégie qui utilise des téléchargeurs simples et obscurcis qui sont insérés dans des fichiers binaires PE légitimes à l’aide du tissage du langage intermédiaire (IL), une technique de programmation .NET permettant de modifier le code d’une application après la compilation », a déclaré le chercheur en sécurité Karlo Zanki. dit.

L’objectif final des packages contrefaits, anciens et nouveaux, est de fournir un cheval de Troie d’accès à distance prêt à l’emploi appelé SeroXen RAT. Tous les packages identifiés ont depuis été supprimés.

La dernière collection de packages se caractérise par l’utilisation d’une nouvelle technique appelée Tissage IL qui permet d’injecter des fonctionnalités malveillantes dans un binaire .NET Portable Executable (PE) légitime provenant d’un package NuGet légitime.

Cela inclut l’utilisation de packages open source populaires tels que Guna.UI2.WinForms et en le corrigeant avec la méthode susmentionnée pour créer un package imposteur nommé « Gսոa.UI3.Wіnfօrms », qui utilise des homoglyphes pour remplacer les lettres « u », « n », « i » et « o » par leurs équivalents « ս » (u057D), « ո » (u0578), « і » (u0456) et « օ » (u0585).

« Les acteurs de la menace font constamment évoluer les méthodes et les tactiques qu’ils utilisent pour compromettre et infecter leurs victimes avec du code malveillant utilisé pour extraire des données sensibles ou donner aux attaquants le contrôle des actifs informatiques », a déclaré Zanki.

« Cette dernière campagne met en évidence de nouvelles façons dont les acteurs malveillants complotent pour tromper les développeurs ainsi que les équipes de sécurité en les incitant à télécharger et à utiliser des packages malveillants ou falsifiés provenant de gestionnaires de packages open source populaires comme NuGet. »