TL ; RD :

Adoptez une méthodologie moderne basée sur les tests pour sécuriser votre organisation avec la détection en tant que code.

Au cours de la dernière décennie, la détection des menaces est devenue essentielle et encore plus compliquée. À mesure que les entreprises migrent vers le cloud, les processus de détection manuelle des menaces ne sont plus en mesure de suivre le rythme. Comment les équipes peuvent-elles automatiser l’analyse de la sécurité à grande échelle et relever les défis qui menacent les objectifs de l’entreprise ? La réponse réside dans le traitement des détections de menaces comme des logiciels ou la détection en tant que code.

Regardez le webinaire à la demande de Panther : Faire évoluer la sécurité avec la détection en tant que code avec Cedar pour découvrir comment Cedar utilise Panther pour tirer parti de la détection en tant que code afin de créer des alertes à signal élevé.

Détection en tant que code : un nouveau paradigme (de l’espoir) Les détections définissent la logique d’analyse des données des journaux de sécurité afin d’identifier les comportements des attaquants. Lorsqu’une règle correspond, une alerte est envoyée à votre équipe pour confinement ou enquête.

Qu’est-ce que la détection en tant que code ?

La détection en tant que code est une approche moderne, flexible et structurée pour écrire des détections qui appliquent les meilleures pratiques d’ingénierie logicielle à la sécurité. En adoptant ce nouveau paradigme, les équipes peuvent créer des processus évolutifs pour écrire et renforcer les détections afin d’identifier les menaces sophistiquées dans des environnements en pleine expansion.

Avantages de l’adoption d’un flux de travail basé sur le code

Les programmes de détection des menaces qui sont affinés pour des environnements et des systèmes spécifiques sont les plus efficaces. En traitant les détections comme du code bien écrit pouvant être testé, vérifié dans le contrôle des sources et révisé par des pairs, les équipes peuvent produire des alertes de meilleure qualité qui réduisent la fatigue et signalent rapidement les activités suspectes.

1 — Créez des détections personnalisées et flexibles avec un langage de programmation

L’écriture des détections dans un langage universellement reconnu, flexible et expressif tel que Python offre plusieurs avantages au lieu d’utiliser des langages spécifiques à un domaine (DSL) trop limités. Avec des langages tels que Python, vous pouvez écrire des détections plus sophistiquées et personnalisées pour répondre aux besoins spécifiques de votre entreprise. Ces règles ont également tendance à être plus lisibles et faciles à comprendre à mesure que la complexité augmente.

Un autre avantage de cette approche est l’utilisation d’un riche ensemble de bibliothèques intégrées ou tierces développées par la communauté de la sécurité pour interagir avec les API ou traiter les données, ce qui augmente l’efficacité de la détection.

2 — Développement piloté par les tests (TDD)

Une AQ appropriée pour le code de détection peut permettre aux équipes de découvrir très tôt les angles morts de la détection, de couvrir les tests de fausses alertes et de promouvoir l’efficacité de la détection. Une approche TDD permet aux équipes de sécurité de penser comme un attaquant, de documenter ces connaissances et de créer un référentiel interne d’informations sur le cycle de vie de l’attaquant.

L’avantage de TDD est plus qu’une simple validation de l’exactitude du code. Une approche TDD de l’écriture des détections améliore la qualité du code de détection et permet des détections plus modulaires, extensibles et flexibles. Les ingénieurs peuvent facilement apporter des modifications à leur détection sans craindre de casser les alertes ou de paralyser les opérations quotidiennes.

3 — Collaboration avec les systèmes de contrôle de version

Lors de l’écriture de nouvelles détections ou de leur modification, le contrôle de version permet aux équipes de revenir rapidement et facilement aux états précédents. Cela confirme également que les équipes utilisent la détection la plus récente plutôt que de faire référence à un code obsolète ou erroné. Le contrôle de version peut également aider à donner le contexte nécessaire pour des détections spécifiques qui ont déclenché une alerte ou aider à identifier quand les détections sont modifiées.

À mesure que de nouvelles données supplémentaires entrent dans le système au fil du temps, les détections doivent également changer. Un processus de contrôle des modifications est essentiel pour aider les équipes à traiter et ajuster les détections selon les besoins, tout en garantissant simultanément que toutes les modifications sont bien documentées et bien examinées.

4 — Workflows automatisés pour des détections fiables

Un pipeline d’intégration continue/déploiement continu (CI/CD) peut être bénéfique pour les équipes de sécurité qui souhaitent depuis longtemps déplacer la sécurité plus à gauche. L’utilisation d’un pipeline CI/CD permet d’atteindre les deux objectifs suivants :

- Éliminez les silos entre les équipes lorsqu’elles travaillent ensemble sur une plate-forme commune, révisez mutuellement le travail de code et restez organisé.

- Fournissez des pipelines de test et de livraison automatisés pour vos détections de sécurité. Les équipes peuvent rester agiles en se concentrant sur la création de détections affinées. Au lieu de tester, de déployer et de s’assurer manuellement que les détections ne sont pas trop ajustées, ce qui pourrait déclencher de fausses alertes.

5 — Code réutilisable

Enfin et surtout, la détection en tant que code peut favoriser la réutilisation du code dans un large éventail de détections. Au fur et à mesure que les équipes écrivent un grand nombre de détections au fil du temps, elles commencent à voir des modèles spécifiques émerger. Les ingénieurs peuvent réutiliser le code existant pour exécuter la même fonction ou une fonction très similaire sur différentes détections sans repartir de zéro.

La réutilisabilité du code peut être un élément essentiel de l’écriture de détection qui permet aux équipes de partager des fonctions entre les détections ou de modifier et d’adapter les détections pour des cas d’utilisation spécifiques. Par exemple, supposons que vous deviez répéter un ensemble de listes Autoriser/Refuser (par exemple pour la gestion des accès) ou une logique de traitement particulière à plusieurs endroits. Dans ce cas, vous pouvez utiliser des Helpers dans des langages tels que Python pour partager des fonctions entre les détections.

Introduction à Panthère

Panther est une plateforme d’analyse de sécurité conçue pour atténuer les problèmes des SIEM traditionnels. Panther est conçu pour les ingénieurs en sécurité, par des ingénieurs en sécurité. Plutôt que d’inventer un autre langage propriétaire pour exprimer la logique de détection, Panther offre aux équipes de sécurité un moteur de règles Python pour écrire une détection expressive des menaces et automatiser la détection et la réponse à l’échelle du cloud. L’approche modulaire et ouverte de Panther offre des intégrations faciles et des détections flexibles pour vous aider à créer un pipeline d’opérations de sécurité moderne.

|

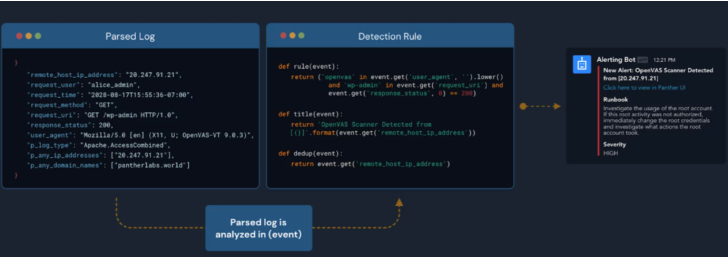

| Workflow de détection en tant que code dans Panther |

Panthère offre des détections fiables et résilientes qui peuvent faciliter :

- Écrivez des détections expressives et flexibles en Python pour les besoins spécifiques à votre entreprise.

- Structurez et normalisez les journaux dans un schéma strict qui permet les détections avec Python et les requêtes avec SQL.

- Effectuez une détection des menaces en temps réel et des enquêtes approfondies sur des volumes massifs de données de sécurité.

- Bénéficiez de plus de 200 détections prédéfinies mappées sur des menaces spécifiques, des activités suspectes et des cadres de sécurité tels que MITRE ATT&CK.

Workflow de détection en tant que code dans Panther

Un exemple de détection dans Panther

Lors de l’écriture d’une détection dans Panthère, vous commencez avec une fonction rule() qui identifie un comportement spécifique à identifier. Par exemple, supposons que vous souhaitiez une alerte lorsqu’une connexion Okta par force brute est suspectée. La détection suivante peut aider à identifier ce comportement avec Panther :

|

| Règle de connexion Okta Brute Force dans Panther |

Dans l’exemple ci-dessus :

- La fonction rule() prend un argument de ‘event’ et renvoie une valeur booléenne.

- La fonction title() contrôle le message d’alerte généré envoyé aux analystes. Les valeurs des événements peuvent ensuite être interpolées pour ajouter des contextes utiles.

Les règles peuvent être activées et testées directement dans l’interface utilisateur Panther, ou modifiées et téléchargées par programme avec l’outil Panther Analysis, qui vous permet de tester, de regrouper et de déployer des détections via l’interface de ligne de commande (CLI). Et pour faciliter le tri des incidents, les règles Panther contiennent des métadonnées telles que la gravité, les types de journaux, les tests unitaires, les runbooks, etc.

Commencer

Tirez-vous pleinement parti de toutes vos données de sécurité pour détecter les menaces et les activités suspectes ? Découvrez comment sécuriser votre cloud, votre réseau, vos applications et vos terminaux avec Panther Enterprise. Demandez une démo aujourd’hui.