Un actor de amenazas afiliado a Hamás ha ampliado sus operaciones cibernéticas maliciosas más allá del espionaje para llevar a cabo ataques disruptivos dirigidos exclusivamente a entidades israelíes.

La actividad, vinculada a un grupo llamado ESCRIBIRtambién ha apuntado a la Autoridad Palestina, Jordania, Irak, Arabia Saudita y Egipto, dijo Check Point en un análisis.

“El [Israel-Hamas] El conflicto no ha interrumpido la actividad de WIRTE, y continúan aprovechando los acontecimientos recientes en la región en sus operaciones de espionaje”, dijo la compañía. dicho. “Además del espionaje, el actor de amenazas participó recientemente en al menos dos oleadas de ataques perturbadores contra Israel”.

WIRTE es el apodo asignado a una amenaza persistente avanzada (APT) de Medio Oriente que ha estado activa desde al menos agosto de 2018, apuntando a un amplio espectro de entidades en toda la región. Fue documentado por primera vez por la empresa española de ciberseguridad S2 Grupo.

Se considera que el equipo de hackers forma parte de un grupo con motivaciones políticas llamado Gaza Cyber Gang (también conocido como Molerats y TA402), el último de los cuales es conocido por utilizar herramientas como BarbWire, IronWind y Pierogi en sus campañas de ataque.

“La actividad de este grupo ha persistido durante toda la guerra en Gaza”, dijo la empresa israelí. “Por un lado, la actual actividad del grupo fortalece su afiliación con Hamás; por otro lado, complica la atribución geográfica de esta actividad específicamente a Gaza”.

Se ha descubierto que las actividades de WIRTE en 2024 aprovechan las tensiones geopolíticas en el Medio Oriente y la guerra para crear engañosos señuelos de archivos RAR que conducen al despliegue del marco posterior a la explotación de Havoc. Cadenas alternativas observadas antes de septiembre de 2024 aprovecharon archivos RAR similares para ofrecer el descargador IronWind.

Ambas secuencias de infección emplean un ejecutable legítimo para descargar la DLL con malware y mostrar a la víctima el documento PDF señuelo.

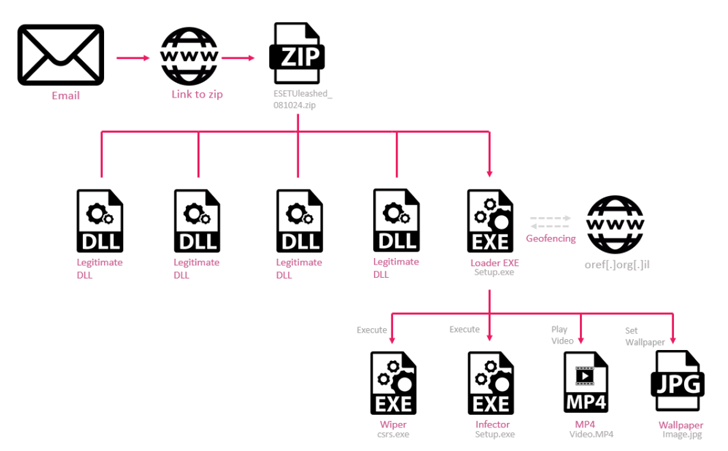

Check Point dijo que también observó una campaña de phishing en octubre de 2024 dirigida a varias organizaciones israelíes, como hospitales y municipios, en la que se enviaron correos electrónicos desde una dirección legítima perteneciente al socio de la empresa de ciberseguridad ESET en Israel.

“El correo electrónico contenía un versión recién creada del SameCoin Wiper, que se utilizó en ataques contra Israel a principios de este año”, dijo. “Además de cambios menores en el malware, la versión más nueva introduce una función de cifrado única que sólo ha sido […] encontrado en una variante más nueva del cargador IronWind.”

Además de sobrescribir archivos con bytes aleatorios, la versión más reciente del limpiador SameCoin modifica el fondo del sistema víctima para mostrar una imagen con el nombre de las Brigadas Al-Qassam, el ala militar de Hamás.

SameCoin es un limpiador personalizado que se descubrió en febrero de 2024 como utilizado por un actor de amenazas afiliado a Hamás para sabotear dispositivos Windows y Android. El malware se distribuyó bajo la apariencia de una actualización de seguridad.

Los ejemplos del cargador de Windows (“INCD-SecurityUpdate-FEB24.exe”), según Laboratorio Harfangse modificaron sus marcas de tiempo para que coincidan con el 7 de octubre de 2023, el día en que Hamás lanzó su Ofensiva sorpresa contra Israel.. Se cree que el vector de acceso inicial es un correo electrónico que se hace pasar por la Dirección Cibernética Nacional de Israel (INCD).

“A pesar del conflicto en curso en Medio Oriente, el grupo ha persistido en múltiples campañas, mostrando un conjunto de herramientas versátil que incluye limpiadores, puertas traseras y páginas de phishing utilizadas tanto para espionaje como para sabotaje”, concluyó Check Point.