Los investigadores de ciberseguridad han descubierto una vulnerabilidad de seguridad en el RADIO protocolo de autenticación de red llamado Radio de la explosión que podría ser explotado por un atacante para realizar ataques Mallory-in-the-middle (MitM) y eludir los controles de integridad en determinadas circunstancias.

“El protocolo RADIUS permite que ciertos mensajes de solicitud de acceso no tengan controles de integridad o autenticación”, dijo el director ejecutivo de InkBridge Networks, Alan DeKok, quien es el creador del protocolo. Proyecto FreeRADIUSdijo en un comunicado.

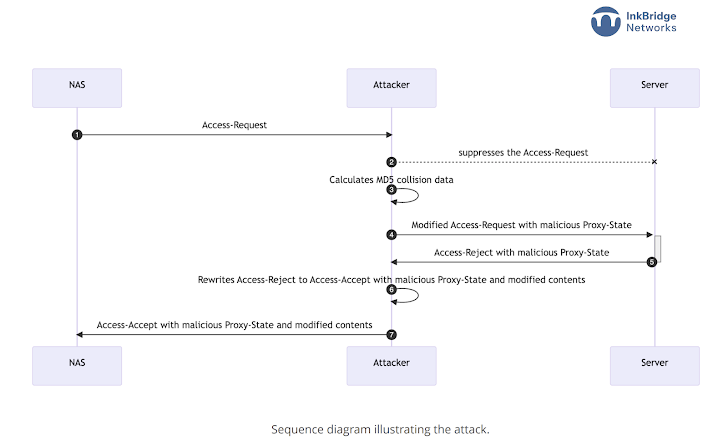

“Como resultado, un atacante puede modificar estos paquetes sin ser detectado. El atacante podría obligar a cualquier usuario a autenticarse y otorgarle cualquier autorización (VLAN, etc.)”.

RADIUS, abreviatura de Remote Authentication Dial-In User Service, es un servicio de acceso telefónico de autenticación remota. protocolo cliente/servidor que proporciona administración centralizada de autenticación, autorización y contabilidad (AAA) para los usuarios que se conectan y utilizan un servicio de red.

La seguridad de RADIUS es depende de un hash que se deriva utilizando el Algoritmo MD5que se consideró criptográficamente roto a partir de diciembre de 2008 debido al riesgo de ataques de colisión.

Esto significa que los paquetes de solicitud de acceso pueden estar sujetos a lo que se denomina un ataque de prefijo elegido que permite modificar el paquete de respuesta de manera que pase todas las comprobaciones de integridad de la respuesta original.

Sin embargo, para que el ataque tenga éxito, el adversario debe poder modificar los paquetes RADIUS en tránsito entre el cliente y el servidor RADIUS. Esto también significa que las organizaciones que envían paquetes a través de Internet corren el riesgo de sufrir la falla.

Otros factores de mitigación que evitan que el ataque sea potente se derivan del uso de TLS para transmitir tráfico RADIUS a través de Internet y una mayor seguridad de los paquetes a través de Atributo Message-Authenticator.

BlastRADIUS es el resultado de una falla de diseño fundamental y se dice que afecta a todos los clientes y servidores RADIUS que cumplen con los estándares, lo que hace imperativo que los proveedores de servicios de Internet (ISP) y las organizaciones que utilizan el protocolo se actualicen a la última versión.

“En concreto, los métodos de autenticación PAP, CHAP y MS-CHAPv2 son los más vulnerables”, afirmó DeKok. “Los ISP tendrán que actualizar sus servidores RADIUS y sus equipos de red”.

“Cualquier persona que utilice autenticación de dirección MAC o RADIUS para iniciar sesión como administrador en los conmutadores es vulnerable. El uso de TLS o IPSec evita el ataque y 802.1X (EAP) no es vulnerable”.

En el caso de las empresas, el atacante ya tendría que tener acceso a la red de área local virtual (VLAN) de gestión. Además, los ISP pueden ser vulnerables si envían tráfico RADIUS a través de redes intermedias, como las de terceros subcontratistas o la red más amplia de Internet.

Vale la pena señalar que la vulnerabilidad, que tiene una puntuación CVSS de 9,0, afecta particularmente a las redes que envían tráfico RADIUS/UDP a través de Internet, dado que “la mayor parte del tráfico RADIUS se envía ‘sin cifrar'”. No hay evidencia de que esté siendo explotada en la naturaleza.

“Este ataque es el resultado de que la seguridad del protocolo RADIUS se descuidó durante mucho tiempo”, dijo DeKok.

“Si bien las normas han sugerido desde hace tiempo protecciones que habrían impedido el ataque, esas protecciones no se hicieron obligatorias. Además, muchos proveedores ni siquiera implementaron las protecciones sugeridas”.