Los usuarios de habla china son el objetivo de una campaña en curso que distribuye malware conocido como ValleyRAT.

“ValleyRAT es un malware de múltiples etapas que utiliza diversas técnicas para monitorear y controlar a sus víctimas e implementar complementos arbitrarios para causar más daños”, dijeron los investigadores de Fortinet FortiGuard Labs Eduardo Altares y Joie Salvio. dicho.

“Otra característica destacable de este malware es su uso intensivo de shellcode para ejecutar sus numerosos componentes directamente en la memoria, lo que reduce significativamente su huella de archivos en el sistema de la víctima”.

Los detalles sobre la campaña surgieron por primera vez en junio de 2024, cuando Zscaler ThreatLabz detalló ataques que involucraban una versión actualizada del malware.

Actualmente no se sabe exactamente cómo se distribuye la última versión de ValleyRAT, aunque las campañas anteriores han aprovechado mensajes de correo electrónico que contenían URL que apuntaban a ejecutables comprimidos.

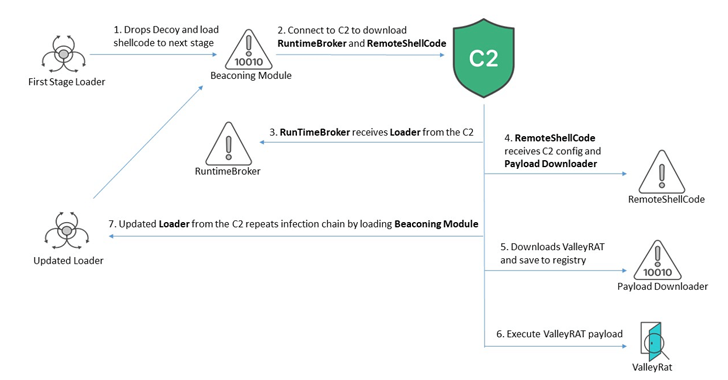

La secuencia de ataque es un proceso de varias etapas que comienza con un cargador de primera etapa que se hace pasar por aplicaciones legítimas como Microsoft Office para hacerlas parecer inofensivas (por ejemplo, “工商年报大师.exe” o “补单对接更新记录txt.exe”). ).

Al ejecutar el ejecutable, se descarta el documento señuelo y se carga el shellcode para avanzar a la siguiente fase del ataque. El cargador también toma medidas para validar que no se esté ejecutando en una máquina virtual.

El shellcode es responsable de iniciar un módulo de balizamiento que contacta a un servidor de comando y control (C2) para descargar dos componentes, RuntimeBroker y RemoteShellcode, además de configurar la persistencia en el host y obtener privilegios de administrador explotando un binario legítimo llamado fodhelper.exe y lograr una omisión de UAC.

El segundo método utilizado para la escalada de privilegios se refiere al abuso de los privilegios. Interfaz COM CMSTPLUAuna técnica previamente adoptada por actores de amenazas conectados a la El ransomware Avaddon y también se observó en campañas recientes de Hijack Loader.

En un intento adicional por asegurarse de que el malware se ejecute sin obstáculos en la máquina, configura reglas de exclusión para Microsoft Defender Antivirus y procede a finalizar varios procesos relacionados con el antivirus en función de los nombres de archivos ejecutables coincidentes.

La tarea principal de RuntimeBroker es recuperar del servidor C2 un componente llamado Loader, que funciona de la misma manera que el cargador de primera etapa y ejecuta el módulo de balizamiento para repetir el proceso de infección.

La carga útil Loader también exhibe algunas características distintivas, incluida la realización de comprobaciones para ver si se está ejecutando en un sandbox y el escaneo del Registro de Windows en busca de claves relacionadas con aplicaciones como Tencent WeChat y Alibaba DingTalk, lo que refuerza la hipótesis de que el malware se dirige exclusivamente a los sistemas chinos.

Por otro lado, RemoteShellcode está configurado para buscar el descargador ValleyRAT en el servidor C2, que posteriormente utiliza sockets UDP o TCP para conectarse al servidor y recibir la carga útil final.

ValleyRAT, atribuido a un grupo de amenazas llamado Silver Fox, es una puerta trasera con todas las funciones capaz de controlar de forma remota las estaciones de trabajo comprometidas. Puede tomar capturas de pantalla, ejecutar archivos y cargar complementos adicionales en el sistema de la víctima.

“Este malware involucra varios componentes cargados en diferentes etapas y utiliza principalmente shellcode para ejecutarlos directamente en la memoria, reduciendo significativamente su rastro de archivos en el sistema”, dijeron los investigadores.

“Una vez que el malware se afianza en el sistema, admite comandos capaces de monitorear las actividades de la víctima y entregar complementos arbitrarios para promover las intenciones de los actores de la amenaza”.

El desarrollo se produce en medio de campañas de malspam en curso que intentan explotar una antigua vulnerabilidad de Microsoft Office (CVE-2017-0199) para ejecutar código malicioso y distribuir GuLoader, Remcos RAT y Sankeloader.

“CVE-2017-0199 todavía tiene como objetivo permitir la ejecución de código remoto desde un archivo XLS”, dijo Symantec, propiedad de Broadcom. dicho“Las campañas entregaban un archivo XLS malicioso con un enlace desde el cual se ejecutaría un archivo HTA o RTF remoto para descargar la carga útil final”.