Los investigadores de ciberseguridad han señalado una campaña “masiva” dirigida a configuraciones expuestas de Git para desviar credenciales, clonar repositorios privados e incluso extraer credenciales de la nube del código fuente.

La actividad, cuyo nombre en clave BALLENA ESMERALDAse estima que recopiló más de 10,000 repositorios privados y los almacenó en un depósito de almacenamiento de Amazon S3 que pertenecía a una víctima anterior. Desde entonces, Amazon ha retirado el depósito, que consta de no menos de 15.000 credenciales robadas.

“Las credenciales robadas pertenecen a proveedores de servicios en la nube (CSP), proveedores de correo electrónico y otros servicios”, Sysdig dicho en un informe. “El phishing y el spam parecen ser el objetivo principal del robo de credenciales”.

Se ha descubierto que la operación criminal multifacética, aunque no es sofisticada, aprovecha un arsenal de herramientas privadas para robar credenciales y extraer archivos de configuración de Git, archivos .env de Laravel y datos web sin procesar. No se ha atribuido a ningún actor o grupo de amenazas conocido.

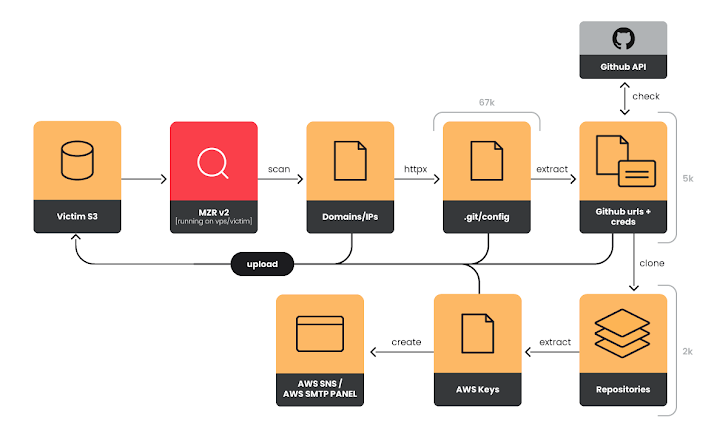

Dirigido a servidores con archivos de configuración de repositorio Git expuestos que utilizan amplios rangos de direcciones IP, el conjunto de herramientas adoptado por EMERALDWHALE permite el descubrimiento de hosts relevantes y la extracción y validación de credenciales.

Estos tokens robados se utilizan posteriormente para clonar repositorios públicos y privados y obtener más credenciales integradas en el código fuente. La información capturada finalmente se carga en el depósito S3.

Dos programas destacados que utiliza el actor de amenazas para lograr sus objetivos son MZR V2 y Seyzo-v2, que se venden en mercados clandestinos y son capaces de aceptar una lista de direcciones IP como entradas para escanear y explotar repositorios Git expuestos.

Estas listas normalmente se compilan utilizando motores de búsqueda legítimos como Google Dorks y Shodan y utilidades de escaneo como MASCAN.

Es más, el análisis de Sysdig encontró que una lista que comprende más de 67.000 URL con la ruta “/.git/config” expuesta se ofrece a la venta a través de Telegram por 100 dólares, lo que indica que existe un mercado para los archivos de configuración de Git.

“EMERALDWHALE, además de apuntar a archivos de configuración de Git, también apuntó a archivos de entorno Laravel expuestos”, dijo el investigador de Sysdig Miguel Hernández. “Los archivos .env contienen una gran cantidad de credenciales, incluidos proveedores de servicios en la nube y bases de datos”.

“El mercado clandestino de credenciales está en auge, especialmente para los servicios en la nube. Este ataque muestra que la gestión secreta por sí sola no es suficiente para proteger un entorno”.