Un actor de amenazas de habla vietnamita ha sido vinculado a una campaña de robo de información dirigida a entidades gubernamentales y educativas en Europa y Asia con un nuevo malware basado en Python llamado Ladrón de PXA.

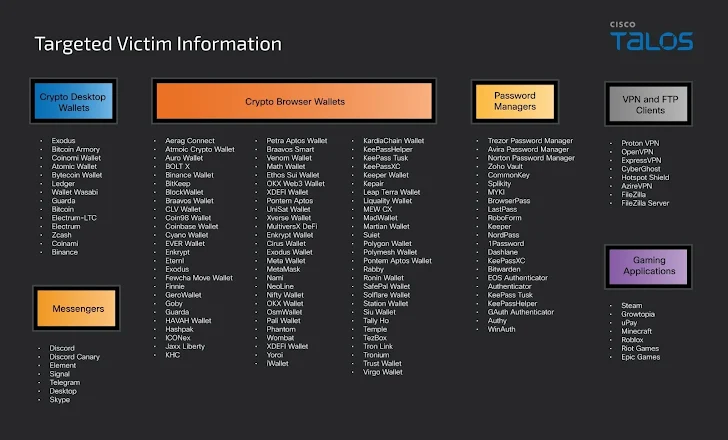

El malware “se dirige a la información confidencial de las víctimas, incluidas las credenciales de varias cuentas en línea, clientes VPN y FTP, información financiera, cookies del navegador y datos del software de juegos”, dijeron los investigadores de Cisco Talos Joey Chen, Alex Karkins y Chetan Raghuprasad. dicho.

“PXA Stealer tiene la capacidad de descifrar la contraseña maestra del navegador de la víctima y la utiliza para robar las credenciales almacenadas de varias cuentas en línea”

Las conexiones con Vietnam surgen de la presencia de comentarios vietnamitas y una cuenta de Telegram codificada llamada “Solitario Ninguno” en el programa de ladrones, el último de los cuales incluye un ícono de la bandera nacional de Vietnam y una imagen del emblema del Ministerio de Seguridad Pública de Vietnam.

Cisco Talos dijo que observó al atacante vendiendo credenciales de cuentas de Facebook y Zalo, y tarjetas SIM en el canal de Telegram “Mua Bán Scan MINI”, que ha sido previamente vinculado a otro actor de amenazas llamado CoralRaider. También se ha descubierto que Lone None está activo en otro grupo vietnamita de Telegram operado por CoralRaider llamado “Anuncios Cú Negros – Dropship“.

Dicho esto, actualmente no está claro si estos dos conjuntos de intrusiones están relacionados, si llevan a cabo sus campañas de forma independiente el uno del otro.

“Las herramientas compartidas por el atacante en el grupo son utilidades automatizadas diseñadas para administrar varias cuentas de usuario. Estas herramientas incluyen una herramienta de creación por lotes de Hotmail, una herramienta de extracción de correo electrónico y una herramienta de modificación por lotes de cookies de Hotmail”, dijeron los investigadores.

“Los paquetes comprimidos proporcionados por el actor de amenazas a menudo contienen no sólo los archivos ejecutables de estas herramientas sino también su código fuente, lo que permite a los usuarios modificarlos según sea necesario”.

Hay pruebas que sugieren que dichos programas se ofrecen a la venta a través de otros sitios como aehack.[.]com que afirman proporcionar herramientas gratuitas de pirateo y trampa. Los tutoriales para usar estas herramientas se comparten a través de canales de youtubedestacando además que existe un esfuerzo concertado para comercializarlos.

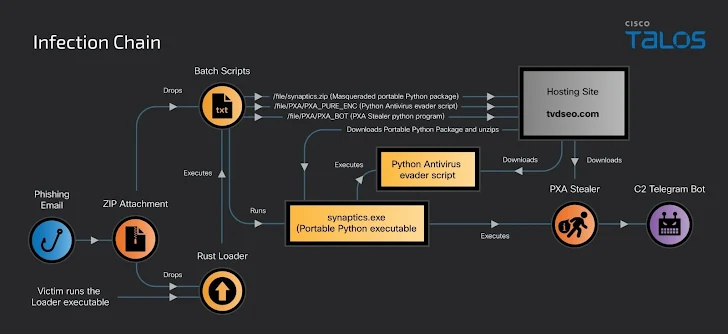

Las cadenas de ataques que propagan PXA Stealer comienzan con un correo electrónico de phishing que contiene un archivo adjunto ZIP, que incluye un cargador basado en Rust y una carpeta oculta que, a su vez, incluye varios scripts por lotes de Windows y un archivo PDF señuelo.

La ejecución del cargador activa los scripts por lotes, que son responsables de abrir el documento señuelo, un formulario de solicitud de empleo de Glassdoor, al mismo tiempo que ejecuta comandos de PowerShell para descargar y ejecutar una carga útil capaz de deshabilitar los programas antivirus que se ejecutan en el host, seguido de la implementación del ladrón mismo.

Una característica notable de PXA Stealer es su énfasis en robar cookies de Facebook, usarlas para autenticar una sesión e interactuar con Facebook Ads Manager y Graph API para recopilar más detalles sobre la cuenta y su información asociada relacionada con los anuncios.

El ataque a cuentas comerciales y publicitarias de Facebook ha sido un patrón recurrente entre los actores de amenazas vietnamitas, y PXA Stealer demuestra no ser diferente.

La divulgación se produce cuando IBM X-Force detalló una campaña en curso desde mediados de abril de 2023 que entrega StrelaStealer a víctimas en toda Europa, específicamente Italia, España, Alemania y Ucrania. La actividad se ha atribuido a un corredor de acceso inicial (IAB) de “rápida maduración” al que rastrea como Hive0145, que se cree que es el único operador del malware ladrón.

“Los correos electrónicos de phishing utilizados en estas campañas son notificaciones de facturas reales, que han sido robadas a través de credenciales de correo electrónico previamente exfiltradas”, afirman los investigadores Golo Mühr, Joe Fasulo y Charlotte Hammond. dicho. “StrelaStealer está diseñado para extraer las credenciales de usuario almacenadas en Microsoft Outlook y Mozilla Thunderbird”.

La popularidad del malware ladrón se evidencia en la continua evolución de familias existentes como LADRO DE REGISTROS (también conocido como RecordBreaker o Raccoon Stealer V2) y Rhadamanthys, y la aparición constante de otros nuevos como Ladrón de amnesia y Glove Stealer, a pesar de los esfuerzos de las autoridades por perturbarlos.

“Glove Stealer utiliza un módulo de soporte dedicado para evitar el cifrado vinculado a la aplicación mediante el uso Servicio de ascensor“, Jan Rubín, investigador de Gen Digital. dicho. “Si bien se observa que se propaga a través de correos electrónicos de phishing que se parecen a ClickFix, también intenta imitar una herramienta de reparación que los usuarios podrían usar para solucionar problemas que puedan haber encontrado”.