Sherlock Holmes es famoso por su increíble habilidad para clasificar montones de información; elimina lo irrelevante y expone la verdad oculta. Su filosofía es sencilla pero brillante: “Cuando se ha eliminado lo imposible, lo que queda, por improbable que sea, debe ser la verdad”. En lugar de seguir todas las pistas, Holmes se centra en los detalles necesarios para llegar a la solución.

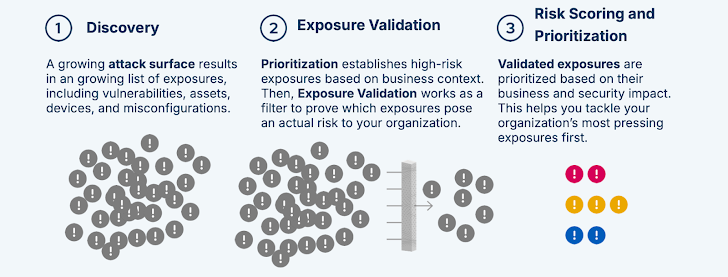

En ciberseguridad, la validación de la exposición refleja el enfoque de Holmes: a los equipos de seguridad generalmente se les presenta una lista abrumadora de vulnerabilidades, pero no todas las vulnerabilidades representan una amenaza real. Así como Holmes descarta pistas irrelevantes, los equipos de seguridad deben eliminar las exposiciones que probablemente no sean explotadas o que no representen riesgos significativos.

La validación de la exposición (a veces llamada validación de la exposición adversaria) permite a los equipos concentrarse en los problemas más importantes y minimizar las distracciones. De manera similar al razonamiento deductivo de Holmes, la validación de las exposiciones dirige a las organizaciones hacia vulnerabilidades que, si no se abordan, tienen el potencial de resultar en una violación de la seguridad.

Por qué la validación de la exposición es fundamental para su organización

Entonces, antes de entrar en detalles más técnicos, respondamos la pregunta principal: ¿Por qué es importante verificar las exposiciones para todas las organizaciones, independientemente de la industria y el tamaño?

- Reduce el riesgo centrándose en las vulnerabilidades explotables.

- Optimiza los recursos priorizando las cuestiones más críticas.

- Mejora la postura de seguridad con validación continua.

- Cumple con el cumplimiento y requisitos de auditoría.

Los agujeros en su armadura: qué significan las exposiciones a amenazas

En ciberseguridad, la exposición es una vulnerabilidad, una mala configuración o una brecha de seguridad existente en el entorno de TI de una organización, que podría ser utilizada por cualquier actor de amenazas. Algunos ejemplos son vulnerabilidades de software, cifrado débil, controles de seguridad mal configurados, controles de acceso inadecuados y activos sin parches. Piense en estas exposiciones como agujeros en su armadura: si no se mitigan, proporcionan un punto de entrada para que los atacantes se infiltren en sus sistemas.

El papel de la validación de la exposición: de la teoría a la práctica

Validación de exposición ejecuta pruebas continuas para ver si las vulnerabilidades descubiertas realmente pueden explotarse y ayuda a los equipos de seguridad a priorizar los riesgos más críticos. No todas las vulnerabilidades son iguales y muchas pueden mitigarse mediante controles ya implementados o pueden no ser explotables en su entorno. Considere una organización que encuentra una vulnerabilidad SQLi crítica en una de sus aplicaciones web. El equipo de seguridad intenta explotar esta vulnerabilidad en un escenario de ataque simulado: validación de exposición. Descubrieron que todas las variantes del ataque son efectivamente bloqueadas por los controles de seguridad existentes, como los firewalls de aplicaciones web (WAF). Esta información permite al equipo priorizar otras vulnerabilidades que no están mitigadas por las defensas actuales.

Aunque las puntuaciones CVSS y EPSS dan un riesgo teórico basado en la puntuación, no refleja la explotabilidad en el mundo real. La validación de la exposición salva este abismo al simular escenarios de ataque reales y convierte los datos de vulnerabilidad sin procesar en información procesable, al tiempo que garantiza que los equipos se esfuercen donde más importa.

Deje de perseguir fantasmas: céntrese en las amenazas cibernéticas reales

Validación de exposición adversa proporciona un contexto crucial a través de ataques simulados y pruebas de controles de seguridad.

Por ejemplo, una empresa de servicios financieros identifica 1.000 vulnerabilidades en su red. Si no se hubieran validado, priorizar la remediación sería desalentador. Sin embargo, con el uso de simulaciones de ataques, queda claro que el 90% de esas vulnerabilidades se mitigan mediante controles actualmente en funcionamiento como NGFW, IPS y EDR. Los 100 restantes resultan ser inmediatamente explotables y suponen un alto riesgo para activos críticos como las bases de datos de clientes.

De este modo, la organización puede concentrar sus recursos y tiempo en remediar esas 100 vulnerabilidades de alto riesgo y lograr una mejora espectacular en la seguridad.

Automatización de Sherlock: ampliación de la validación de la exposición con tecnología

La validación manual ya no es factible en los complejos entornos de TI actuales; aquí es donde la automatización se vuelve esencial.

¿Por qué la automatización es esencial para la validación de la exposición?

- Escalabilidad: La automatización valida miles de vulnerabilidades rápidamente, mucho más allá de la capacidad manual.

- Consistencia: Las herramientas automatizadas proporcionan resultados repetibles y sin errores.

- Velocidad: La automatización acelera la validación. Esto significa una remediación más rápida y un tiempo de exposición reducido.

Las herramientas de validación de exposición incluyen Simulación de ataques e infracciones (BAS) y Automatización de pruebas de penetración. Estas herramientas permiten a la organización validar las exposiciones a escala mediante la simulación de escenarios de ataques del mundo real que prueban los controles de seguridad frente a tácticas, técnicas y procedimientos (TTP) utilizados por los actores de amenazas.

Por otro lado, la automatización libera la carga de los equipos de seguridad que a veces se ven abrumados por un enorme volumen de vulnerabilidades y alertas. Al abordar sólo las exposiciones más críticas, el equipo es mucho más eficiente y productivo; por lo tanto, reducir los riesgos asociados con el agotamiento.

Preocupaciones comunes sobre la validación de la exposición

A pesar de las ventajas, muchas organizaciones podrían dudar en establecer una validación de exposición. Abordemos algunas preocupaciones comunes:

⮩ “¿No es difícil implementar la validación de la exposición?”

De nada. Las herramientas automatizadas se integran fácilmente con sus sistemas existentes con una interrupción mínima de sus procesos actuales.

⮩ “¿Por qué es necesario esto cuando ya tenemos un sistema de gestión de vulnerabilidades?”

Mientras que la gestión de vulnerabilidades simplemente identifica las debilidades, la validación de la exposición identifica vulnerabilidades que realmente podrían explotarse. La validación de la exposición ayuda a priorizar riesgos significativos.

⮩ “¿La validación de la exposición es sólo para grandes empresas?“

No, es escalable para organizaciones de cualquier tamaño, independientemente de sus recursos.

Resolviendo el caso: integrando la validación de la exposición en su estrategia CTEM

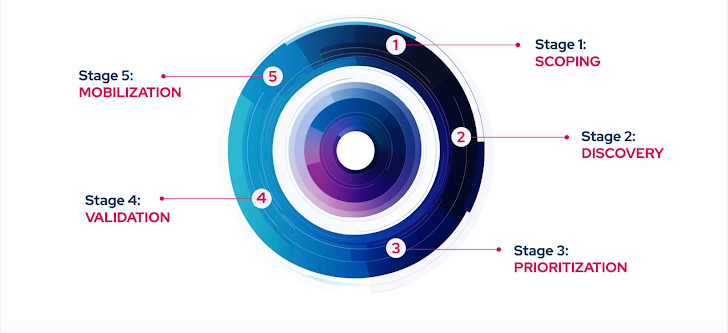

El mayor retorno de la inversión en la integración de la validación de la exposición se produce cuando se realiza en un plazo de Gestión continua de la exposición a amenazas (CTEM) programa.

CTEM consta de cinco fases clave: alcance, descubrimiento, priorización, validación y movilización. Cada fase juega un papel fundamental; sin embargo, la fase de validación es particularmente importante porque separa los riesgos teóricos de las amenazas reales y procesables. Esto se refleja en la hoja de ruta estratégica de Gartner® 2024 para gestionar la exposición a amenazas: lo que inicialmente parece ser un “problema inmanejable” rápidamente se convertirá en una “tarea imposible” sin validación.

Cerrar el caso: eliminar lo imposible, centrarse en lo crítico

La validación de la exposición es como el método de deducción de Sherlock Holmes: le ayuda a eliminar lo imposible y centrarse en lo crítico. Incluso el señor Spock se hizo eco de esta lógica y comentó: “Un antepasado mío sostenía que si se elimina lo imposible, lo que quede, por improbable que sea, debe ser la verdad”. Al validar qué exposiciones son explotables y cuáles están mitigadas por los controles existentes, las organizaciones pueden priorizar la remediación y fortalecer su postura de seguridad de manera eficiente.

Aplique esta sabiduría eterna a su estrategia de ciberseguridad, dar el primer paso para eliminar lo imposible, y descubre la verdad de tus verdaderas amenazas. Descubra cómo el Plataforma de validación de seguridad Picus Se integra perfectamente con sus sistemas existentes, las capacidades de validación de exposición más amplias a través de capacidades avanzadas como Simulación de ataques e infracciones (BAS), Pruebas de penetración automatizadasy equipo rojo para ayudarte Reduzca el riesgo, ahorre tiempo y fortalezca sus defensas. contra las amenazas en evolución.

Nota: este artículo fue escrito por el Dr. Suleyman Ozarslan, cofundador y vicepresidente de investigación de Picus Security.