El servicio de inteligencia y seguridad técnica de Ucrania advierte sobre una nueva ola de ataques cibernéticos que tienen como objetivo obtener acceso a las cuentas de Telegram de los usuarios.

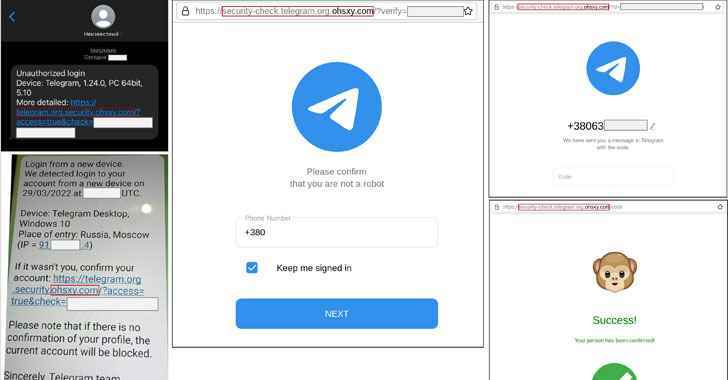

«Los delincuentes enviaron mensajes con enlaces maliciosos al sitio web de Telegram para obtener acceso no autorizado a los registros, incluida la posibilidad de transferir un código de un solo uso desde SMS», dijo el Servicio Estatal de Protección de la Información y las Comunicaciones Especiales (SSSCIP) de Ucrania. dijo en una alerta.

los ataquesque se han atribuido a un grupo de amenazas llamado «UAC-0094», se originan con mensajes de Telegram que alertan a los destinatarios de que se ha detectado un inicio de sesión desde un nuevo dispositivo ubicado en Rusia e insta a los usuarios a confirmar sus cuentas haciendo clic en un enlace.

La URL, en realidad un dominio de phishing, solicita a las víctimas que ingresen sus números de teléfono, así como las contraseñas de un solo uso enviadas por SMS que luego utilizan los atacantes para apoderarse de las cuentas.

El modus operandi refleja el de un ataque de phishing anterior que se reveló a principios de marzo que aprovechó las bandejas de entrada comprometidas pertenecientes a diferentes entidades indias para enviar correos electrónicos de phishing a los usuarios de Ukr.net para secuestrar las cuentas.

En otro campaña de ingeniería social observado por el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA), se enviaron señuelos de correo electrónico relacionados con la guerra a las agencias gubernamentales ucranianas para implementar una pieza de malware de espionaje.

Los correos electrónicos vienen con un archivo HTML adjunto («Criminales de guerra de la Federación Rusa.htm»), cuya apertura culmina con la descarga y ejecución de un implante basado en PowerShell en el host infectado.

CERT-UA atribuyó el ataque a Armageddon, un actor de amenazas con sede en Rusia vinculado al Servicio de Seguridad Federal (FSB) que tiene un historial de atacar entidades ucranianas desde al menos 2013.

En febrero de 2022, el grupo de piratas informáticos se relacionó con ataques de espionaje dirigidos al gobierno, el ejército, organizaciones no gubernamentales (ONG), el poder judicial, las fuerzas del orden y organizaciones sin fines de lucro con el objetivo principal de exfiltrar información confidencial.

También se cree que Armageddon, también conocido por el apodo de Gamaredon, identificó a los funcionarios del gobierno de Letonia como parte de un ataque de phishing relacionado hacia fines de marzo de 2022, empleando archivos RAR con temas de guerra para entregar malware.

Otras campañas de phishing documentadas por CERT-UA en las últimas semanas han implementado una variedad de malware, que incluye GraphSteel, GrimPlantHeaderTip, LoadEdge y ESPECTROpor no hablar de un escritor fantasma con punta de lanza operación para instalar el marco de post-explotación de Cobalt Strike.

La divulgación se produce cuando varios grupos de amenazas persistentes avanzadas (APT) de Irán, China, Corea del Norte y Rusia han capitalizado la guerra ruso-ucraniana en curso como pretexto para redes de víctimas de puerta trasera y organizar otras actividades maliciosas.