Una falla crítica en la aplicación de transferencia de archivos administrada MOVEit Transfer de Progress Software ha sido objeto de una explotación generalizada en la naturaleza para hacerse cargo de los sistemas vulnerables.

La deficiencia, a la que aún no se le ha asignado un identificador CVE, se relaciona con una grave vulnerabilidad de inyección de SQL que podría conducir a una escalada de privilegios y un posible acceso no autorizado al entorno.

«Se ha encontrado una vulnerabilidad de inyección SQL en la aplicación web MOVEit Transfer que podría permitir que un atacante no autenticado obtenga acceso no autorizado a la base de datos de MOVEit Transfer», dijo la empresa. dicho.

«Dependiendo del motor de la base de datos que se utilice (MySQL, Microsoft SQL Server o Azure SQL), un atacante puede inferir información sobre la estructura y el contenido de la base de datos además de ejecutar declaraciones SQL que alteran o eliminan elementos de la base de datos».

La empresa con sede en Massachusetts, que también es propietaria de Telerik, ha puesto a disposición parches para el error en las siguientes versiones: 2021.0.6 (13.0.6), 2021.1.4 (13.1.4), 2022.0.4 (14.0.4 ), 2022.1.5 (14.1.5) y 2023.0.1 (15.0.1).

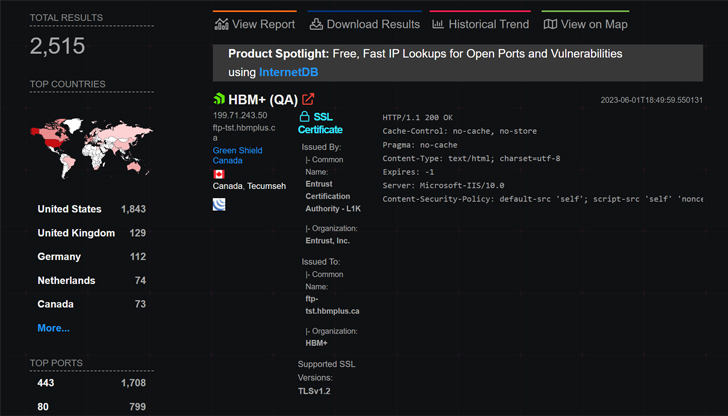

El desarrollo fue reportado por primera vez por computadora pitido. De acuerdo a Cazadora y rápido7aproximadamente 2500 instancias de MOVEit Transfer estuvieron expuestas a la Internet pública al 31 de mayo de 2023, la mayoría de ellas ubicadas en los EE. UU.

Los intentos de explotación exitosos culminan con la implementación de un shell web, un archivo llamado «human2.aspx» en el directorio «wwwroot» que se crea a través de un script con un nombre de archivo aleatorio, para «exfiltrar varios datos almacenados por el servicio MOVEit local».

El shell web también está diseñado para agregar nuevas sesiones de cuenta de usuario administrador con el nombre «Servicio de verificación de estado» en un esfuerzo probable por eludir la detección, un análisis del cadena de ataque ha revelado.

Empresa de inteligencia de amenazas GreyNoise dicho «Observó actividad de escaneo para la página de inicio de sesión de MOVEit Transfer ubicada en /human.aspx desde el 3 de marzo de 2023», y agregó que se detectaron cinco direcciones IP diferentes «intentando descubrir la ubicación de las instalaciones de MOVEit».

🔐 Dominio de la seguridad de API: comprensión de su verdadera superficie de ataque

Descubra las vulnerabilidades sin explotar en su ecosistema de API y tome medidas proactivas hacia una seguridad inquebrantable. ¡Únase a nuestro seminario web perspicaz!

«Si bien no conocemos los detalles del grupo detrás de los ataques de día cero que involucran a MOVEit, esto subraya una tendencia preocupante de los actores de amenazas que se enfocan en las soluciones de transferencia de archivos», dijo Satnam Narang, ingeniero senior de investigación de Tenable.

El desarrollo ha llevado a la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) a emitir una alertainstando a los usuarios y organizaciones a seguir los pasos de mitigación para protegerse contra cualquier actividad maliciosa.

También se recomienda aislar los servidores bloqueando el tráfico entrante y saliente e inspeccionar los entornos en busca de posibles indicadores de compromiso (IoC) y, de ser así, eliminarlos antes de aplicar las correcciones.

«Si vuelve a ser un grupo de ransomware, este será el segundo día cero empresarial MFT en un año, cl0p se volvió loco con GoAnywhere recientemente», dijo el investigador de seguridad Kevin Beaumont. dicho.