Etiqueta: Ejecutar

El estado americano de Alabama quiere ejecutar la pena de muerte utilizando nitrógeno

La Corte Suprema del estado estadounidense de Alabama está considerando si el estado puede ejecutar a un condenado a muerte utilizando el nuevo método de asfixia con nitrógeno. El nitrógeno…

El estado americano de Alabama quiere ejecutar la pena de muerte utilizando nitrógeno

La Corte Suprema del estado estadounidense de Alabama está considerando si el estado puede ejecutar a un condenado a muerte utilizando el nuevo método de asfixia con nitrógeno. El nitrógeno…

Tres CISO comparten cómo ejecutar un SOC eficaz

06 de septiembre de 2023Las noticias de los piratas informáticosCentro de operaciones de seguridad (SOC) El papel del CISO sigue ocupando un lugar central como facilitador de negocios: los CISO…

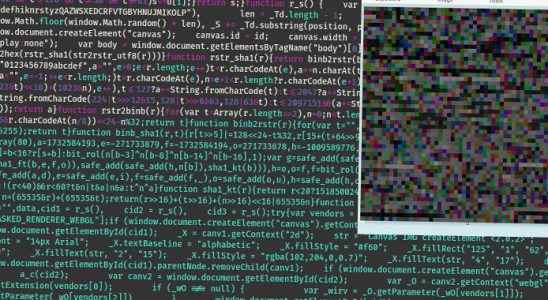

WoofLocker Toolkit oculta códigos maliciosos en imágenes para ejecutar estafas de soporte técnico

19 de agosto de 2023THNPublicidad maliciosa / Seguridad del sitio web Los investigadores de seguridad cibernética han detallado una versión actualizada de un kit de herramientas avanzado de huellas dactilares…

"No se puede ejecutar el comando Ventilus objetivamente": prensa profesor alemán

«No se puede realizar la tarea de Ventilus de manera objetiva»: Press German Professor Para Bart Dochy, el alcalde de Ledegem, esto es una prueba de que Elia está ejerciendo…

Los F-16 belgas vuelven a ejecutar una orden de disuasión desde la base de Estonia

Hasta el 4 de noviembre, seis F-16 belgas volverán a participar en la misión disuasoria de la OTAN, desde la base de Amari en Estonia. La misión es evitar cualquier…

Yle volverá a ejecutar el episodio de la canción Elämäni hoy.

El episodio más aterrador de la historia de la serie se vio por primera vez a finales del año pasado. Teemu Mäki, Linda Lampenius, Sirkku Peltola, Jaakko Heinimäki y Hanna…

Fronton: botnet ruso de IoT diseñado para ejecutar campañas de desinformación en redes sociales

Fronton, una botnet distribuida de denegación de servicio (DDoS) que salió a la luz en marzo de 2020, es mucho más poderosa de lo que se pensaba, según las últimas…

Teherán amenaza con ejecutar a médico sueco-iraní: «Extorsión absoluta»

De primera calidad Lo mejor de De Telegraaf A través de RALPH DEKKERS Actualizado hace 3 minutoshace 40 minutos en EN EL EXTRANJERO Se dice que el doctor Ahmadreza Djalali…

Los investigadores encuentran una forma potencial de ejecutar malware en el iPhone incluso cuando está APAGADO

El primer análisis de seguridad de su tipo de la función Find My de iOS identificó una nueva superficie de ataque que hace posible manipular el firmware y cargar malware…