Un grupo de estado-nación vinculado a China llamado TAG-112 comprometió los sitios web de medios y universidades tibetanos en una nueva campaña de ciberespionaje diseñada para facilitar la entrega del conjunto de herramientas posteriores a la explotación de Cobalt Strike para la recopilación de información de seguimiento.

“Los atacantes incorporaron JavaScript malicioso en estos sitios, lo que falsificó un error de certificado TLS para engañar a los visitantes para que descargaran un certificado de seguridad disfrazado”, Insikt Group de Recorded Future. dicho.

“Este malware, utilizado a menudo por actores de amenazas para acceso remoto y post-explotación, pone de relieve un enfoque continuo de ciberespionaje en entidades tibetanas”.

Los compromisos se han atribuido a un grupo de amenazas patrocinado por el estado llamado TAG-112, que ha sido descrito como un posible subgrupo de otro grupo rastreado como Evasive Panda (también conocido como Bronze Highland, Daggerfly, StormBamboo y TAG-102) debido a superposiciones tácticas y su ataque histórico a entidades tibetanas.

Los dos sitios web de la comunidad tibetana que fueron vulnerados por el colectivo adversario a finales de mayo de 2024 fueron Tibet Post (tibetpost[.]net) y la Universidad Tántrica Gyudmed (gyudmedtantricuniversity[.]org).

Específicamente, se descubrió que los sitios web comprometidos fueron manipulados para solicitar a los visitantes de los sitios que descargaran un ejecutable malicioso disfrazado de “certificado de seguridad” que cargaba una carga útil de Cobalt Strike al momento de la ejecución.

Se dice que el JavaScript que hizo esto posible se cargó en los sitios probablemente utilizando una vulnerabilidad de seguridad en su sistema de gestión de contenidos, Joomla.

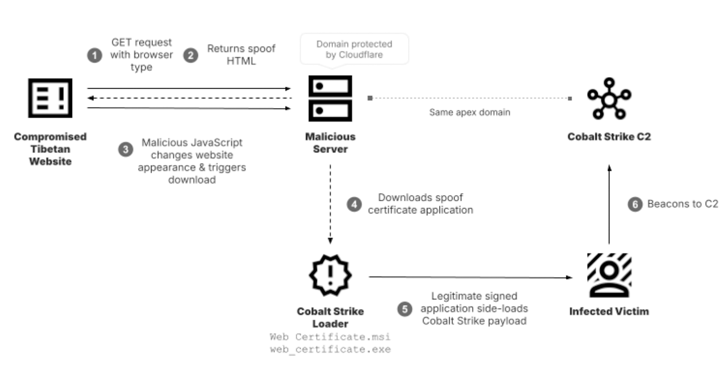

“El JavaScript malicioso es activado por el evento window.onload”, dijo Recorded Future. “Primero verifica el sistema operativo del usuario y el tipo de navegador web; es probable que esto filtre los sistemas operativos que no sean Windows, ya que esta función finalizará el script si no se detecta Windows”.

La información del navegador (es decir, Google Chrome o Microsoft Edge) se envía luego a un servidor remoto (update.maskrisks[.]com), que devuelve una plantilla HTML que es una versión modificada del navegador respectivo Página de error del certificado TLS eso generalmente se muestra cuando hay un problema con el certificado TLS del host.

El JavaScript, además de mostrar la alerta de certificado de seguridad falso, inicia automáticamente la descarga de un supuesto certificado de seguridad para el dominio *.dnspod[.]cn, pero, en realidad, es un ejecutable firmado legítimo que carga una carga útil de Cobalt Strike Beacon mediante la carga lateral de DLL.

Vale la pena señalar en esta etapa que el sitio web de Tibet Post fue infiltrado por separado por el actor Evasive Panda en relación con un abrevadero y un ataque a la cadena de suministro dirigido a usuarios tibetanos al menos desde septiembre de 2023. Los ataques llevaron al despliegue de puertas traseras conocidas como MgBot y Nightdoor, reveló ESET a principios de marzo.

A pesar de esta importante intersección táctica, Recorded Future dijo que mantiene los dos conjuntos de intrusión dispares debido a la “diferencia de madurez” entre ellos.

“La actividad observada por TAG-112 carece de la sofisticación observada por TAG-102”, dijo. “Por ejemplo, TAG-112 no utiliza ofuscación de JavaScript y emplea Cobalt Strike, mientras que TAG-102 aprovecha malware personalizado. Es probable que TAG-112 sea un subgrupo de TAG-102, que trabaja para cumplir con requisitos de inteligencia iguales o similares”.