Se ha observado que actores de amenazas desconocidos utilizan herramientas de código abierto como parte de una presunta campaña de espionaje cibernético dirigida a organizaciones gubernamentales y del sector privado a nivel mundial.

El grupo Insikt de Recorded Future está rastreando la actividad bajo el nombre temporal TAG-100, y señala que el adversario probablemente comprometió organizaciones en al menos diez países en África, Asia, América del Norte, América del Sur y Oceanía, incluidas dos organizaciones intergubernamentales de Asia y el Pacífico no identificadas.

También se han señalado desde febrero de 2024 las entidades diplomáticas, gubernamentales, de la cadena de suministro de semiconductores, sin fines de lucro y religiosas ubicadas en Camboya, Yibuti, República Dominicana, Fiji, Indonesia, Países Bajos, Taiwán, Reino Unido, Estados Unidos y Vietnam.

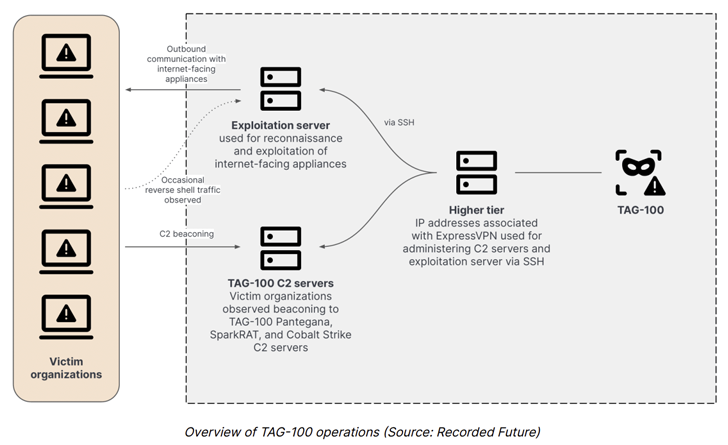

“TAG-100 emplea capacidades de acceso remoto de código abierto y explota varios dispositivos conectados a Internet para obtener acceso inicial”, afirma la empresa de ciberseguridad. dicho“El grupo utilizó puertas traseras Go de código abierto Pantegana y Spark RAT después de la explotación.”

Las cadenas de ataque implican la explotación de fallas de seguridad conocidas que afectan a varios productos conectados a Internet, incluidos Citrix NetScaler, F5 BIG-IP, Zimbra, Microsoft Exchange Server, SonicWall, Cisco Adaptive Security Appliances (ASA), Palo Alto Networks GlobalProtect y Fortinet FortiGate.

También se ha observado que el grupo lleva a cabo una amplia actividad de reconocimiento dirigida a dispositivos conectados a Internet pertenecientes a organizaciones de al menos quince países, entre ellos Cuba, Francia, Italia, Japón y Malasia. También se incluyen varias embajadas cubanas ubicadas en Bolivia, Francia y Estados Unidos.

“A partir del 16 de abril de 2024, TAG-100 llevó a cabo una probable actividad de reconocimiento y explotación dirigida a los dispositivos Palo Alto Networks GlobalProtect de organizaciones, principalmente con sede en EE. UU., dentro de los sectores de educación, finanzas, legal, gobierno local y servicios públicos”, afirmó la empresa.

Se dice que este esfuerzo coincidió con el lanzamiento público de un exploit de prueba de concepto (PoC) para CVE-2024-3400 (puntaje CVSS: 10.0), una vulnerabilidad crítica de ejecución remota de código que afecta a los firewalls GlobalProtect de Palo Alto Networks.

Luego del acceso inicial exitoso se implementan Pantegana, Spark RAT y Cobalt Strike Beacon en los hosts comprometidos.

Los hallazgos ilustran cómo los exploits PoC pueden combinarse con programas de código abierto para orquestar ataques, reduciendo de manera efectiva la barrera de entrada para actores de amenazas menos sofisticados. Además, esta técnica permite a los adversarios complicar los esfuerzos de atribución y evadir la detección.

“La persecución generalizada de dispositivos conectados a Internet es particularmente atractiva porque ofrece un punto de apoyo dentro de la red atacada a través de productos que a menudo tienen visibilidad limitada, capacidades de registro y soporte para soluciones de seguridad tradicionales, lo que reduce el riesgo de detección posterior a la explotación”, dijo Recorded Future.