Las instancias de Selenium Grid expuestas a Internet están siendo blanco de actores maliciosos para campañas ilícitas de minería de criptomonedas y proxyjacking.

“Selenium Grid es un servidor que facilita la ejecución de casos de prueba en paralelo en diferentes navegadores y versiones”, dijeron los investigadores de seguridad de Cado Tara Gould y Nate Bill. dicho en un análisis publicado hoy.

“Sin embargo, la configuración predeterminada de Selenium Grid carece de autenticación, lo que lo hace vulnerable a la explotación por parte de actores de amenazas”.

El abuso de instancias de Selenium Grid de acceso público para implementar mineros de criptomonedas fue destacado previamente por la empresa de seguridad en la nube Wiz a fines de julio de 2024 como parte de un grupo de actividades denominado SeleniumGreed.

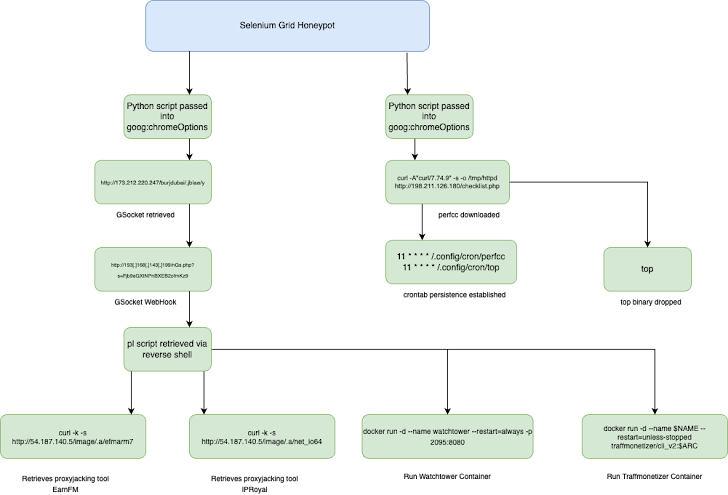

Cado, que observó dos campañas diferentes contra su servidor honeypot, dijo que los actores de amenazas están explotando la falta de protecciones de autenticación para llevar a cabo acciones maliciosas.

El primero de ellos aprovecha la “goog:chromeOpciones“diccionario para inyectar un script Python codificado en Base64 que, a su vez, recupera un script llamado “y”, que es el código abierto G-Socket carcasa inversa

Posteriormente, el shell inverso sirve como medio para introducir la carga útil de la siguiente etapa, un script bash llamado “pl” que recupera IPRoyal Pawn y EarnFM de un servidor remoto a través de los comandos curl y wget.

“IPRoyal Pawns es un servicio de proxy residencial que permite a los usuarios vender su ancho de banda de Internet a cambio de dinero”, dijo Cado.

“La conexión a Internet del usuario se comparte con la red IPRoyal y el servicio utiliza el ancho de banda como proxy residencial, lo que lo hace disponible para diversos fines, incluidos fines maliciosos”.

EarnFM también es una solución proxyware que se anuncia como una forma “innovadora” de “generar ingresos pasivos en línea simplemente compartiendo su conexión a Internet”.

El segundo ataque, al igual que la campaña de proxyjacking, sigue la misma ruta para entregar un script bash a través de un script Python que verifica si se está ejecutando en una máquina de 64 bits y luego procede a lanzar un binario ELF basado en Golang.

Posteriormente, el archivo ELF intenta escalar a la raíz aprovechando la falla PwnKit (CVE-2021-4043) y lanza un minero de criptomonedas XMRig llamado perfcc.

“Dado que muchas organizaciones dependen de Selenium Grid para realizar pruebas de navegadores web, esta campaña destaca aún más cómo los actores de amenazas pueden abusar de instancias mal configuradas”, dijeron los investigadores. “Los usuarios deben asegurarse de que la autenticación esté configurada, ya que no está habilitada de forma predeterminada”.