Un análisis continuo de la KmsdBot botnet ha planteado la posibilidad de que sea un servicio DDoS de alquiler ofrecido a otros actores de amenazas.

Esto se basa en las diferentes industrias y geografías que fueron atacadas, dijo la empresa de infraestructura web Akamai. Entre los objetivos notables incluidos CincoM y RojoMque son modificaciones de juegos para Grand Theft Auto V y Red Dead Redemption 2, así como marcas de lujo y firmas de seguridad.

KmsdBot es un malware basado en Go que aprovecha SSH para infectar sistemas y llevar a cabo actividades como minería de criptomonedas e iniciar comandos usando TCP y UDP para montar ataques de denegación de servicio distribuido (DDoS).

Sin embargo, la falta de un mecanismo de verificación de errores en el código fuente del malware hizo que los operadores de malware bloquearan inadvertidamente su propia red de bots el mes pasado.

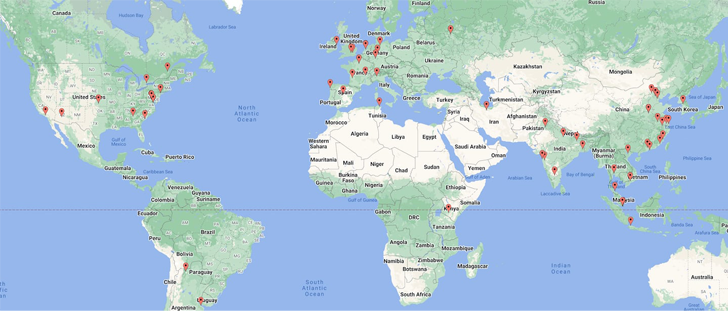

«Según las IP y los dominios observados, la mayoría de las víctimas se encuentran en Asia, América del Norte y Europa», los investigadores de Akamai, Larry W. Cashdollar y Allen West. dijo. «La presencia de estos comandos rastrea con observaciones previas de servidores de juegos específicos y ofrece un vistazo a los clientes de esta botnet de alquiler».

Akamai, que examinó el tráfico de ataque, identificó 18 comandos diferentes que KmsdBot acepta desde un servidor remoto, uno de los cuales, denominado «bigdata», sirve para enviar paquetes basura que contienen grandes cantidades de datos a un objetivo en un intento de agotar su ancho de banda.

También se incluyen comandos como «fivem» y «redm» que están diseñados para apuntar a servidores mod de videojuegos, junto con una instrucción de «escanear» que «parece apuntar a rutas específicas dentro del entorno de destino».

Registrar los intentos de infección de la botnet indica una actividad mínima en el territorio ruso y las regiones vecinas, lo que podría ofrecer una pista sobre sus orígenes.

Un desglose adicional de los comandos de ataque observados durante un período de tiempo de 30 días muestra que «bigdata» lidera con una frecuencia de más de 70. Las llamadas a «fivem» se han producido 45 veces, mientras que «redm» ha recibido menos de 10 llamadas.

«Esto nos dice que aunque los servidores de juegos son un objetivo específico que se ofrece, puede que no sea la única industria que se ve afectada por estos ataques», dijeron los investigadores. «La compatibilidad con varios tipos de servidores aumenta la facilidad de uso general de esta botnet y parece ser eficaz para atraer clientes».

Los hallazgos llegan una semana después de que Microsoft detallara una botnet multiplataforma conocida como MCCrash que viene con capacidades para llevar a cabo ataques DDoS contra servidores privados de Minecraft.