Una falla de seguridad ahora parcheada en Microsoft Defender SmartScreen ha sido explotada como parte de una nueva campaña diseñada para distribuir ladrones de información como ACR Stealer, Lumma y Meduza.

Fortinet FortiGuard Labs afirmó haber detectado una campaña de robo dirigida a España, Tailandia y Estados Unidos que utiliza archivos con trampa que explotan CVE-2024-21412 (puntuación CVSS: 8,1).

La vulnerabilidad de alta gravedad permite a un atacante eludir la protección SmartScreen y lanzar cargas maliciosas. Microsoft abordó este problema como parte de sus actualizaciones de seguridad mensuales publicadas en febrero de 2024.

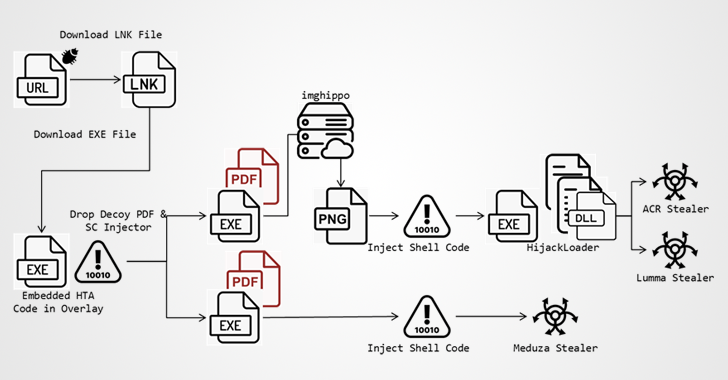

“Inicialmente, los atacantes atraen a las víctimas para que hagan clic en un enlace diseñado para descargar un archivo LNK”, dijo la investigadora de seguridad Cara Lin. dicho. “El archivo LNK luego descarga un archivo ejecutable que contiene un [HTML Application] guion.”

El archivo HTA sirve como conducto para decodificar y descifrar el código de PowerShell responsable de obtener un archivo PDF señuelo y un inyector de shellcode que, a su vez, conduce a la implementación de Meduza Stealer o Hijack Loader, que posteriormente lanza ACR Stealer o Lumma.

Ladrón de ACR, juzgado que se trataba de una versión evolucionada del GrMsk Stealer, fue anunciado a fines de marzo de 2024 por un actor de amenazas llamado SheldIO en el foro clandestino en idioma ruso RAMP.

“Este ladrón de ACR esconde su [command-and-control] “con una técnica de resolución de punto muerto (DDR) en el sitio web de la comunidad Steam”, dijo Lin, destacando su capacidad para extraer información de navegadores web, billeteras de criptomonedas, aplicaciones de mensajería, clientes FTP, clientes de correo electrónico, servicios VPN y administradores de contraseñas.

Vale la pena señalar que también se han observado ataques recientes de Lumma Stealer que utilizan la misma técnica, lo que facilita que los adversarios cambien los dominios C2 en cualquier momento y hagan que la infraestructura sea más resistente. de acuerdo a al Centro de Inteligencia de Seguridad de AhnLab (ASEC).

La revelación se produce cuando CrowdStrike ha… reveló que los actores de amenazas están aprovechando la interrupción de la semana pasada para distribuir un ladrón de información previamente no documentado llamado Daolpu, lo que lo convierte en el último ejemplo de consecuencias continuas derivado de la actualización defectuosa que ha paralizado millones de dispositivos Windows.

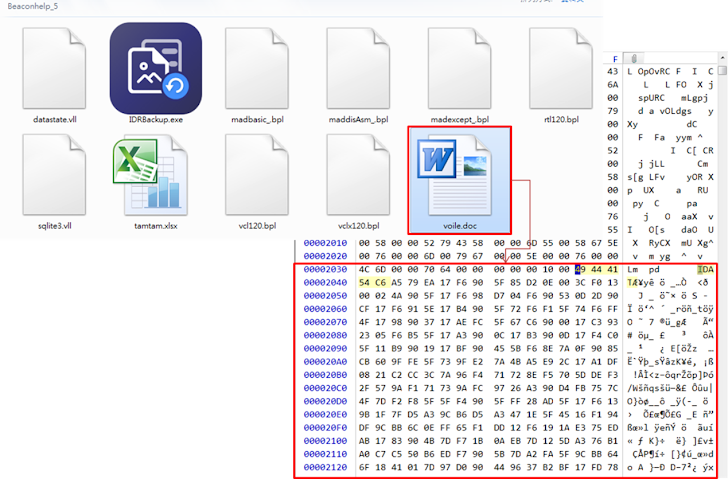

El ataque implica el uso de un documento de Microsoft Word con macros que se hace pasar por un manual de recuperación de Microsoft que incluye instrucciones legítimas emitido por el fabricante de Windows para resolver el problema, utilizándolo como señuelo para activar el proceso de infección.

El Archivo DOCMcuando se abre, ejecuta la macro para recuperar un archivo DLL de segunda etapa de un control remoto que está decodificado para iniciar Daolpu, un malware ladrón equipado para recolectar credenciales y cookies de Google Chrome, Microsoft Edge, Mozilla Firefox y otros navegadores basados en Chromium.

También se desprende del surgimiento de Nuevas familias de malware ladrones como Braodo y DeerStealer, al mismo tiempo que los ciberdelincuentes están explotando técnicas de malvertising que promocionan software legítimo como Microsoft Teams para implementar Atomic Stealer.

“A medida que los cibercriminales intensifican sus campañas de distribución, resulta más peligroso descargar aplicaciones a través de motores de búsqueda”, afirma el investigador de Malwarebytes Jérôme Segura dicho“Los usuarios tienen que navegar entre la publicidad maliciosa (resultados patrocinados) y el envenenamiento SEO (sitios web comprometidos)”.