Navegar por las complejidades de los marcos de cumplimiento como ISO 27001, SOC 2 o GDPR puede resultar desalentador.

Afortunadamente, Intruso simplifica el proceso ayudándole a abordar los criterios clave de gestión de vulnerabilidades que exigen estos marcos, lo que hace que su proceso de cumplimiento sea mucho más sencillo.

Continúe leyendo para comprender cómo cumplir con los requisitos de cada marco para mantener seguros los datos de sus clientes.

Cómo Intruder apoya sus objetivos de cumplimiento

El escaneo continuo de vulnerabilidades y los informes automatizados de Intruder lo ayudan a cumplir con los requisitos de seguridad de múltiples marcos, incluidos SOC 2, ISO 27001, HIPAA, Cyber Essentials y GDPR. Aquí hay tres formas principales en que Intruder puede ayudarlo:

1. Facilitar la gestión de vulnerabilidades

La seguridad puede ser complicada, pero sus herramientas no deberían serlo. La plataforma siempre activa de Intruder reúne múltiples motores de escaneo potentes, brindando una protección integral que va más allá de la gestión tradicional de vulnerabilidades. Cubriendo el escaneo de aplicaciones, nube, interno y de red, garantiza que cada capa de su infraestructura esté continuamente monitoreada y protegida.

2. Automatizar informes para demostrar el cumplimiento

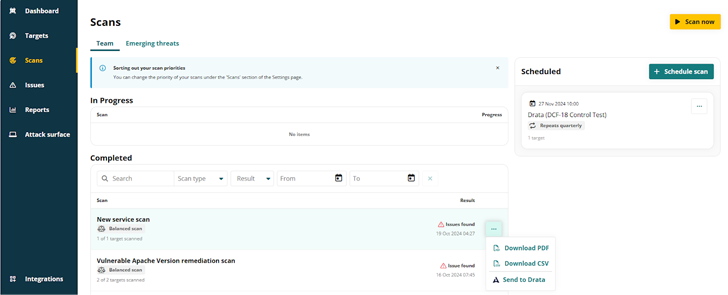

El cumplimiento a menudo requiere informes periódicos y detallados para demostrar que se siguen las mejores prácticas de seguridad. Los informes automatizados de Intruder hacen que este proceso sea más rápido y sencillo, proporcionando informes listos para auditoría al alcance de su mano. Al integrarse con Drata y Vanta, puede automatizar la recopilación de pruebas, agilizando todo el proceso y ahorrando un tiempo valioso.

3. Monitoreo continuo de sus sistemas

Muchos marcos, incluidos HIPAA y SOC 2, enfatizan la importancia del monitoreo continuo de la seguridad. Aquí es donde Intruder destaca: busca nuevas amenazas a las pocas horas de su lanzamiento, manteniéndote un paso por delante de los atacantes. Además, Intruder lo ayuda a monitorear continuamente su superficie de ataque, iniciando automáticamente un escaneo cuando se detectan cambios en la red, como cuando se activan nuevas IP o nombres de host en su nube.

Apoyar marcos específicos

Cada marco de cumplimiento tiene requisitos únicos, pero Intruder está diseñado para ayudar con los principales:

- SOC 2: Intruder ayuda al cumplimiento de SOC 2 al ayudar a las organizaciones a monitorear continuamente vulnerabilidades y configuraciones incorrectas en sus sistemas, garantizando que se cumplan las mejores prácticas de seguridad.

- ISO 27001: Intruder ayuda con el cumplimiento de ISO 27001 al identificar vulnerabilidades a través de escaneos continuos y proporcionar informes que respaldan la gestión de seguridad de la información.

- HIPAA: Intruder respalda el cumplimiento de HIPAA al ayudar a las organizaciones a identificar y abordar vulnerabilidades que podrían afectar la seguridad y confidencialidad de los datos de atención médica.

- Esenciales cibernéticos: Intruder ayuda con la certificación Cyber Essentials escaneando periódicamente vulnerabilidades y garantizando que se implementen controles de seguridad básicos.

- RGPD: Intruder respalda el cumplimiento del RGPD al identificar vulnerabilidades que podrían provocar violaciones de datos, ayudando a las organizaciones a proteger los datos personales y cumplir con las obligaciones reglamentarias.

|

| Envíe automáticamente evidencia de sus escaneos a su plataforma de cumplimiento con Intruder |

Para obtener información más detallada sobre cómo Intruder admite cada marco y sus criterios, visite el blog completo aquí: Cómo Intruder apoya su proceso de cumplimiento.

Simplifique su recorrido de cumplimiento de la seguridad cibernética

Con una gestión proactiva de vulnerabilidades y una fácil generación de informes, eliminamos el estrés del cumplimiento de la seguridad cibernética. ¿Listo para hacer que su viaje de cumplimiento sea más sencillo? Comience su prueba gratuita hoy y vea cómo Intruder puede ayudarle.