Se ha observado que actores de amenazas desconocidos explotan una falla de seguridad ahora parcheada en Microsoft MSHTML para entregar una herramienta de vigilancia llamada MerkSpy como parte de una campaña dirigida principalmente a usuarios de Canadá, India, Polonia y Estados Unidos.

“MerkSpy está diseñado para monitorear clandestinamente las actividades de los usuarios, capturar información confidencial y establecer persistencia en sistemas comprometidos”, dijo la investigadora de Fortinet FortiGuard Labs, Cara Lin. dicho en un informe publicado la semana pasada.

El punto de partida de la cadena de ataque es un documento de Microsoft Word que aparentemente contiene una descripción del puesto de ingeniero de software.

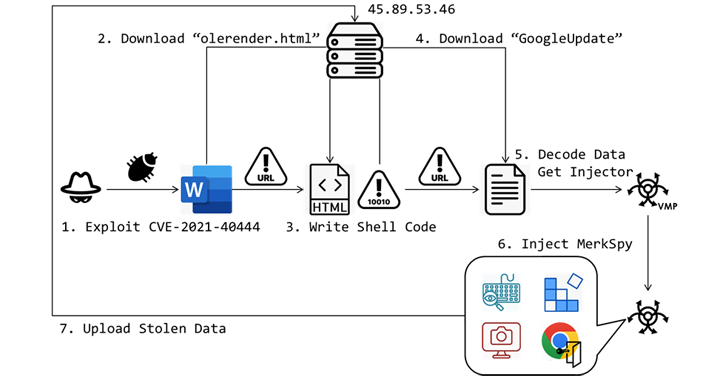

Sin embargo, al abrir el archivo se desencadena la explotación de CVE-2021-40444, una falla de alta gravedad en MSHTML que podría provocar la ejecución remota de código sin requerir interacción del usuario. Microsoft la solucionó como parte de las actualizaciones del martes de parches publicadas en septiembre de 2021.

En este caso, allana el camino para la descarga de un archivo HTML (“olerender.html”) desde un servidor remoto que, a su vez, inicia la ejecución de un shellcode incorporado después de verificar la versión del sistema operativo.

“Olerender.html” aprovecha “‘VirtualProtect’ para modificar los permisos de memoria, lo que permite que el shellcode decodificado se escriba en la memoria de forma segura”, explicó Lin.

“A continuación, ‘CreateThread’ ejecuta el código shell inyectado, lo que prepara el terreno para la descarga y ejecución del siguiente payload desde el servidor del atacante. Este proceso garantiza que el código malicioso se ejecute sin problemas, lo que facilita una mayor explotación”.

El shellcode sirve como descargador para un archivo engañosamente titulado “GoogleUpdate” pero que, en realidad, alberga una carga útil de inyección responsable de evadir la detección del software de seguridad y cargar MerkSpy en la memoria.

El software espía se mantiene en el host a través de cambios en el Registro de Windows, de modo que se ejecuta automáticamente al iniciar el sistema. También tiene la capacidad de capturar información confidencial de forma clandestina, monitorear las actividades de los usuarios y exfiltrar datos a servidores externos bajo el control de los actores de la amenaza.

Esto incluye capturas de pantalla, pulsaciones de teclas, credenciales de inicio de sesión almacenadas en Google Chrome y datos de la extensión del navegador MetaMask. Toda esta información se transmite a la URL “45.89.53[.]46/google/actualización[.]”php.”

El desarrollo se produce luego de que Symantec detallara una campaña de smishing dirigida a usuarios en los EE. UU. con mensajes SMS sospechosos que pretenden ser de Apple y tienen como objetivo engañarlos para que hagan clic en páginas falsas de recolección de credenciales (“signin.authen-connexion[.]info/icloud”) para poder seguir utilizando los servicios.

“El sitio web malicioso es accesible tanto desde navegadores de escritorio como móviles”, dijo la empresa propiedad de Broadcom. dicho“Para añadir una capa de legitimidad aparente, han implementado un CAPTCHA que los usuarios deben completar. Después de esto, los usuarios son dirigidos a una página web que imita una plantilla de inicio de sesión de iCloud obsoleta”.