Introducción

La cadena de suministro de software moderna representa un panorama de amenazas en constante evolución, y cada paquete agregado al manifiesto introduce nuevos vectores de ataque. Para cumplir con los requisitos de la industria, las organizaciones deben mantener un proceso de desarrollo rápido y al mismo tiempo estar actualizadas con los últimos parches de seguridad. Sin embargo, en la práctica, los desarrolladores a menudo se enfrentan a una gran cantidad de trabajo de seguridad sin una priorización clara y pierden por completo una parte importante de la superficie de ataque.

El problema principal surge de los métodos de detección y priorización utilizados por las herramientas tradicionales de análisis de código estático (SCA) para vulnerabilidades. Estos métodos carecen del contexto específico de la organización necesario para tomar una decisión de puntuación informada: la puntuación, incluso si es crítica, puede no ser suficiente. de hecho ser fundamental para una organización porque su infraestructura funciona de una manera única, lo que afecta el impacto real que podría tener la vulnerabilidad.

En otras palabras, dado que estas herramientas dependen de una metodología relativamente ingenua para determinar el riesgo de una vulnerabilidad, terminan con puntuaciones de vulnerabilidad principalmente irrelevantes, lo que hace que sea mucho más difícil determinar qué vulnerabilidades abordar primero.

Además, no abordan muchos ataques a la cadena de suministro, como errores tipográficos, inyección de código malicioso, ataques CI/CD, etc. Esta supervisión induce a error a los equipos y desarrolladores de seguridad de aplicaciones (AppSec) para que se centren en cuestiones menos críticas, lo que retrasa el proceso de desarrollo y dejando a la organización vulnerable a importantes vectores de ataque.

Seguridad espejo desarrolla soluciones innovadoras a estos desafíos revolucionando la forma en que las organizaciones detectan, priorizan y remedian los riesgos de su cadena de suministro. La plataforma de Myrror garantiza que AppSec y los equipos de ingeniería aborden los problemas correctos en el momento adecuado mediante el uso de análisis de binario a fuente para cada paquete de terceros en el código base. A diferencia de las herramientas SCA tradicionales que evalúan el impacto mediante la detección de nivel de versión en archivos de manifiesto, Myrror utiliza un algoritmo de análisis de vulnerabilidad de accesibilidad patentado. Este algoritmo identifica qué vulnerabilidades son realmente accesibles en producción, lo que permite a Myrror priorizar los problemas de seguridad con precisión.

Esta revisión de la plataforma lo guiará a lo largo de todo el recorrido del usuario de Myrror, desde la integración inicial de SCM hasta el generador del plan de remediación, y brindará una descripción general concisa de las innovaciones que Myrror Security ha introducido para evitar la fatiga de alertas, capacitar a su organización para trabajar de manera más efectiva y proteger. protegerlo de las amenazas de la moderna cadena de suministro de software. Para obtener una demostración personalizada, visite su sitio web aquí.

Introducción y configuración

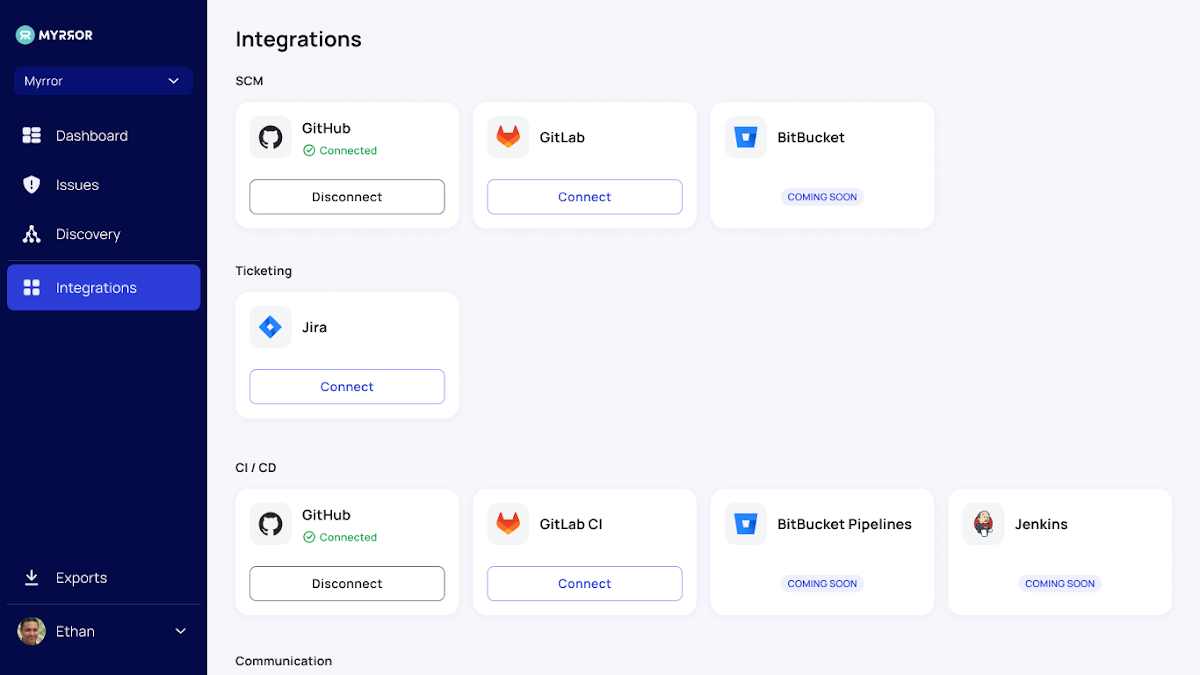

Myrror está diseñado para una fácil instalación en la plataforma de administración de código fuente existente de la organización. Cuando Myrror se conecta a su SCM, comienza un proceso de descubrimiento de las dependencias de la organización. Posteriormente, la organización puede seleccionar repositorios específicos para el escaneo activo de vulnerabilidades y ataques a la cadena de suministro, proporcionando una descripción general priorizada de los riesgos identificados.

La sección de descubrimiento

Esta sección le permite hacer un balance del riesgo de la cadena de suministro asociado con su base de código y determinar el panorama de amenazas real al que está expuesto debido a sus dependencias de código abierto.

La pestaña Repositorios le muestra todos los problemas en cada repositorio monitoreado y le permite elegir cuáles monitorear y cuáles ignorar. Esto le permitirá eliminar parte del ruido asociado con los repositorios que no están en uso activo, que pronto quedarán obsoletos o que simplemente son irrelevantes. Esta pestaña sirve como panel de control de todos sus repositorios. Complementa la pantalla de problemas al indicarle los repositorios con mayor riesgo, lo que permite una vista panorámica de las amenazas a nivel de proyecto o aplicación.

La pestaña Dependencias agrega todas las dependencias de código abierto en su código base y crea un gráfico de todos los repositorios en los que se utiliza cada una. Esta descripción general clave le permite obtener una imagen completa de las bibliotecas de código abierto en las que confía su organización. A pesar del inmenso aumento de repositorios de código abierto en prácticamente todos los proyectos de software, las organizaciones no tienen ningún control sobre las dependencias externas; Hacer un inventario de lo que se utiliza en su código es el primer paso para controlar lo que está sucediendo.

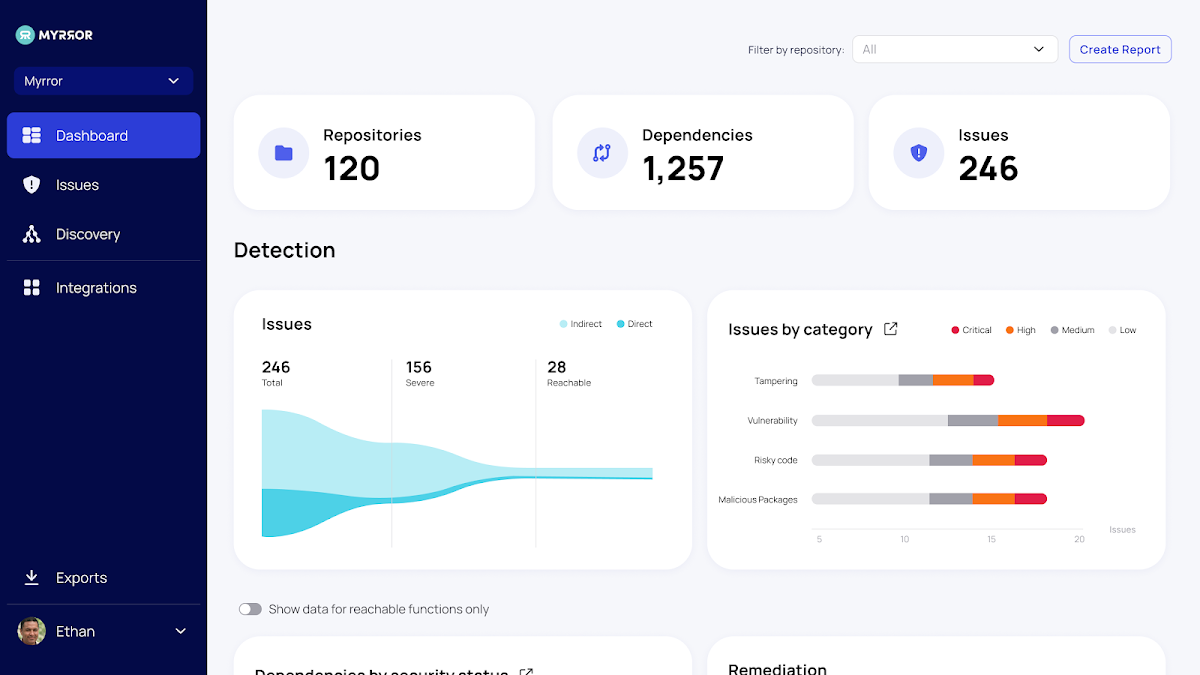

El panel del espejo

Una vez que se completa la instalación y el usuario elige los repositorios para escanear, el panel de Myrror se completa con información sobre sus repositorios, sus dependencias y los problemas que contienen. Cuando el usuario elige monitorear repositorios adicionales o conectar más fuentes de SCM, el panel se actualiza automáticamente con más información sobre las nuevas bases de código.

El panel proporciona información de alto nivel sobre los problemas en todo el conjunto del código base de la organización, que incluye:

- Estado de detección

- Problemas por categoría

- Dependencias con estado de seguridad

- El repositorio más riesgoso

- Problemas por lenguaje de código,

- Estado de la remediación

- Dependencias sin datos

- Y más

Estos cuadros y gráficos generan una descripción general detallada y completa, brindando a las organizaciones información clara sobre las áreas que requieren más trabajo. Tenga en cuenta el filtro de repositorio en la parte superior derecha: esto permite a equipos específicos obtener información precisa sobre su trabajo y los repositorios que están a cargo y exportar solo los datos relevantes para ellos.

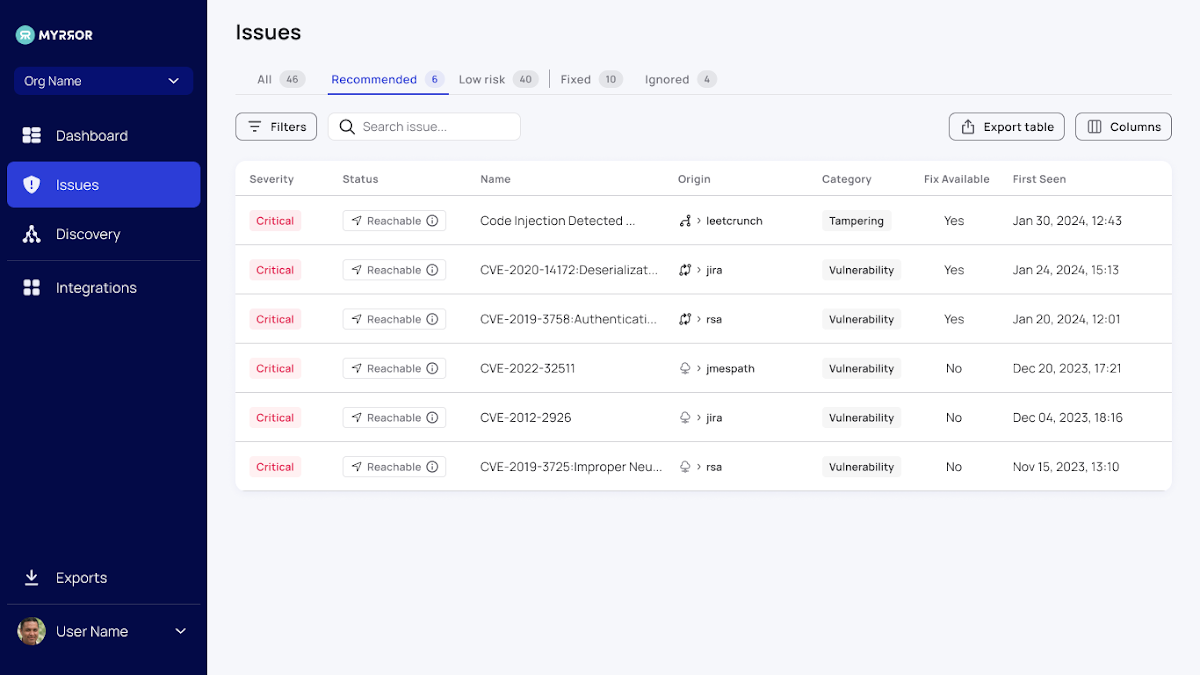

La pantalla de problemas

Este es el núcleo de la plataforma Myrror Security. Aquí, todos sus problemas se priorizan y marcan según su gravedad, accesibilidad y explotabilidad reales para comprender claramente qué abordar a continuación. Varios parámetros están organizados en columnas, lo que ofrece información más profunda sobre cada tema específico.

Entre estos parámetros, la columna de accesibilidad distingue a Myrror de las plataformas SCA tradicionales. Evalúa si el problema es realmente abordable en producción, lo que influye en la priorización: garantizar que las vulnerabilidades alcanzables se puedan abordar primero.

Pero la plataforma no se limita a priorizar las vulnerabilidades según su accesibilidad: también considera si se trata de una dependencia directa o indirecta, si hay una solución disponible para remediar el problema y si se ha confirmado que existe un exploit en la naturaleza. Todos estos parámetros ayudan a la plataforma a priorizar los problemas de manera precisa y confiable.

Puede ver toda la siguiente información sobre cada vulnerabilidad:

- Gravedad (teniendo en cuenta todos los factores anteriores)

- Origen

- Accesibilidad

- Archivo(s) de dependencia

- Categoría: Vulnerabilidad/Ataque a la cadena de suministro (ver más en la sección Detección de ataques a la cadena de suministro)

- Explotar la disponibilidad

- Arreglar disponibilidad

- Relación de dependencia

- visto por primera vez

- Compromiso original

Los filtros (incluido un filtro de repositorio) también están disponibles aquí, junto con una opción para exportar la tabla y descargar información para la creación de informes. Esto ayuda a los equipos de seguridad a mantener registros en el almacenamiento local y generar informes de auditoría interna. Estos informes, enviados por correo electrónico al usuario, contienen información completa directamente desde la plataforma que se puede compartir con otros miembros del equipo y partes interesadas.

Tenga en cuenta que hay 3 pestañas diferentes disponibles en esta pantalla:

- La pestaña «Todos» contiene todos los problemas combinados, lo que proporciona información valiosa en una sola página sobre el panorama general de amenazas a la cadena de suministro, incluidas vulnerabilidades y ataques.

- La pestaña «recomendado» contiene los problemas específicos recomendados para remediar por gravedad y accesibilidad; esencialmente su panel de «referencia» al decidir qué abordar primero.

- Finalmente, la pestaña «Bajo riesgo» tiene problemas que puede solucionar más adelante.

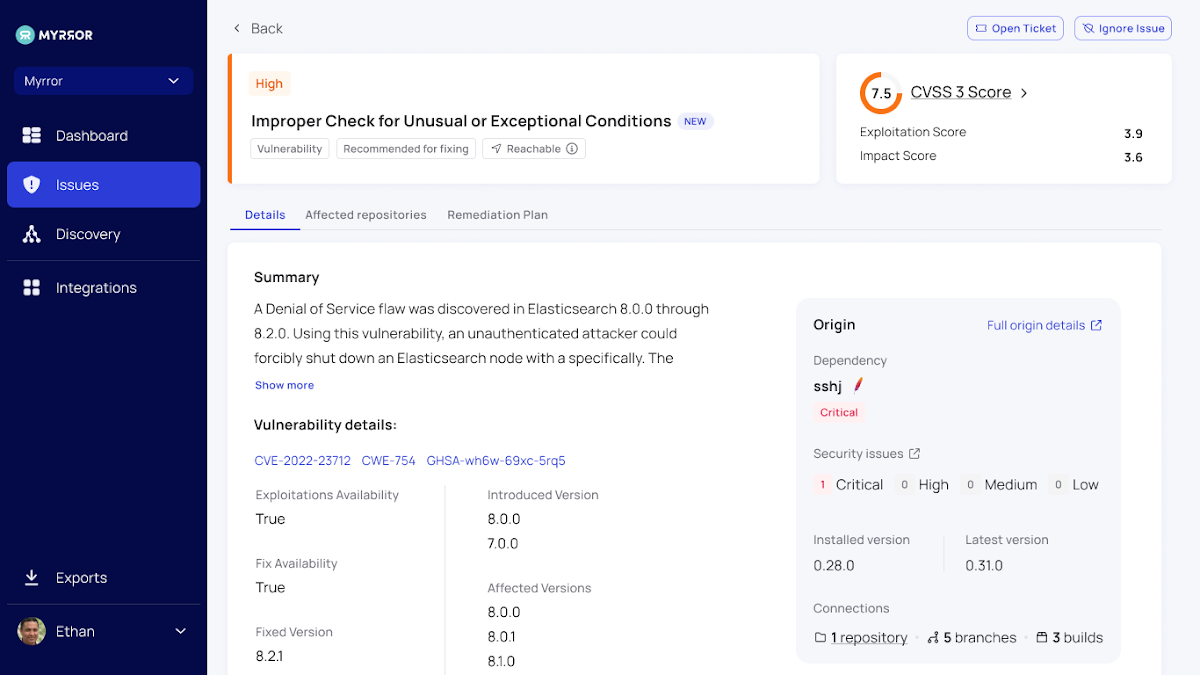

Cada tema también tiene su análisis en profundidad, con información sobre el impacto, alcance y origen de los problemas que se muestran en una pantalla. Esta descripción detallada proporciona enlaces externos al CVE para obtener más información al respecto, así como información sobre los repositorios afectados y un plan de remediación concreto para garantizar que se puedan tomar medidas rápidas en cada problema.

Las pestañas principales disponibles en esta pantalla son:

- Detalles: una descripción general primaria de la vulnerabilidad o ataque a la cadena de suministro

- Repositorios afectados: una lista de todos los repositorios que dependen de este paquete, lo que le permite «conectar los puntos» en todo el código base monitoreado.

- Plan de remediación: Myrror calcula la ruta óptima de remediación, asegurando que la menor cantidad de vulnerabilidades recién introducidas terminen en el código base una vez que se complete el proceso de remediación.

- Descripción general del ataque (consulte la siguiente sección para obtener más detalles)

Detección de ataques a la cadena de suministro

Tenga en cuenta que Myrror hace más que solo detectar vulnerabilidades: también detecta diversas formas de ataques a la cadena de suministro, que incluyen, entre otros:

- Error tipográfico

- Confusión de dependencia

- Código malicioso en repositorio/inyección de código

- Ataque CI/CD

Cuando detecta esos ataques, el mecanismo de detección y el plan de remediación pueden no ser tan sencillos como las vulnerabilidades normales. En esos casos, Myrror mostrará un análisis más profundo del ataque, lo que permitirá a los profesionales comprender la situación e identificar el eslabón concreto de la cadena culpable. Vea a continuación un ejemplo del análisis de Myrror de un ataque de inyección de código:

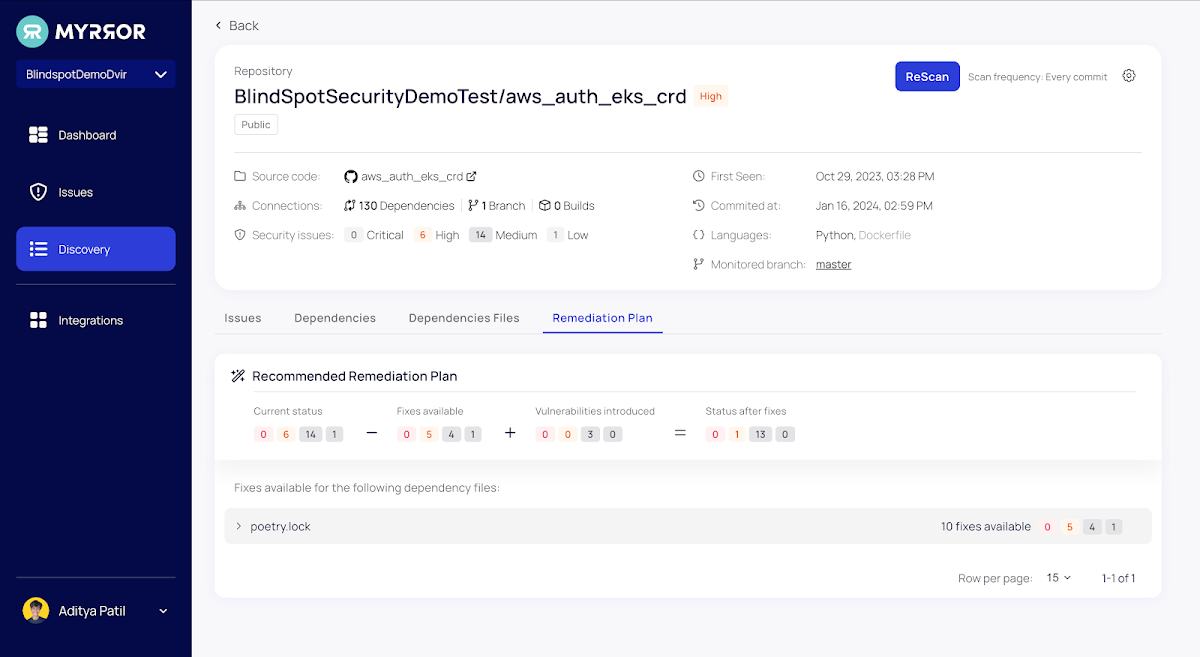

El generador de planes de remediación

La planificación de sus esfuerzos de remediación generalmente requiere comprender las nuevas amenazas introducidas durante la aplicación de parches. En la mayoría de los casos, la aplicación de un parche genera un nuevo conjunto de vulnerabilidades debido a las nuevas dependencias (y sus dependencias transitivas) que introduce.

Para cada repositorio monitoreado, Myrror simplifica el proceso de corrección de problemas calculando automáticamente la cantidad de correcciones disponibles para todos los problemas, cuántas vulnerabilidades nuevas se introducirán durante el proceso de corrección y cuántos problemas quedarán al final.

Conclusión

Los equipos de AppSec sufren hoy una profunda fatiga de alertas, impulsada por una abrumadora cantidad de problemas de seguridad y una falta de una priorización clara de en qué trabajar primero. Además, la mayoría de los equipos desconocen por completo los ataques a la cadena de suministro a los que están expuestos y no tienen un camino claro para detectarlos u ofrecer una solución adecuada.

La priorización basada en la accesibilidad de Myrror ofrece una salida al infierno de la vulnerabilidad. Al mismo tiempo, su mecanismo de análisis de binario a fuente permite la detección de algo más que simples vulnerabilidades y le permite defenderse contra una serie de ataques a la cadena de suministro.

Puede reservar una demostración para obtener más información sobre su sitio web aquí.