Una sofisticada amenaza de ladrón como ransomware denominada energía roja ha sido visto en los sectores salvajes de servicios públicos de energía, petróleo, gas, telecomunicaciones y maquinaria en Brasil y Filipinas a través de sus páginas de LinkedIn.

El malware “posee la capacidad de robar información de varios navegadores, lo que permite la exfiltración de datos confidenciales, al tiempo que incorpora diferentes módulos para llevar a cabo actividades de ransomware”, dijeron los investigadores de Zscaler, Shatak Jain y Gurkirat Singh. dicho en un análisis reciente.

El objetivo, señalaron los investigadores, es combinar el robo de datos con el cifrado con el objetivo de infligir el máximo daño a las víctimas.

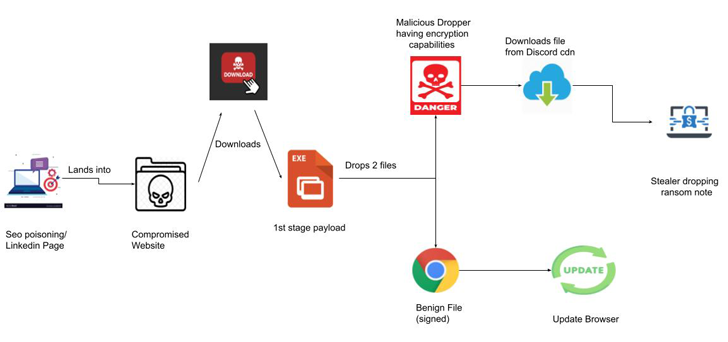

El punto de partida para el ataque de varias etapas es una campaña FakeUpdates (también conocida como SocGholish) que engaña a los usuarios para que descarguen malware basado en JavaScript bajo la apariencia de actualizaciones del navegador web.

Lo que lo hace novedoso es el uso de páginas acreditadas de LinkedIn para apuntar a las víctimas, redirigiendo a los usuarios que hacen clic en las URL del sitio web a una página de destino falsa que les pide que actualicen sus navegadores web haciendo clic en el ícono apropiado (Google Chrome, Microsoft Edge, Mozilla Firefox , u Opera), lo que resulta en la descarga de un ejecutable malicioso.

Después de una violación exitosa, el binario malicioso se usa como un conducto para configurar la persistencia, realizar la actualización real del navegador y también lanzar un ladrón capaz de recopilar información confidencial de manera encubierta y cifrar los archivos robados, dejando a las víctimas en riesgo de pérdida potencial de datos. , exposición o incluso la venta de sus valiosos datos.

Zscaler dijo que descubrió interacciones sospechosas que tienen lugar a través de una conexión de Protocolo de transferencia de archivos (FTP), lo que aumenta la posibilidad de que se extravíen datos valiosos a la infraestructura controlada por el actor.

En la etapa final, el componente ransomware de RedEnergy procede a encriptar los datos del usuario, agregando el sufijo “.FACKOFF!” extensión a cada archivo encriptado, eliminando las copias de seguridad existentes y colocando una nota de rescate en cada carpeta.

Se espera que las víctimas realicen un pago de 0,005 BTC (alrededor de $151) a una billetera de criptomonedas mencionada en la nota para recuperar el acceso a los archivos. Las funciones duales de RedEnergy como ladrón y ransomware representan una evolución del panorama del cibercrimen.

El desarrollo también sigue la aparición de una nueva categoría de amenaza RAT-as-a-ransomware en la que troyanos de acceso remoto como Venom RAT y Panel de anarquía RAT han sido equipados con módulos de ransomware para bloquear varias extensiones de archivo detrás de barreras de cifrado.

“Es crucial que las personas y las organizaciones ejerzan la máxima precaución al acceder a los sitios web, especialmente a los vinculados desde los perfiles de LinkedIn”, dijeron los investigadores. “La vigilancia para verificar la autenticidad de las actualizaciones del navegador y tener cuidado con las descargas de archivos inesperadas es fundamental para protegerse contra este tipo de campañas maliciosas”.