En la edición del año pasado de la Navegador de seguridad notamos que la industria manufacturera parecía estar totalmente sobrerrepresentada en nuestro conjunto de datos de víctimas de extorsión cibernética. Ni el número de empresas ni su facturación media destacaron especialmente para explicarlo.

La fabricación también fue la industria más representada en nuestro conjunto de datos CyberSOC, contribuyendo con más incidentes que cualquier otro sector.

Encontramos esta tendencia confirmada en 2023, tanto que decidimos echar un vistazo más de cerca. Así que vamos a examinar algunas posibles explicaciones.

Y desacreditarlos.

A la caza de posibles explicaciones

La fabricación sigue siendo la industria más afectada en nuestro conjunto de datos de extorsión cibernética en 2023, según lo rastreado mediante el monitoreo de los sitios de fuga de doble extorsión. De hecho, este sector ahora representa más del 20% de todas las víctimas desde que comenzamos a observar los sitios de fugas a principios de 2020.

Aproximadamente el 28 % de todos nuestros clientes son de fabricación, lo que contribuye con una participación general del 31 % de todos los incidentes potenciales que investigamos.

Destacamos que el 58% de los Incidentes que atiende esta industria son de causa interna, el 32% de causa externa, el 1% fue clasificado como “Socio” o terceros. Cuando los actores de amenazas externas causaron el incidente de seguridad, observamos que las 3 principales acciones de amenazas fueron ataques web, escaneo de puertos y phishing.

Por otro lado, la industria manufacturera tiene el número aparente más bajo de vulnerabilidades de seguridad confirmadas por activo de TI en nuestro conjunto de datos de exploración de vulnerabilidades. Nuestros equipos de pentesting, por otro lado, informan 4,81 hallazgos de CVSS por día, lo que está bastante por encima del promedio de 3,61 en todas las demás industrias.

Se presentan varias preguntas, que intentaremos examinar aquí:

- ¿Qué papel juega la tecnología de operaciones?

- ¿Son las empresas de Manufactura más vulnerables?

- ¿Se está apuntando más deliberadamente al sector manufacturero?

- ¿Nuestros clientes de Fabricación experimentan más incidentes?

¿Qué papel juega OT?

Una suposición tentadora es que las empresas del sector de la fabricación se ven comprometidas con mayor frecuencia a través de sistemas de tecnología operativa (OT) o Internet de las cosas (IoT) notoriamente inseguros. Las plantas y fábricas a menudo no pueden permitirse el lujo de ser interrumpidas o cerradas y, por lo tanto, la fabricación es un objetivo fácil para los extorsionadores.

Seguro que suena plausible. El problema es que no vemos estas teorías apoyadas en nuestros datos.

El ataque contra el gigante estadounidense de energía Colonial Pipeline fue probablemente el ejemplo reciente más notable de un ataque exitoso contra una instalación industrial.

Descubre lo último en ciberseguridad con integrales”Navegador de seguridad 2023” informe. Este informe basado en la investigación se basa 100% en información de primera mano de 17 SOC globales y 13 CyberSOC de Orange Cyberdefense, CERT, Epidemiology Labs y World Watch y proporciona una gran cantidad de información valiosa y perspectivas sobre el presente y el futuro. panorama de amenazas.

En julio de este año, las agencias de inteligencia de EE. UU. incluso advirtieron sobre un conjunto de herramientas de piratería denominado ‘Pipedream’ que está diseñado para sistemas de control industrial específicos. Pero no nos queda claro si estas herramientas se han encontrado alguna vez en la naturaleza o cuándo. Aparte del infame ataque Stuxnet de 2010, uno lucha por recordar un solo incidente de seguridad cibernética donde el punto de entrada fue un sistema OT.

En Colonial Pipeline, los sistemas administrativos “convencionales” de back-end se vieron comprometidos primero. Mirando más de cerca, este es el caso de casi todos los incidentes reportados en las instalaciones industriales.

¿Son las empresas del sector manufacturero más vulnerables a los ataques?

Para responder a estas preguntas, examinamos un conjunto de 3 millones de hallazgos de análisis de vulnerabilidades y una muestra de 1400 informes de Ethical Hacking.

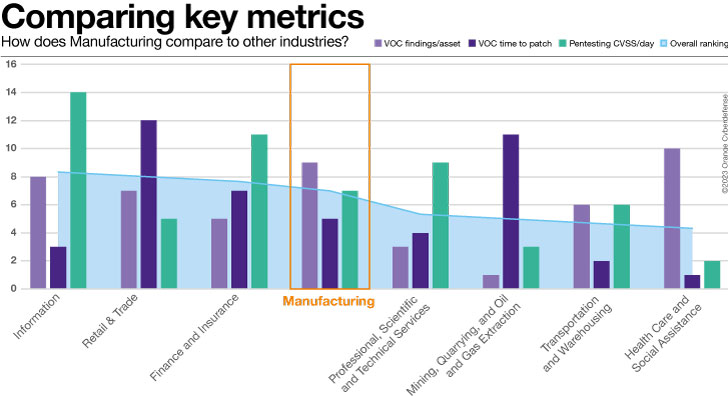

Derivamos tres métricas que facilitan comparaciones algo normalizadas entre las industrias en nuestra base de clientes:

Hallazgos de escaneo de VOC por activo, tiempo para parchear, hallazgos de Pentest por día de prueba.

Si clasificamos las industrias por su desempeño en cada una de esas métricas y las ordenamos de peor a mejor, entonces nuestros clientes en el sector de Manufactura llegan al quinto lugar de 12 industrias comparables.

El siguiente gráfico muestra la *clasificación* general de nuestros clientes de fabricación de industrias comparables.

Hallazgos/activos únicos de VOC

En esta métrica hubo otras siete industrias que se desempeñaron mejor que Manufactura.

Si bien tenemos una cantidad comparativamente alta de activos de clientes de fabricación en nuestro conjunto de datos de escaneo, informamos muchos menos hallazgos por activo que el promedio en todas las industrias. Casi 10 veces menos, de hecho.

Hora de parchear

En esta métrica, otras 6 industrias clasificaron mejor que Manufactura. La edad promedio de todos los hallazgos para esta industria es de 419 días, que es un número preocupante y peor que el registrado para otras ocho industrias en este conjunto de datos.

Hallazgos de pentesting

Observamos que el promedio de CVSS por día fue de 4,81, en comparación con 3,61 en promedio para los clientes en todos los demás sectores en el conjunto de datos, un 33 % más alto.

¿El sector manufacturero está siendo más atacado por los extorsionadores?

Utilizamos el sistema de clasificación de la industria de América del Norte (NAICS, por sus siglas en inglés) cuando categorizamos a nuestros clientes.

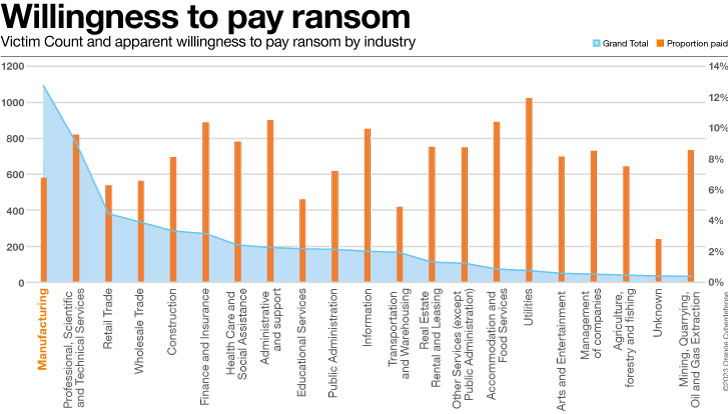

Una consideración de los recuentos de víctimas de doble extorsión por industria revela un patrón muy interesante: de las 10 industrias con la mayor cantidad de víctimas registradas en el conjunto de datos, 7 también se cuentan entre las industrias más grandes por recuento de entidades.

La fabricación, sin embargo, es un claro rompedor de tendencias.

Otro factor plantea dudas: si las empresas del sector manufacturero estuvieran más dispuestas a pagar rescates, eso las haría más atractivas como víctimas. Pero luego esperaríamos ver negocios de este tipo que aparecen en el sitio de filtración de ‘nombre y vergüenza’ con menos frecuencia, no más.

¿Nuestros clientes de Fabricación experimentan más incidentes?

La industria manufacturera una vez más generó la mayor cantidad de incidentes como porcentaje del total en nuestro conjunto de datos CyberSOC. El 31% de todas las Incidencias se generan para el 28% de nuestros clientes que son de este sector.

Sin embargo, los datos del incidente carecen de contexto. Para establecer una línea de base para la comparación, asignamos a los clientes una “puntuación de cobertura” entre 0 y 5 en 8 “dominios” diferentes de detección de amenazas, lo que representa una puntuación de detección total máxima de 40.

Usamos la puntuación de cobertura para normalizar el recuento de incidentes. En pocas palabras, cuanto más baja sea la puntuación de cobertura evaluada de un cliente, más “aumentará” este ajuste la cantidad de incidentes en esta comparación. La lógica es que una cantidad baja de cobertura simplemente no nos mostrará muchos incidentes, aunque es muy probable que ocurran.

Si ajustamos los incidentes de verdaderos positivos y falsos positivos como se describió anteriormente, todavía vemos más de siete veces más incidentes por cliente de fabricación que el promedio de todas las industrias.

En una comparación similar, limitada solo a la seguridad perimetral y solo a las medianas empresas, la fabricación ocupa el primer lugar con la mayor cantidad de incidentes por cliente de 7 industrias comparables.

Conclusión

Descartamos un impacto masivo de las vulnerabilidades de seguridad de OT y, por lo tanto, nos enfocamos en los sistemas de TI regulares. Nuestros equipos de escaneo evaluaron una gran cantidad de objetivos, pero informaron relativamente pocas vulnerabilidades por activo. En general, clasificamos al sector manufacturero como el quinto o sexto más débil de todas las industrias desde el punto de vista de la vulnerabilidad.

La pregunta de por qué constantemente registramos una proporción tan alta de víctimas de la industria manufacturera no se responde fácilmente con los datos que tenemos. Creemos que, al final, todo se reduce al nivel de vulnerabilidad, que se refleja mejor en nuestros datos de pruebas de penetración y antigüedad de los hallazgos.

Todos nuestros datos apuntan al hecho de que los atacantes son en su mayoría oportunistas. En lugar de señalar industrias deliberadamente, simplemente comprometen a las empresas que son vulnerables.

Los clientes representados en nuestros conjuntos de datos se han comprometido con nosotros para la evaluación de vulnerabilidades o la detección administrada y, por lo tanto, representan ejemplos relativamente “maduros” de esa industria. Podemos deducir que las empresas promedio en este sector tendrían peores puntos de referencia en términos de vulnerabilidades. No está del todo claro si la gran cantidad de víctimas que observamos en los sitios de fuga de atacantes es un reflejo directo de la gran cantidad de víctimas en general en este sector, o el reflejo sesgado de una industria que se niega a ceder ante las demandas iniciales de rescate.

Sin embargo, lo que sí parece probable es que la vulnerabilidad sea el factor principal que determina qué empresas se ven comprometidas y extorsionadas, tanto en este sector como en cualquier otro.

Esto es solo un extracto del análisis. Se pueden encontrar más detalles sobre cómo se desempeñaron las diferentes industrias en comparación con otras, así como más datos de CyberSOC, Pentesting y VOC (junto con muchos otros temas de investigación interesantes) en el Navegador de seguridad. Es gratis, así que échale un vistazo. ¡Vale la pena!

Nota: Este artículo ha sido escrito y contribuido por Charl van der Walt, Jefe de Investigación de Seguridad en Orange Cyberdefense.