Organizaciones sin fines de lucro rusas y bielorrusas, medios de comunicación independientes rusos y organizaciones no gubernamentales internacionales activas en Europa del Este se han convertido en el objetivo de dos campañas separadas de phishing orquestadas por actores de amenazas cuyos intereses se alinean con los del gobierno ruso.

Si bien una de las campañas, denominada River of Phish, ha sido atribuida a COLDRIVER, un colectivo adversario con vínculos con el Servicio Federal de Seguridad de Rusia (FSB), el segundo conjunto de ataques ha sido considerado obra de un grupo de amenazas previamente no documentado cuyo nombre en código es COLDWASTREL.

Los objetivos de las campañas también incluyeron importantes figuras de la oposición rusa en el exilio, funcionarios y académicos del centro de estudios y del espacio político estadounidense y un ex embajador de Estados Unidos en Ucrania, según una investigación conjunta de Access Now y Citizen Lab.

“Ambos tipos de ataques fueron diseñados específicamente para engañar mejor a los miembros de las organizaciones objetivo”, dijo Access Now. dicho“El patrón de ataque más común que observamos fue un correo electrónico enviado desde una cuenta comprometida o desde una cuenta que parecía similar a la cuenta real de alguien que la víctima podía conocer”.

River of Phish implica el uso de tácticas de ingeniería social personalizadas y altamente plausibles para engañar a las víctimas para que hagan clic en un enlace incrustado en un documento PDF señuelo, que los redirecciona a una página de recolección de credenciales, pero no antes de identificar a los hosts infectados en un probable intento de evitar que las herramientas automatizadas accedan a la infraestructura de segunda etapa.

Los mensajes de correo electrónico se envían desde cuentas de correo electrónico de Proton Mail haciéndose pasar por organizaciones o personas que eran familiares o conocidas por las víctimas.

“A menudo observamos que el atacante omitía adjuntar un archivo PDF al mensaje inicial solicitando una revisión del archivo ‘adjunto'”, dijo Citizen Lab. dicho“Creemos que esto fue intencional y tenía como objetivo aumentar la credibilidad de la comunicación, reducir el riesgo de detección y seleccionar solo a los objetivos que respondieron al acercamiento inicial (por ejemplo, señalando la falta de un archivo adjunto)”.

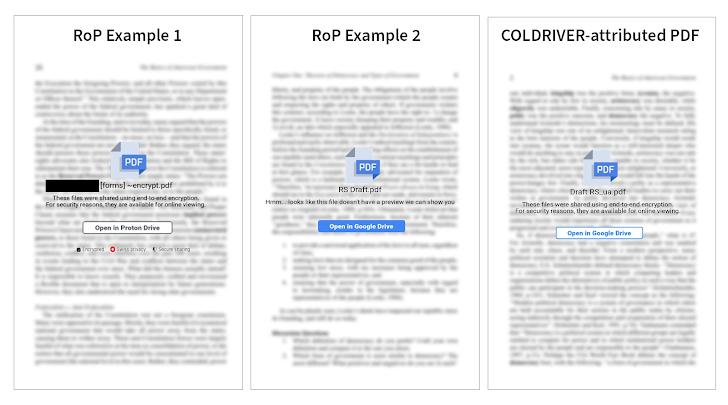

Los enlaces a COLDRIVER se ven reforzados por el hecho de que los ataques utilizan documentos PDF que parecen cifrados e instan a las víctimas a abrirlos en Proton Drive haciendo clic en el enlace, una artimaña que el actor de amenazas ha empleado en el pasado.

Algunos de los elementos de ingeniería social también se extienden a COLDWASTREL, particularmente en el uso de Proton Mail y Proton Drive para engañar a los objetivos para que hagan clic en un enlace y los lleve a una página de inicio de sesión falsa (“protondrive[.]en línea” o “protondrive”[.]servicios”) para Proton. Los ataques se registraron por primera vez en marzo de 2023.

Sin embargo, COLDWASTREL se desvía de COLDRIVER en lo que respecta al uso de dominios similares para la recolección de credenciales y las diferencias en el contenido y los metadatos de los archivos PDF. La actividad no se ha atribuido a un actor en particular en esta etapa.

“Cuando el costo del descubrimiento sigue siendo bajo, el phishing no sólo sigue siendo una técnica efectiva, sino una forma de continuar con la focalización global evitando exponer capacidades más sofisticadas (y costosas) al descubrimiento”, dijo Citizen Lab.