Un actor de amenazas con afiliaciones a la división de guerra cibernética de Hamas ha sido vinculado a una “campaña elaborada” dirigida a individuos israelíes de alto perfil empleados en organizaciones sensibles de defensa, aplicación de la ley y servicios de emergencia.

“Los operadores de la campaña utilizan sofisticadas técnicas de ingeniería social, cuyo objetivo final es ofrecer puertas traseras previamente no documentadas para dispositivos Windows y Android”, dijo la empresa de ciberseguridad Cybereason. dijo en un informe del miércoles.

“El objetivo detrás del ataque era extraer información confidencial de los dispositivos de las víctimas con fines de espionaje”.

Las intrusiones de meses de duración, cuyo nombre en código es “Operación Barbie barbudase han atribuido a un grupo de habla árabe y con motivaciones políticas llamado Arid Viper, que opera en el Medio Oriente y también es conocido por los apodos APT-C-23 y Desert Falcon.

Más recientemente, el actor de amenazas fue considerado responsable de los ataques dirigidos a activistas y entidades palestinas que comenzaron alrededor de octubre de 2021 utilizando correos electrónicos de phishing con temas políticos y documentos señuelo.

Las últimas infiltraciones se destacan por su enfoque específico en el saqueo de información de computadoras y dispositivos móviles pertenecientes a personas israelíes, atrayéndolos para que descarguen aplicaciones de mensajería troyanizadas, otorgando a los actores acceso sin restricciones.

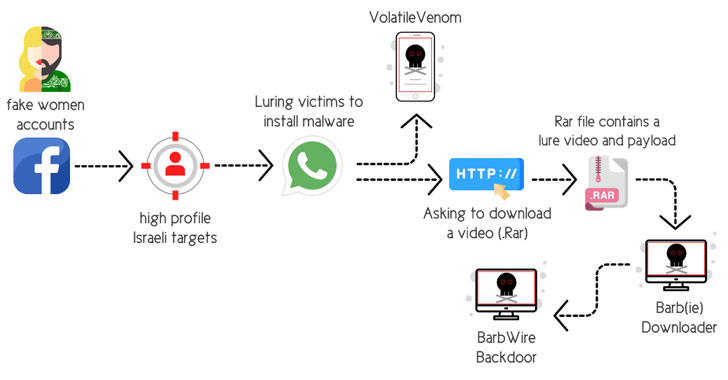

Los ataques de ingeniería social involucraron el uso de personas falsas en Facebook, basándose en la táctica de catfishing para configurar perfiles ficticios de mujeres jóvenes atractivas para ganarse la confianza de las personas objetivo y entablar amistad con ellas en la plataforma.

“Después de ganarse la confianza de la víctima, el operador de la cuenta falsa sugiere migrar la conversación de Facebook a WhatsApp”, explicaron los investigadores. “Al hacerlo, el operador obtiene rápidamente el número de móvil del objetivo”.

Una vez que el chat cambia de Facebook a WhatsApp, los atacantes sugieren a las víctimas que instalen una aplicación de mensajería segura para Android (llamada “VolatileVenom”) y que abran un archivo RAR que contiene contenido sexual explícito que lleva a la implementación de un descargador de malware. llamado Barb (es decir).

Otros sellos distintivos de la campaña incluyen que el grupo aproveche un arsenal actualizado de herramientas de malware, incluido BarbWire Backdoor, que es instalado por el módulo de descarga.

El malware sirve como una herramienta para comprometer completamente la máquina de la víctima, lo que le permite establecer persistencia, recopilar información almacenada, grabar audio, capturar capturas de pantalla y descargar cargas útiles adicionales, todo lo cual se transmite a un servidor remoto.

VolatileVenom, por otro lado, es un software espía de Android que se sabe que falsifica aplicaciones de mensajería legítimas y se hace pasar por actualizaciones del sistema y que Arid Viper ha utilizado en diferentes campañas desde al menos 2017.

Un ejemplo de una aplicación no autorizada de Android se llama “Wink Chat”, donde a las víctimas que intentan registrarse para usar la aplicación se les presenta un mensaje de error que dice “se desinstalará”, solo para que se ejecute sigilosamente en segundo plano y extraiga un gran variedad de datos de los dispositivos móviles.

“Los atacantes utilizan una infraestructura completamente nueva que es distinta de la infraestructura conocida utilizada para atacar a los palestinos y otros hablantes de árabe”, dijeron los investigadores.

“Esta campaña muestra un avance considerable en las capacidades de APT-C-23, con sigilo mejorado, malware más sofisticado y la perfección de sus técnicas de ingeniería social que involucran capacidades HUMINT ofensivas utilizando una red muy activa y bien organizada de cuentas falsas de Facebook. que han demostrado ser bastante efectivos para el grupo”.