Un paquete inactivo disponible en el repositorio Python Package Index (PyPI) se actualizó casi después de dos años para propagar un malware ladrón de información llamado Nova Sentinel.

El paquete, llamado rastreador de registros de djangose publicó por primera vez en PyPI en abril de 2022, según la empresa de seguridad de la cadena de suministro de software Phylum, que detectado una actualización anómala de la biblioteca el 21 de febrero de 2024.

Mientras que la repositorio de GitHub vinculado no se ha actualizado desde el 10 de abril de 2022, la introducción de una actualización maliciosa sugiere un probable compromiso de la cuenta PyPI del desarrollador.

Django-log-tracker ha sido descargado 3.866 veces hasta la fecha, la versión fraudulenta (1.0.4) se descargó 107 veces en la fecha de su publicación. El paquete ya no está disponible para descargar desde PyPI.

«En la actualización maliciosa, el atacante eliminó la mayor parte del contenido original del paquete, dejando sólo un archivo __init__.py y example.py», dijo la compañía.

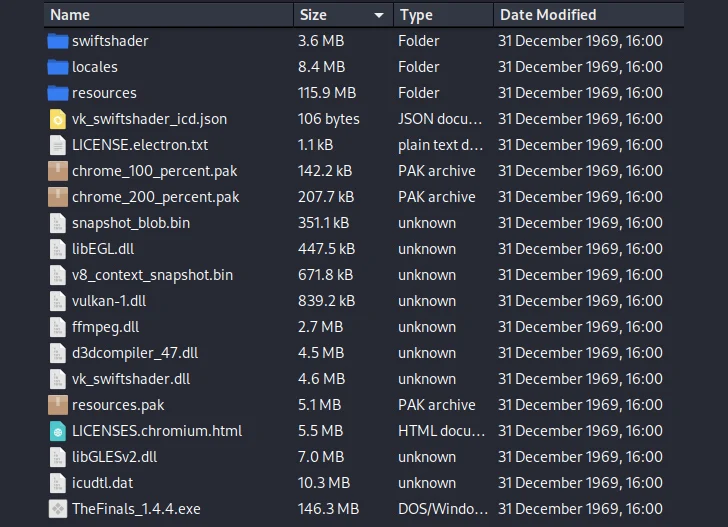

Los cambios, simples y que se explican por sí mismos, implican recuperar un ejecutable llamado «Updater_1.4.4_x64.exe» desde un servidor remoto («45.88.180[.]54»), seguido de ejecutarlo usando Python función os.startfile().

El binario, por su parte, viene integrado con Nova Sentinel, un malware ladrón que Sekoia documentó por primera vez en noviembre de 2023 como distribuido en forma de aplicaciones Electron falsas en sitios falsos que ofrecen descargas de videojuegos.

«Lo interesante de este caso particular […] es que el vector de ataque parecía ser un intento de ataque a la cadena de suministro a través de una cuenta PyPI comprometida», dijo Phylum.

«Si este hubiera sido un paquete realmente popular, cualquier proyecto con este paquete listado como una dependencia sin una versión especificada o una versión flexible especificada en su archivo de dependencia habría extraído la última versión maliciosa de este paquete».