Los proveedores de telecomunicaciones en el Medio Oriente son objeto de nuevos ataques cibernéticos que comenzaron en el primer trimestre de 2023.

El conjunto de intrusión se ha atribuido a un actor de espionaje cibernético chino asociado con una campaña de larga duración denominada Operación Soft Cell basado en superposiciones de herramientas.

“La fase de ataque inicial consiste en infiltrarse en los servidores de Microsoft Exchange orientados a Internet para implementar shells web utilizados para la ejecución de comandos”, dijeron investigadores de SentinelOne y QGroup en un comunicado. nuevo informe tecnico compartido con The Hacker News.

“Una vez que se establece un punto de apoyo, los atacantes realizan una variedad de actividades de reconocimiento, robo de credenciales, movimiento lateral y exfiltración de datos”.

Operation Soft Cell, según Cybereason, se refiere a actividades maliciosas realizadas por actores afiliados a China que apuntan a proveedores de telecomunicaciones desde al menos 2012.

El actor de amenazas Soft Cell, también rastreado por Microsoft como Galioes conocido por apuntar a servicios de Internet sin parches y usar herramientas como Mimikatz para obtener credenciales que permitan el movimiento lateral a través de las redes objetivo.

El colectivo adversario también utiliza una puerta trasera “difícil de detectar” con nombre en código PingPull en sus ataques de espionaje dirigidos contra empresas que operan en el sudeste asiático, Europa, África y Oriente Medio.

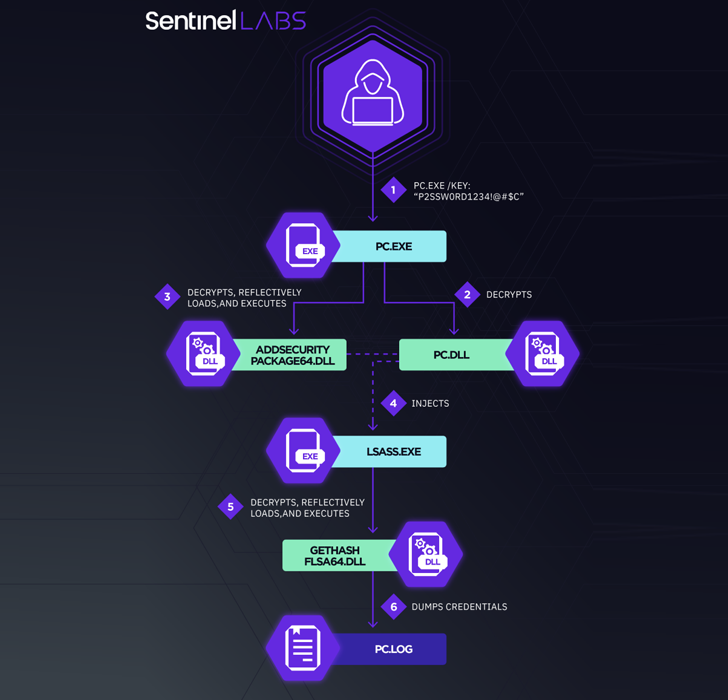

El elemento central de la última campaña es el despliegue de una variante personalizada de Mimikatz denominada mim221, que incluye nuevas funciones anti-detección.

“El uso de módulos de propósito especial que implementan una gama de técnicas avanzadas muestra la dedicación de los actores de amenazas para avanzar en su conjunto de herramientas hacia el máximo sigilo”, dijeron los investigadores, y agregaron que “destaca el mantenimiento continuo y el desarrollo adicional del arsenal de malware de espionaje chino”. .”

Los ataques finalmente resultaron ser infructuosos, con las infracciones detectadas y bloqueadas antes de que se pudieran implementar implantes en las redes de destino.

Investigaciones previas sobre el galio sugieren similitudes tácticas [PDF] con múltiples grupos de estados-nación chinos como APT10 (también conocido como Bronze Riverside, Potassium o Stone Panda), APT27 (también conocido como Bronze Union, Emissary Panda o Lucky Mouse) y APT41 (también conocido como Bario, Bronze Atlas o Wicked Panda).

Descubra los peligros ocultos de las aplicaciones SaaS de terceros

¿Conoce los riesgos asociados con el acceso de aplicaciones de terceros a las aplicaciones SaaS de su empresa? Únase a nuestro seminario web para conocer los tipos de permisos que se otorgan y cómo minimizar el riesgo.

Una vez más, esto apunta a signos de intercambio de herramientas de código cerrado entre actores de amenazas patrocinados por el estado chino, sin mencionar la posibilidad de un “intendente digital” responsable de mantener y distribuir el conjunto de herramientas.

Los hallazgos se producen en medio de revelaciones de que varios otros grupos de piratería, incluidos BackdoorDiplomacy y WIP26, han puesto sus miras en los proveedores de servicios de telecomunicaciones en la región de Medio Oriente.

“Se sabe que los actores de amenazas de espionaje cibernético chinos tienen un interés estratégico en el Medio Oriente”, concluyeron los investigadores.

“Es casi seguro que estos actores de amenazas continuarán explorando y actualizando sus herramientas con nuevas técnicas para evadir la detección, incluida la integración y modificación del código disponible públicamente”.