Empresas de ciberseguridad ESET y de Broadcom Symantec dijeron que descubrieron un nuevo malware de limpieza de datos utilizado en nuevos ataques contra cientos de máquinas en Ucrania, cuando las fuerzas rusas lanzaron formalmente un Escala completa operación militar contra el país.

La compañía eslovaca apodó el limpiaparabrisas «Limpiaparabrisas hermético» (alias KillDisk.NCV), con una de las muestras de malware compilada el 28 de diciembre de 2021, lo que implica que los preparativos para los ataques pueden haber estado en marcha durante casi dos meses.

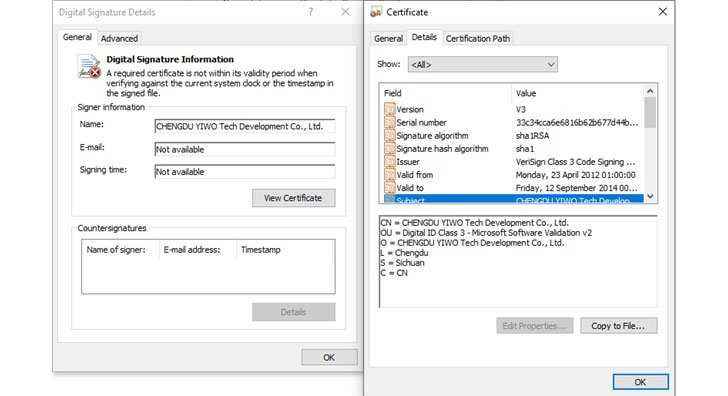

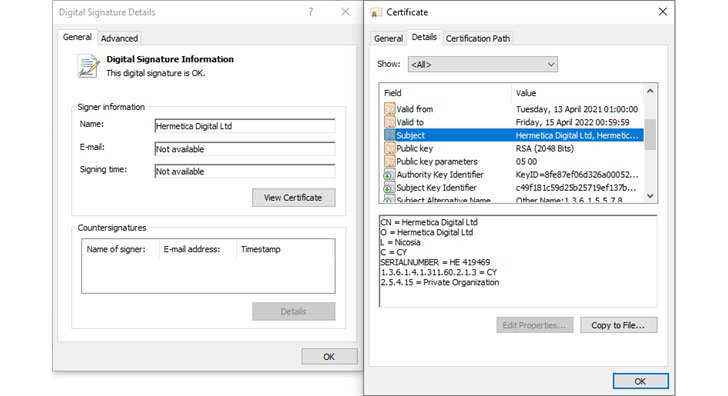

«El binario del limpiaparabrisas se firma con un certificado de firma de código emitido por Hermetica Digital Ltd», dijo ESET en una serie de tuits. «El limpiador abusa de los controladores legítimos del software EaseUS Partition Master para corromper los datos. Como paso final, el limpiador se reinicia [the] computadora.»

Al menos una de las intrusiones implicó la implementación del malware directamente desde el controlador de dominio de Windows, lo que indica que los atacantes habían tomado el control de la red de destino.

La escala y el impacto de los ataques de borrado de datos aún se desconocen, al igual que la identidad del actor de amenazas detrás de las infecciones. Pero el desarrollo marca la segunda vez este año que se implementa un malware destructivo en los sistemas informáticos de Ucrania después de la operación WhisperGate a mediados de enero.

Los ataques de limpiaparabrisas también siguen un tercera ola «masiva» de ataques distribuidos de denegación de servicio (DDoS) que afectaron a varias instituciones bancarias y gubernamentales de Ucrania el miércoles, dejando fuera de servicio los portales en línea del Ministerio de Relaciones Exteriores, el Gabinete de Ministros y Rada, el parlamento del país.

La semana pasada, dos de los bancos más grandes de Ucrania, PrivatBank y Oschadbank, así como los sitios web del Ministerio de Defensa y las Fuerzas Armadas de Ucrania sufrieron interrupciones como resultado de un ataque DDoS de actores desconocidos, lo que provocó la Reino Unido y nosotros gobiernos para señalar con el dedo a la Dirección Principal de Inteligencia de Rusia (GRU), una acusación el Kremlin ha negado.

Las campañas que usan ataques DDoS entregan torrentes de tráfico basura que pretenden abrumar a los objetivos con el objetivo de hacerlos inaccesibles. Un análisis posterior de los incidentes del 15 de febrero por parte del CERT-UA fundar que se llevaron a cabo utilizando botnets como Mirai y Mēris aprovechando enrutadores MikroTik comprometidos y otros dispositivos IoT.

Es más, se dice que los sistemas de información pertenecientes a las instituciones estatales de Ucrania han sido atacados sin éxito en tantos como 121 ciberataques solo en enero de 2022.

Eso no es todo. Los ciberdelincuentes en la web oscura buscan capitalizar las tensiones políticas en curso publicitando bases de datos y accesos a la red que contienen información sobre ciudadanos ucranianos y entidades de infraestructura crítica en RaidForums y los mercados de Free Civilian con «la esperanza de obtener grandes ganancias», según un informe publicado por Accenture a principios de esta semana.

La avalancha continua de actos cibernéticos maliciosos perturbadores desde principios de año también ha llevado a las autoridades policiales de Ucrania a pintar los ataques como un esfuerzo por propagar la ansiedad, socavar la confianza en la capacidad del Estado para defender a sus ciudadanos y desestabilizar su unidad.

«Ucrania se enfrenta a intentos de sembrar el pánico sistemáticamente, difundir información falsa y distorsionar la situación real», el Servicio de Seguridad de Ucrania (SSU) dijo el 14 de febrero. «Todo esto combinado no es más que otra ola masiva de guerra híbrida».