Se ha observado una campaña de malware generalizada y en curso que instala extensiones falsas de Google Chrome y Microsoft Edge a través de un troyano distribuido mediante sitios web falsos que se hacen pasar por software popular.

«El malware troyano contiene diferentes entregables que van desde simples extensiones de adware que secuestran búsquedas hasta scripts maliciosos más sofisticados que entregan extensiones locales para robar datos privados y ejecutar varios comandos», dijo el equipo de investigación de ReasonLabs. dicho en un análisis.

«Este malware troyano, existente desde 2021, tiene su origen en imitaciones de sitios web de descarga con complementos para juegos y vídeos en línea».

El malware y las extensiones tienen un alcance combinado de al menos 300.000 usuarios de Google Chrome y Microsoft Edge, lo que indica que la actividad tiene un impacto amplio.

En el centro de la campaña está el uso de publicidad maliciosa para impulsar sitios web similares que promueven software conocido como Roblox FPS Unlocker, YouTube, VLC media player, Steam o KeePass para engañar a los usuarios que buscan estos programas para que descarguen un troyano, que sirve como conducto para instalar las extensiones del navegador.

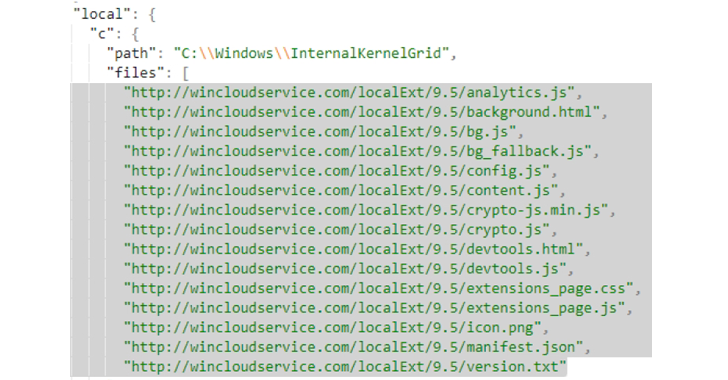

Los instaladores maliciosos firmados digitalmente registran una tarea programada que, a su vez, está configurada para ejecutar un script de PowerShell responsable de descargar y ejecutar la carga útil de la siguiente etapa obtenida de un servidor remoto.

Esto incluye modificar el Registro de Windows para forzar la instalación de extensiones de Chrome Web Store y complementos de Microsoft Edge que son capaces de secuestrar consultas de búsqueda en Google y Microsoft Bing y redirigirlas a través de servidores controlados por atacantes.

«El usuario no puede desactivar la extensión, ni siquiera con el modo de desarrollador activado», afirmó ReasonLabs. «Las versiones más nuevas del script eliminan las actualizaciones del navegador».

También lanza una extensión local que se descarga directamente desde un servidor de comando y control (C2), y viene con amplias capacidades para interceptar todas las solicitudes web y enviarlas al servidor, recibir comandos y scripts cifrados, e inyectar y cargar scripts en todas las páginas.

Además, secuestra las consultas de búsqueda de Ask.com, Bing y Google, y las canaliza a través de sus servidores y luego a otros motores de búsqueda.

No es la primera vez que se observan campañas similares en la red. En diciembre de 2023, la empresa de ciberseguridad detallado Otro instalador troyano distribuido a través de torrents que instala extensiones web maliciosas haciéndose pasar por aplicaciones VPN pero que en realidad están diseñadas para ejecutar un «hackeo de actividad de devolución de dinero».