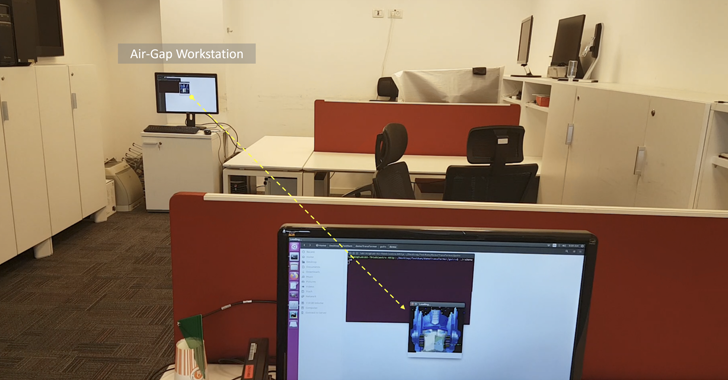

Se ha descubierto que un nuevo ataque de canal lateral aprovecha las señales de radio emanadas de la memoria de acceso aleatorio (RAM) de un dispositivo como mecanismo de exfiltración de datos, lo que representa una amenaza para las redes con espacios de aire.

La técnica ha recibido el nombre en código Rambo por el Dr. Mordechai Guri, jefe del Laboratorio de Investigación Cibernética Ofensiva del Departamento de Ingeniería de Software y Sistemas de Información de la Universidad Ben Gurion del Néguev en Israel.

«Mediante el uso de señales de radio generadas por software, el malware puede codificar información confidencial, como archivos, imágenes, registros de pulsaciones de teclas, información biométrica y claves de cifrado», afirma el Dr. Guri. dicho en un artículo de investigación recientemente publicado.

«Con un hardware de radio definido por software (SDR) y una antena comercial sencilla, un atacante puede interceptar señales de radio sin procesar transmitidas a distancia. Las señales pueden luego decodificarse y traducirse nuevamente a información binaria».

A lo largo de los años, el Dr. Guri ha inventado diversos mecanismos para extraer datos confidenciales de redes fuera de línea aprovechando cables Serial ATA (SATAn), giroscopio MEMS (GAIROSCOPE), LED en tarjetas de interfaz de red (ETHERLED) y consumo dinámico de energía (COVID-bit).

Algunos de los otros enfoques no convencionales ideados por el investigador implican la filtración de datos de redes con espacios de aire a través de señales acústicas encubiertas generadas por ventiladores de unidades de procesamiento gráfico (GPU) (Ventilador de GPU), ondas (ultra)sónicas producidas por los zumbadores incorporados en la placa base (EL-GRILLO), e incluso paneles de visualización de impresora y LED de estado (Fuga de impresora).

El año pasado, Guri también demostró Registrador de claves de aireun ataque de registro de teclas por radiofrecuencia sin hardware que utiliza las emisiones de radio de la fuente de alimentación de una computadora para exfiltrar datos de pulsaciones de teclas en tiempo real a un atacante remoto.

«Para filtrar datos confidenciales, se manipulan las frecuencias de trabajo del procesador para generar un patrón de emisiones electromagnéticas desde la unidad de potencia moduladas por las pulsaciones de teclas», señala Guri en el estudio. «La información de las pulsaciones de teclas se puede recibir a distancias de varios metros a través de un receptor de radiofrecuencia o un teléfono inteligente con una antena simple».

Como siempre ocurre con los ataques de este tipo, es necesario que la red aislada se vea primero comprometida a través de otros medios (como un infiltrado malintencionado, unidades USB envenenadas o un ataque a la cadena de suministro), lo que permite que el malware active el canal encubierto de exfiltración de datos.

RAMBO no es una excepción, ya que el malware se utiliza para manipular la RAM de modo que pueda generar señales de radio en frecuencias de reloj, que luego se codifican utilizando Codificación Manchester y transmitido de manera que pueda ser recibido a distancia.

Los datos codificados pueden incluir pulsaciones de teclas, documentos e información biométrica. Un atacante en el otro extremo puede entonces aprovechar la tecnología SDR para recibir las señales electromagnéticas, desmodular y decodificar los datos y recuperar la información extraída.

«El malware utiliza emisiones electromagnéticas de la memoria RAM para modular la información y transmitirla al exterior», explicó el Dr. Guri. «Un atacante remoto con un receptor de radio y una antena puede recibir la información, demodularla y decodificarla en su representación binaria o textual original».

La técnica podría usarse para filtrar datos de computadoras con espacio de aire que funcionan con CPU Intel i7 de 3,6 GHz y 16 GB de RAM a 1.000 bits por segundo, encontró la investigación, con pulsaciones de teclas exfiltradas en tiempo real con 16 bits por tecla.

«Una clave de cifrado RSA de 4096 bits se puede extraer en 41,96 segundos a baja velocidad y en 4,096 bits a alta velocidad», afirmó el Dr. Guri. «La información biométrica, los archivos pequeños (.jpg) y los documentos pequeños (.txt y .docx) requieren entre 400 segundos a baja velocidad y unos pocos segundos a alta velocidad».

«Esto indica que el canal encubierto RAMBO puede utilizarse para filtrar información relativamente breve en un período corto».

Las contramedidas para bloquear el ataque incluyen la aplicación de restricciones de zona «rojo-negro» para la transferencia de información, el uso de un sistema de detección de intrusos (IDS), la monitorización del acceso a la memoria a nivel de hipervisor, el uso de bloqueadores de radio para bloquear las comunicaciones inalámbricas y el uso de una jaula de Faraday.