Se han descubierto ocho vulnerabilidades en las aplicaciones de Microsoft para macOS que un adversario podría explotar para obtener privilegios elevados o acceder a datos confidenciales eludiendo el modelo basado en permisos del sistema operativo, que gira en torno al marco de Transparencia, Consentimiento y Control (TCC).

“Si tiene éxito, el adversario podría obtener todos los privilegios ya otorgados a las aplicaciones Microsoft afectadas”, dijo Cisco Talos dicho“Por ejemplo, el atacante podría enviar correos electrónicos desde la cuenta del usuario sin que este se dé cuenta, grabar clips de audio, tomar fotografías o grabar videos sin ninguna interacción del usuario”.

Las deficiencias abarcan varias aplicaciones como Outlook, Teams, Word, Excel PowerPoint y OneNote.

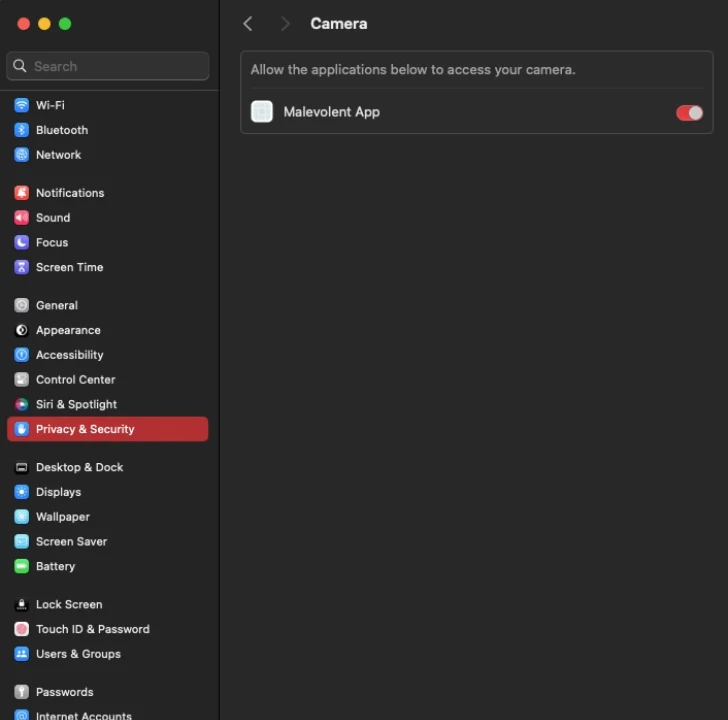

La empresa de ciberseguridad dijo que se podrían inyectar bibliotecas maliciosas en estas aplicaciones y obtener sus derechos y permisos otorgados por los usuarios, que luego podrían usarse como armas para extraer información confidencial dependiendo del acceso otorgado a cada una de esas aplicaciones.

TCC es un marco desarrollado por Apple para administrar el acceso a datos confidenciales de los usuarios en macOS, brindando a los usuarios mayor transparencia sobre cómo las diferentes aplicaciones instaladas en la máquina acceden y utilizan sus datos.

Esto se mantiene en forma de una base de datos cifrada que registra los permisos otorgados por el usuario a cada aplicación para garantizar que las preferencias se apliquen de manera consistente en todo el sistema.

“TCC funciona junto con la función de sandbox de aplicaciones en macOS e iOS”, dijo Huntress notas En su explicación de TCC, dice: “El sandbox restringe el acceso de una aplicación al sistema y a otras aplicaciones, lo que agrega una capa adicional de seguridad. TCC garantiza que las aplicaciones solo puedan acceder a los datos para los que hayan recibido el consentimiento explícito del usuario”.

El sandboxing también es una contramedida que protege contra la inyección de código, lo que permite a los atacantes con acceso a una máquina insertar código malicioso en procesos legítimos y acceder a datos protegidos.

“La inyección de bibliotecas, también conocida como Dylib Hijacking en el contexto de macOS, es una técnica mediante la cual se inserta código en el proceso en ejecución de una aplicación”, dijo el investigador de Talos Francesco Benvenuto. “macOS contrarresta esta amenaza con características como tiempo de ejecución reforzadolo que reduce la probabilidad de que un atacante ejecute código arbitrario a través del proceso de otra aplicación”.

“Sin embargo, si un atacante logra inyectar una biblioteca en el espacio de proceso de una aplicación en ejecución, esa biblioteca podría usar todos los permisos ya otorgados al proceso, operando efectivamente en nombre de la propia aplicación”.

Sin embargo, vale la pena señalar que los ataques de este tipo requieren que el actor de la amenaza ya tenga un cierto nivel de acceso al host comprometido para poder usarlo de manera abusiva para abrir una aplicación más privilegiada e inyectar una biblioteca maliciosa, otorgándoles esencialmente los permisos asociados con la aplicación explotada.

En otras palabras, si un atacante se infiltra en una aplicación confiable, podría aprovecharla para abusar de sus permisos y obtener acceso injustificado a información confidencial sin el consentimiento o conocimiento de los usuarios.

Este tipo de violación podría ocurrir cuando una aplicación carga bibliotecas desde ubicaciones que el atacante podría potencialmente manipular y ha deshabilitado la validación de bibliotecas a través de un derecho riesgoso (es decir, establecido como verdadero), que de lo contrario limita la carga de bibliotecas a aquellas firmadas por el desarrollador de la aplicación o Apple.

“MacOS confía en que las aplicaciones controlen por sí mismas sus permisos”, señaló Benvenuto. “Si no se cumple esta responsabilidad, se vulnera todo el modelo de permisos y las aplicaciones actúan inadvertidamente como intermediarios de acciones no autorizadas, eludiendo el control de permisos y comprometiendo el modelo de seguridad del sistema”.

Por su parte, Microsoft considera que los problemas identificados son de “riesgo bajo” y que las aplicaciones deben cargar bibliotecas no firmadas para admitir complementos. Sin embargo, la empresa ha intervenido para solucionar el problema en sus aplicaciones OneNote y Teams.

“Las aplicaciones vulnerables dejan la puerta abierta para que los adversarios exploten todos los derechos de las aplicaciones y, sin ninguna indicación al usuario, reutilicen todos los permisos ya otorgados a la aplicación, actuando efectivamente como un intermediario de permisos para el atacante”, dijo Benvenuto.

“También es importante mencionar que no está claro cómo manejar de forma segura dichos complementos dentro del marco actual de macOS. La certificación notarial de complementos de terceros es una opción, aunque compleja, y requeriría que Microsoft o Apple firmen los módulos de terceros después de verificar su seguridad”.