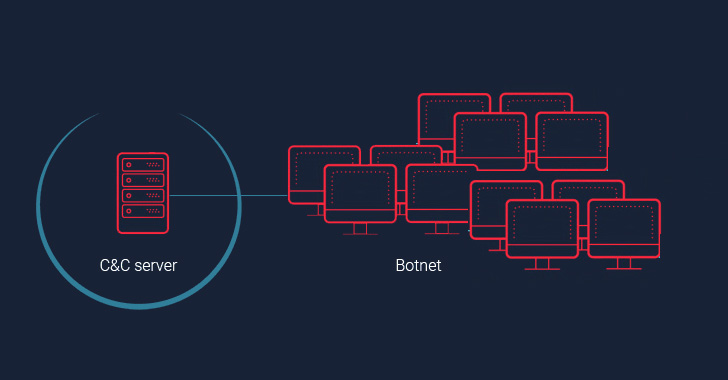

Se ha detectado una versión mejorada del malware XLoader que adopta un enfoque basado en la probabilidad para camuflar su infraestructura de comando y control (C&C), según las últimas investigaciones.

“Ahora es significativamente más difícil separar el trigo de la paja y descubrir los verdaderos servidores C&C entre miles de dominios legítimos utilizados por Xloader como cortina de humo”, dijo la empresa de ciberseguridad israelí Check Point. dijo.

Visto por primera vez en la naturaleza en octubre de 2020, XLoader es un sucesor de Formbook y un ladrón de información multiplataforma que es capaz de saquear las credenciales de los navegadores web, capturar pulsaciones de teclas y capturas de pantalla, y ejecutar comandos y cargas útiles arbitrarias.

Más recientemente, el conflicto geopolítico en curso entre Rusia y Ucrania ha demostrado ser un forraje lucrativo para distribuyendo Xloader por medio de correos electrónicos de phishing dirigido a funcionarios gubernamentales de alto rango en Ucrania.

Los últimos hallazgos de Check Point se basan en un informe anterior de Escalador Z en enero de 2022, que reveló el funcionamiento interno del protocolo de comunicación y encriptación de red C&C (o C2) del malware, destacando su uso de servidores señuelo para ocultar el servidor legítimo y evadir los sistemas de análisis de malware.

“Las comunicaciones C2 ocurren con los dominios señuelo y el servidor C2 real, incluido el envío de datos robados de la víctima”, explicaron los investigadores. “Por lo tanto, existe la posibilidad de que un C2 de respaldo pueda ocultarse en los dominios C2 de señuelo y usarse como un canal de comunicación alternativo en caso de que se elimine el dominio C2 principal”.

El sigilo proviene del hecho de que el nombre de dominio del servidor C&C real está oculto junto a una configuración que contiene 64 dominios señuelo, de los cuales se eligen aleatoriamente 16 dominios, y luego se reemplazan dos de esos 16 con la dirección C&C falsa y la dirección auténtica.

Lo que cambió en las versiones más nuevas de XLoader es que después de la selección de 16 dominios señuelo de la configuración, los primeros ocho dominios se sobrescriben con nuevos valores aleatorios antes de cada ciclo de comunicación mientras se toman medidas para omitir el dominio real.

Además, XLoader 2.5 reemplaza tres de los dominios en la lista creada con dos direcciones de servidor de señuelo y el dominio del servidor C&C real. El objetivo final es evitar la detección del servidor C&C real, en función de los retrasos entre los accesos a los dominios.

El hecho de que los autores del malware hayan recurrido a principios de teoría de probabilidad para acceder al servidor legítimo demuestra una vez más cómo los actores de amenazas ajustan constantemente sus tácticas para promover sus nefastos objetivos.

“Estas modificaciones logran dos objetivos a la vez: cada nodo en la red de bots mantiene una tasa de retroceso constante mientras engaña a los scripts automatizados y evita el descubrimiento de los servidores reales de C&C”, dijeron los investigadores de Check Point.