Los investigadores de ciberseguridad han descubierto una nueva variante para Linux de una cepa de ransomware conocida como Play (también conocida como Balloonfly y PlayCrypt) que está diseñada para atacar entornos VMware ESXi.

«Este desarrollo sugiere que el grupo podría estar ampliando sus ataques a través de la plataforma Linux, lo que llevaría a un grupo de víctimas más amplio y negociaciones de rescate más exitosas», dijeron los investigadores de Trend Micro. dicho en un informe publicado el viernes.

Play, que llegó a la escena en junio de 2022, es conocido por sus tácticas de doble extorsión, encriptando sistemas después de exfiltrar datos confidenciales y exigiendo un pago a cambio de una clave de descifrado. Según estimaciones publicadas por Australia y Estados Unidos, hasta octubre de 2023, el grupo de ransomware había atacado a unas 300 organizaciones.

Las estadísticas compartidas por Trend Micro para los primeros siete meses de 2024 muestran que Estados Unidos es el país con el mayor número de víctimas, seguido de Canadá, Alemania, el Reino Unido y los Países Bajos.

La fabricación, los servicios profesionales, la construcción, la TI, el comercio minorista, los servicios financieros, el transporte, los medios de comunicación, los servicios legales y el sector inmobiliario son algunas de las principales industrias afectadas por el ransomware Play durante este período.

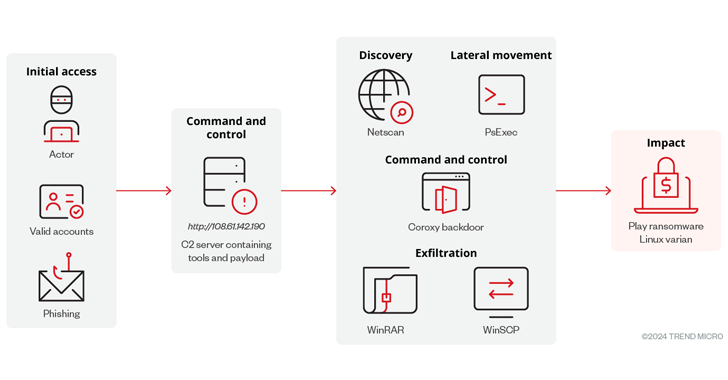

El análisis de la firma de ciberseguridad de una variante de Linux de Play proviene de un archivo RAR alojado en una dirección IP (108.61.142[.]190), que también contiene otras herramientas identificadas como utilizadas en ataques anteriores, como PsExec, NetScan, WinSCP, WinRAR y la puerta trasera Coroxy.

«Aunque no se ha observado ninguna infección real, el servidor de comando y control (C&C) aloja las herramientas comunes que el ransomware Play utiliza actualmente en sus ataques», afirmó. «Esto podría indicar que la variante Linux podría emplear tácticas, técnicas y procedimientos (TTP) similares».

Al ejecutarse, la muestra de ransomware se asegura de que se esté ejecutando en un entorno ESXi antes de proceder a cifrar los archivos de la máquina virtual (VM), incluidos los archivos de disco, configuración y metadatos de la VM, y agregarles la extensión «.PLAY». Luego, se coloca una nota de rescate en el directorio raíz.

Un análisis más detallado ha determinado que es probable que el grupo de ransomware Play esté utilizando los servicios y la infraestructura ofrecidos por Prolific Puma, que ofrece un servicio ilícito de acortamiento de enlaces a otros ciberdelincuentes para ayudarlos a evadir la detección mientras distribuye malware.

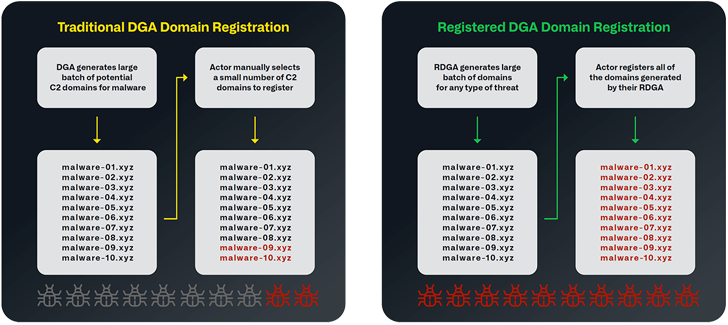

En concreto, emplea lo que se denomina un algoritmo de generación de dominios registrados (RDGA) para generar nuevos nombres de dominio, un mecanismo programático que cada vez utilizan más varios actores de amenazas, incluidos VexTrio Viper y Revolver Rabbit, para la propagación de phishing, spam y malware.

Se cree, por ejemplo, que Revolver Rabbit registró más de 500.000 dominios en el dominio de nivel superior (TLD) «.bond» a un costo aproximado de más de un millón de dólares, utilizándolos como servidores C2 activos y señuelo para el malware ladrón XLoader (también conocido como FormBook).

«El patrón RDGA más común que utiliza este actor es una serie de una o más palabras del diccionario seguidas de un número de cinco dígitos, con cada palabra o número separado por un guión», Infoblox anotado En un análisis reciente, se afirma que «en ocasiones, el actor utiliza códigos de país ISO 3166-1, nombres completos de países o números correspondientes a años en lugar de palabras del diccionario».

Los RDGA son mucho más difíciles de detectar y defender que los DGA tradicionales debido al hecho de que permiten a los actores de amenazas generar muchos nombres de dominio para registrarlos para su uso, ya sea todos a la vez o con el tiempo, en su infraestructura criminal.

«En un RDGA, el algoritmo es un secreto que guarda el actor de la amenaza y que registra todos los nombres de dominio», dijo Infoblox. «En un DGA tradicional, el malware contiene un algoritmo que se puede descubrir y la mayoría de los nombres de dominio no se registrarán. Mientras que los DGA se utilizan exclusivamente para la conexión a un controlador de malware, los RDGA se utilizan para una amplia gama de actividades maliciosas».

Los últimos hallazgos indican una posible colaboración entre dos entidades cibercriminales, lo que sugiere que los actores del ransomware Play están tomando medidas para eludir los protocolos de seguridad a través de los servicios de Prolific Puma.

«Los entornos ESXi son objetivos de alto valor para los ataques de ransomware debido a su papel fundamental en las operaciones comerciales», concluyó Trend Micro. «La eficiencia de cifrar varias máquinas virtuales simultáneamente y los datos valiosos que contienen aumentan aún más su rentabilidad para los cibercriminales».