Los actores de amenazas están explotando una novedosa técnica de ataque que aprovecha archivos de consola de administración guardados (MSC) especialmente diseñados para obtener la ejecución completa del código mediante Microsoft Management Console (MMC) y evadir las defensas de seguridad.

Elastic Security Labs tiene nombre en código el enfoque recurso sombrío después de identificar un artefacto (“sccm-actualizador.msc“) que se subió a la plataforma de escaneo de malware VirusTotal el 6 de junio de 2024.

“Cuando se importa un archivo de consola creado con fines malintencionados, una vulnerabilidad en una de las bibliotecas MMC puede provocar la ejecución de código adversario, incluido malware”, dijo la compañía en un comunicado compartido con The Hacker News.

“Los atacantes pueden combinar esta técnica con DotNetToJScript para obtener la ejecución de código arbitrario, lo que puede conducir a acceso no autorizado, toma de control del sistema y más”.

El uso de tipos de archivos poco comunes como vector de distribución de malware es visto como un intento alternativo por parte de los adversarios de eludir las barreras de seguridad erigidas por Microsoft en los últimos años, incluida la desactivación de macros de forma predeterminada en los archivos de Office descargados de Internet.

El mes pasado, la firma surcoreana de ciberseguridad Genians detalló el uso de un archivo MSC malicioso por parte del grupo de hackers Kimsuky, vinculado a Corea del Norte, para distribuir malware.

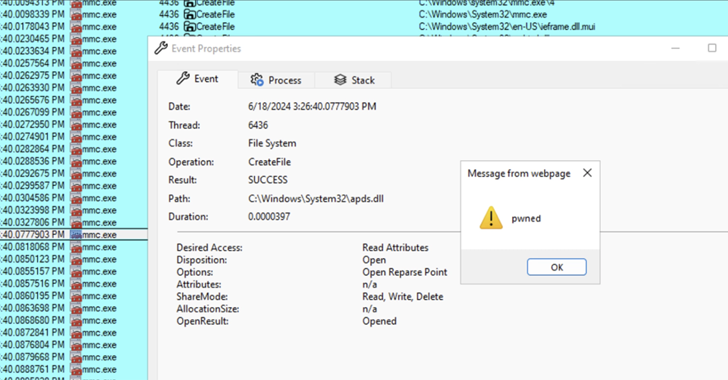

GrimResource, por otro lado, explota una falla de secuencias de comandos entre sitios (XSS) presente en la biblioteca apds.dll para ejecutar código JavaScript arbitrario en el contexto de MMC. La falla XSS fue reportado originalmente a Microsoft y Adobe a finales de 2018, aunque hasta la fecha sigue sin parchear.

Esto se logra agregando una referencia al recurso APDS vulnerable en la sección StringTable de un archivo MSC malicioso que, cuando se abre usando MMC, desencadena la ejecución de código JavaScript.

La técnica no sólo evita las advertencias de ActiveX, sino que también puede combinarse con DotNetToJScript para obtener la ejecución de código arbitrario. La muestra analizada utiliza este enfoque para lanzar un componente de carga .NET denominado PASTALOADER que, en última instancia, allana el camino para Cobalt Strike.

“Después de Microsoft macros de Office deshabilitadas de forma predeterminada para los documentos obtenidos de Internet, otros vectores de infección como JavaScript, archivos MSI, objetos LNK e ISO han ganado popularidad”, dijeron los investigadores de seguridad Joe Desimone y Samir Bousseaden.

“Sin embargo, estas otras técnicas son examinadas minuciosamente por los defensores y tienen una alta probabilidad de ser detectadas. Los atacantes han desarrollado una nueva técnica para ejecutar código arbitrario en Microsoft Management Console utilizando archivos MSC manipulados”.