Los hipervisores VMware ESXi son el objetivo de una nueva ola de ataques diseñados para implementar ransomware en sistemas comprometidos.

“Estas campañas de ataque parecen explotar CVE-2021-21974, para el cual hay un parche disponible desde el 23 de febrero de 2021”, informó el Equipo de Respuesta a Emergencias Informáticas (CERT) de Francia. dicho en un aviso el viernes.

VMware, en su propia alerta publicada en ese momento, describió el problema como un OpenSLP Vulnerabilidad de desbordamiento de pila que podría conducir a la ejecución de código arbitrario.

“Un actor malicioso que resida en el mismo segmento de red que ESXi y que tenga acceso al puerto 427 puede desencadenar el problema de desbordamiento de pila en el servicio OpenSLP, lo que resulta en la ejecución remota de código”, dijo el proveedor de servicios de virtualización. anotado.

Proveedor francés de servicios en la nube OVHcloud dicho los ataques se están detectando globalmente con un enfoque específico en Europa. Se sospecha que los ataques están relacionados con una nueva cepa de ransomware basada en Rust llamada Nevada que apareció en escena en diciembre de 2022.

Otras familias de ransomware que se sabe que han adoptado Rust en los últimos meses incluyen BlackCat, Hive, Luna, Nokoyawa, RansomExx y Agenda.

“Los actores están invitando a los afiliados de habla rusa e inglesa a colaborar con un gran número de agentes de acceso inicial (IAB) en [the] web oscura”, seguridad dicho el mes pasado.

“En particular, el grupo detrás de Nevada Ransomware también está comprando acceso comprometido por sí mismo, el grupo tiene un equipo dedicado para la explotación posterior y para realizar intrusiones en la red en los objetivos de interés”.

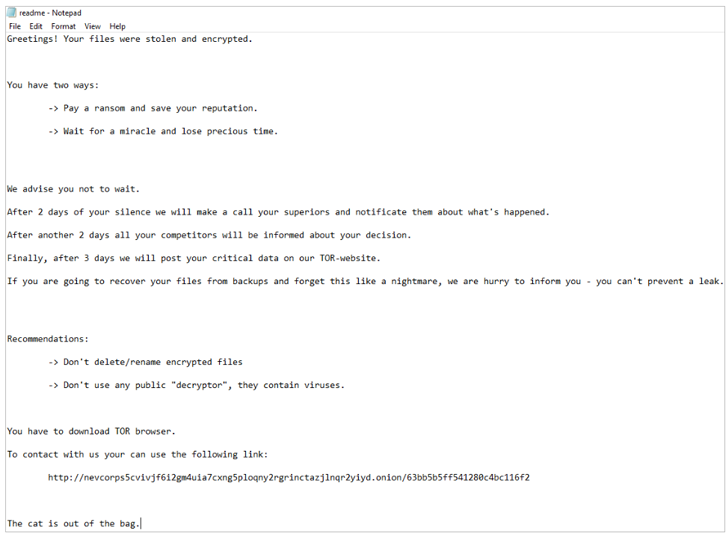

Sin embargo, Bleeping Computer informa que el notas de rescate visto en los ataques no tiene similitudes con el ransomware de Nevada, agregando que la tensión se rastrea bajo el nombre ESXiArgs.

Se recomienda a los usuarios que actualicen a la última versión de ESXi para mitigar posibles amenazas y restringir el acceso al servicio OpenSLP a direcciones IP de confianza.