Investigadores de ciberseguridad han revelado detalles de una campaña de phishing en curso que aprovecha señuelos relacionados con el reclutamiento y el trabajo para ofrecer una puerta trasera basada en Windows llamada WARMCOOKIE.

“WARMCOOKIE parece ser una herramienta de puerta trasera inicial utilizada para explorar las redes de las víctimas e implementar cargas útiles adicionales”, dijo el investigador de Elastic Security Labs, Daniel Stepanic. dicho en un nuevo análisis. “Cada muestra se compila con un código fijo [command-and-control] Dirección IP y clave RC4.”

La puerta trasera viene con capacidades para tomar huellas dactilares de las máquinas infectadas, realizar capturas de pantalla y eliminar más programas maliciosos. La empresa está rastreando la actividad con el nombre REF6127.

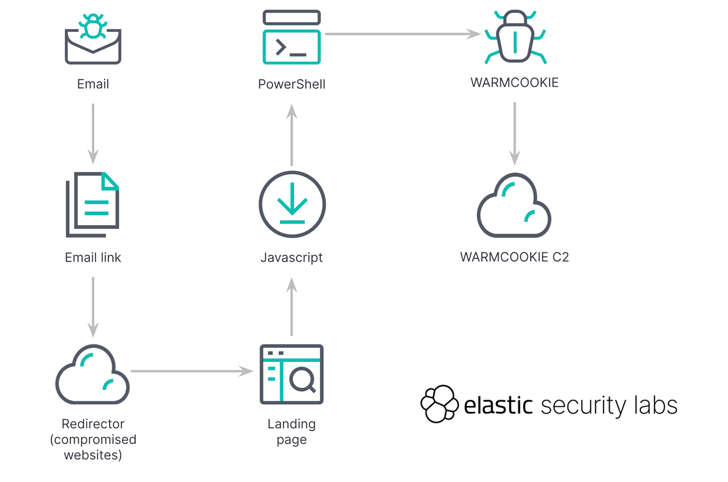

Las cadenas de ataques observadas desde finales de abril implican el uso de mensajes de correo electrónico que supuestamente provienen de empresas de contratación como Hays, Michael Page y PageGroup, instando a los destinatarios a hacer clic en un enlace incrustado para ver detalles sobre una oportunidad laboral.

A los usuarios que terminan haciendo clic en el enlace se les solicita que descarguen un documento resolviendo un desafío CAPTCHA, tras lo cual se elimina un archivo JavaScript (“Update_23_04_2024_5689382.js”).

“Este script ofuscado ejecuta PowerShell, iniciando la primera tarea para cargar WARMCOOKIE”, dijo Elastic. “El script de PowerShell abusa del Servicio de transferencia inteligente en segundo plano (BITS) para descargar WARMCOOKIE.”

Un componente crucial de la campaña es el uso de infraestructura comprometida para alojar la URL de phishing inicial, que luego se utiliza para redirigir a las víctimas a la página de destino adecuada.

WARMCOOKIE, una DLL de Windows, sigue un proceso de dos pasos que permite establecer la persistencia mediante una tarea programada e iniciar la funcionalidad principal, no sin antes realizar una serie de comprobaciones antianálisis para evitar la detección.

La puerta trasera está diseñada para capturar información sobre el host infectado de una manera similar a un artefacto utilizado en relación con una campaña anterior con nombre en código. Residente dirigido a organizaciones manufactureras, comerciales y sanitarias.

También admite comandos para leer y escribir archivos, ejecutar comandos usando cmd.exe, buscar la lista de aplicaciones instaladas y tomar capturas de pantalla.

“WARMCOOKIE es una puerta trasera recientemente descubierta que está ganando popularidad y se utiliza en campañas dirigidas a usuarios de todo el mundo”, dijo Elastic.

La divulgación se produce cuando Trustwave SpiderLabs detalló una sofisticada campaña de phishing que emplea señuelos relacionados con facturas y aprovecha la funcionalidad de búsqueda de Windows integrada en el código HTML para implementar malware.

“La funcionalidad proporcionada es relativamente sencilla, lo que permite a los grupos de amenazas que necesitan una puerta trasera liviana monitorear a las víctimas y desplegar cargas útiles más dañinas, como el ransomware”.

Los mensajes de correo electrónico llevan un archivo ZIP que contiene un archivo HTML, que utiliza el legado Windows “búsqueda:” controlador de protocolo URI para mostrar un archivo de acceso directo (LNK) alojado en un servidor remoto en el Explorador de Windows, dando la impresión de que es un resultado de búsqueda local.

“Este archivo LNK apunta a un script por lotes (BAT) alojado en el mismo servidor que, al hacer clic por parte del usuario, podría desencadenar operaciones maliciosas adicionales”, Trustwave dichoy agregó que no se pudo recuperar el script por lotes debido a que el servidor no responde.

Vale la pena señalar que Trellix documentó el abuso de search-ms: y search: como vector de distribución de malware en julio de 2023.

“Si bien este ataque no utiliza la instalación automatizada de malware, sí requiere que los usuarios interactúen con varios mensajes y clics”, dijo la compañía. “Sin embargo, esta técnica oculta hábilmente la verdadera intención del atacante, explotando la confianza que los usuarios depositan en interfaces familiares y acciones comunes como abrir archivos adjuntos de correo electrónico”.