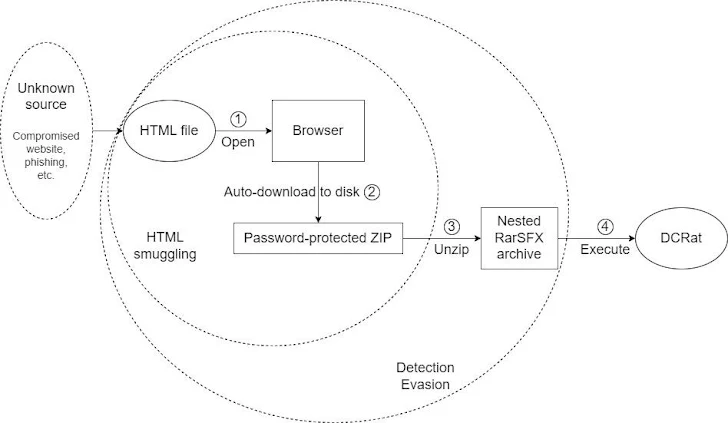

Los usuarios de habla rusa han sido atacados como parte de una nueva campaña que distribuye un troyano básico llamado DCRat (también conocido como DarkCrystal RAT) mediante una técnica conocida como contrabando de HTML.

El desarrollo marca la primera vez que el malware se implementa utilizando este método, una desviación de los vectores de entrega observados anteriormente, como sitios web comprometidos o falsos, o correos electrónicos de phishing con archivos adjuntos PDF o documentos de Microsoft Excel con macros.

«El contrabando de HTML es principalmente un mecanismo de entrega de carga útil», afirma el investigador de Netskope Nikhil Hegde dicho en un análisis publicado el jueves. «La carga útil puede incrustarse dentro del propio HTML o recuperarse de un recurso remoto».

El archivo HTML, a su vez, puede propagarse a través de sitios falsos o campañas de malspam. Una vez que el archivo se inicia a través del navegador web de la víctima, la carga útil oculta se decodifica y se descarga en la máquina.

Posteriormente, el ataque recurre a cierto nivel de ingeniería social para convencer a la víctima de que abra la carga maliciosa.

Netskope dijo que descubrió páginas HTML que imitaban TrueConf y VK en idioma ruso y que, cuando se abren en un navegador web, descargan automáticamente un archivo ZIP protegido con contraseña al disco en un intento de evadir la detección. La carga útil ZIP contiene un archivo RarSFX anidado que, en última instancia, conduce a la implementación del malware DCRat.

Lanzado por primera vez en 2018, DCRat es capaz de funcionar como una puerta trasera completa que se puede combinar con complementos adicionales para ampliar su funcionalidad. Puede ejecutar comandos de shell, registrar pulsaciones de teclas y filtrar archivos y credenciales, entre otros.

Se recomienda a las organizaciones que revisen el tráfico HTTP y HTTPS para garantizar que los sistemas no se comuniquen con dominios maliciosos.

El desarrollo se produce cuando las empresas rusas han sido atacadas por un grupo de amenazas denominado Stone Wolf para infectarlas con Meduza Stealer mediante el envío de correos electrónicos de phishing haciéndose pasar por un proveedor legítimo de soluciones de automatización industrial.

«Los adversarios siguen utilizando archivos con archivos maliciosos y archivos adjuntos legítimos que sirven para distraer a la víctima», BI.ZONE dicho. Al utilizar los nombres y datos de organizaciones reales, los atacantes tienen mayores posibilidades de engañar a sus víctimas para que descarguen y abran archivos adjuntos maliciosos».

También sigue la aparición de campañas maliciosas que probablemente hayan aprovechado la inteligencia artificial generativa (GenAI) para escribir código VBScript y JavaScript responsable de difundir AsyncRAT a través del contrabando de HTML.

«La estructura de los scripts, los comentarios y la elección de los nombres de las funciones y las variables fueron fuertes pistas de que el actor de la amenaza utilizó GenAI para crear el malware», HP Wolf Security dicho. «La actividad muestra cómo GenAI está acelerando los ataques y bajando el listón para que los ciberdelincuentes infecten los puntos finales».