El actor de amenaza rastreado como Panda Mustang ha refinado su arsenal de malware para incluir nuevas herramientas con el fin de facilitar la exfiltración de datos y el despliegue de cargas útiles de siguiente etapa, según Nuevos hallazgos de Trend Micro.

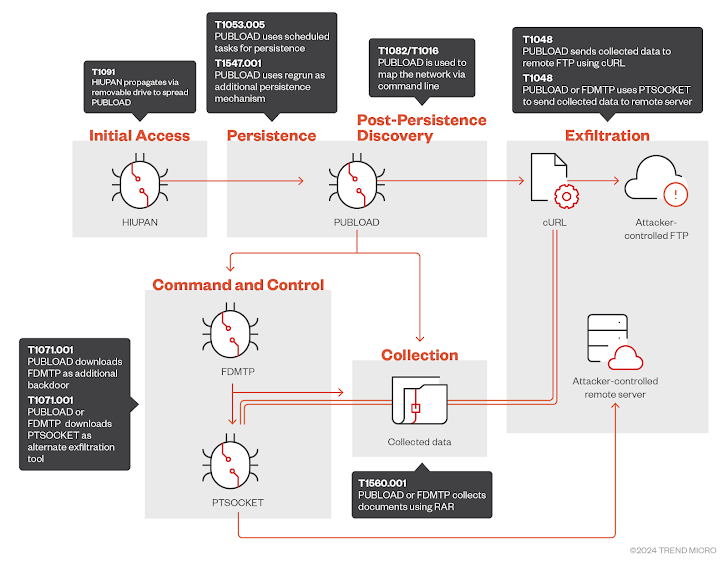

La empresa de ciberseguridad, que monitorea el clúster de actividad bajo el nombre de Earth Preta, dijo que observó “la propagación de PUBLOAD a través de una variante del gusano HIUPAN”.

PUBLOAD es un malware de descarga conocido vinculado a Mustang Panda desde principios de 2022, implementado como parte de ataques cibernéticos dirigidos a entidades gubernamentales en la región Asia-Pacífico (APAC) para distribuir el malware PlugX.

“PUBLOAD también se utilizó para introducir herramientas complementarias en el entorno de los objetivos, como FDMTP, que funcionaba como herramienta de control secundaria y que se observó que realizaba tareas similares a las de PUBLOAD; y PTSOCKET, una herramienta utilizada como opción de exfiltración alternativa”, dijeron los investigadores de seguridad Lenart Bermejo, Sunny Lu y Ted Lee.

El uso de unidades extraíbles por parte de Mustang Panda como vector de propagación HIUPÁN Trend Micro lo documentó previamente en marzo de 2023. Mandiant, propiedad de Google, lo rastrea como MISTCLOAK, que observó en relación con una campaña de espionaje cibernético dirigida a Filipinas que puede haber comenzado en septiembre de 2021.

PUBLOAD está equipado con funciones para realizar reconocimiento de la red infectada y recolectar archivos de interés (.doc, .docx, .xls, .xlsx, .pdf, .ppt y .pptx), mientras que también sirve como conducto para una nueva herramienta de piratería denominada FDMTP, que es un “simple descargador de malware” implementado en base a TouchSocket sobre el Protocolo de transporte de mensajes dúplex (DMTP).

La información capturada se comprime en un archivo RAR y se exfiltra a un sitio FTP controlado por el atacante a través de cURL. Alternativamente, también se ha observado que Mustang Panda implementa un programa personalizado llamado PTSOCKET que puede transferir archivos en modo multiproceso.

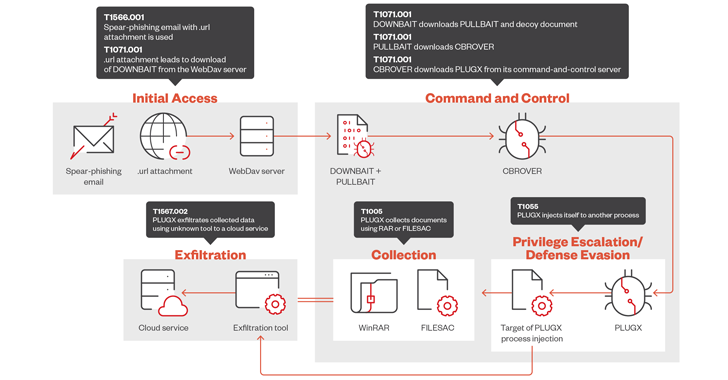

Además, Trend Micro ha atribuido al adversario a una campaña de spear-phishing “de ritmo rápido” que detectó en junio de 2024 que distribuía mensajes de correo electrónico que contenían un archivo adjunto .url, que, cuando se lanza, se utiliza para entregar un descargador firmado denominado DOWNBAIT.

Se cree que la campaña tuvo como blanco a Myanmar, Filipinas, Vietnam, Singapur, Camboya y Taiwán basándose en los nombres de archivo y el contenido de los documentos señuelo utilizados.

DOWNBAIT es una herramienta de carga de primera etapa que se utiliza para recuperar y ejecutar el código shell PULLBAIT en la memoria, que posteriormente descarga y ejecuta la puerta trasera de primera etapa conocida como CBROVER.

El implante, por su parte, permite la descarga de archivos y la ejecución remota de shell, además de actuar como vehículo de distribución para el troyano de acceso remoto (RAT) PlugX. PlugX se encarga de implementar otro recopilador de archivos a medida llamado FILESAC que puede recopilar los archivos de la víctima.

La revelación se produce cuando la Unidad 42 de Palo Alto Networks detalló el abuso por parte de Mustang Panda de la función de shell inverso integrada de Visual Studio Code para ganar terreno en las redes de destino, lo que indica que el actor de amenazas está modificando activamente su modus operandi.

“Earth Preta ha mostrado avances significativos en la implementación y las estrategias de malware, particularmente en sus campañas dirigidas a entidades gubernamentales”, dijeron los investigadores. “El grupo ha desarrollado sus tácticas, […] “Aprovechando descargadores de múltiples etapas (desde DOWNBAIT hasta PlugX) y posiblemente explotando los servicios en la nube de Microsoft para la exfiltración de datos”.