- botnet muhstik explota una falla crítica de Apache RocketMQ (CVE-2023-33246) para ejecución remota de códigodirigido a servidores Linux y dispositivos IoT para Ataques DDoS y minería de criptomonedas.

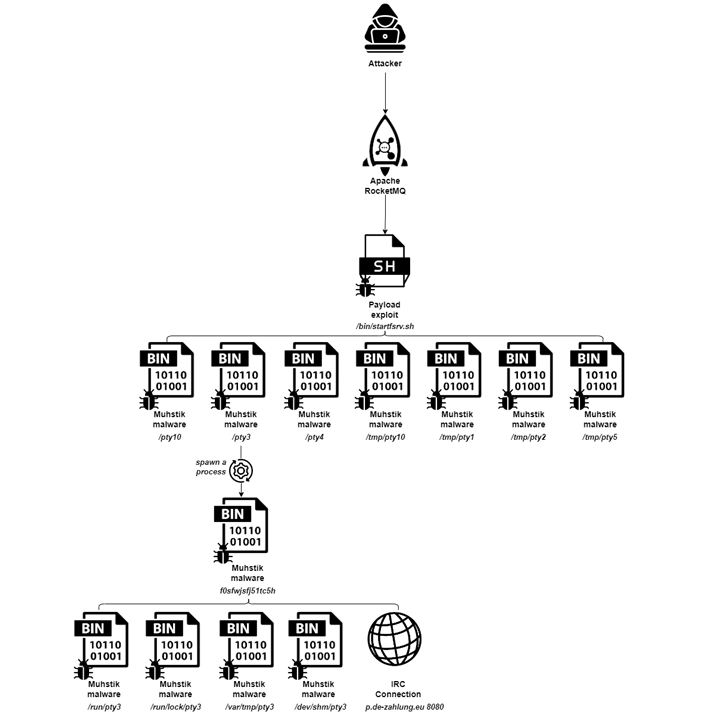

- La infección implica ejecutar un script de shell desde una IP remota, descargar el Binario de malware Muhstik (“pty3”)y garantizar la persistencia copiando a múltiples directorios y editando archivos del sistema.

- Con más de 5.000 instancias vulnerables de Apache RocketMQ todavía expuesto, las organizaciones deben actualizar a la última versión para mitigar los riesgos, al mismo tiempo que protege los servidores MS-SQL contra ataques de fuerza bruta y garantiza cambios regulares de contraseña.

La botnet distribuida de denegación de servicio (DDoS) conocida como muhstik Se ha observado que aprovecha una falla de seguridad ahora parcheada que afecta a Apache RocketMQ para cooptar servidores susceptibles y expandir su escala.

“Muhstik es una amenaza bien conocida dirigida a dispositivos IoT y servidores basados en Linux, conocida por su capacidad para infectar dispositivos y utilizarlos para la extracción de criptomonedas y lanzar ataques de denegación de servicio distribuido (DDoS)”, dijo la empresa de seguridad en la nube Aqua. dicho en un informe publicado esta semana.

Documentadas por primera vez en 2018, las campañas de ataque que involucran malware tienen un historial de explotación de fallas de seguridad conocidas, específicamente aquellas relacionadas con aplicaciones web, para su propagación.

La última incorporación a la lista de vulnerabilidades explotadas es CVE-2023-33246 (puntuación CVSS: 9,8), una falla de seguridad crítica que afecta a Apache RocketMQ y que permite a un atacante remoto y no autenticado realizar la ejecución remota de código falsificando el contenido del protocolo RocketMQ o utilizando la función de configuración de actualización.

Una vez que se abusa con éxito de la deficiencia para obtener acceso inicial, el actor de la amenaza procede a ejecutar un script de shell alojado en una dirección IP remota, que luego es responsable de recuperar el binario Muhstik (“pty3”) de otro servidor.

“Después de obtener la capacidad de cargar la carga maliciosa explotando la vulnerabilidad RocketMQ, el atacante puede ejecutar su código malicioso, que descarga el malware Muhstik”, dijo el investigador de seguridad Nitzan Yaakov.

La persistencia en el host se logra copiando el binario del malware en múltiples directorios y editando el archivo /etc/inittab, que controla qué procesos iniciar durante el arranque de un servidor Linux, para reiniciar automáticamente el proceso.

Es más, nombrar el binario como “pty3” es probablemente un intento de hacerse pasar por un pseudoterminal (“pty“) y evadir la detección. Otra técnica de evasión es que el malware se copia a directorios como /dev/shm, /var/tmp, /run/lock y /run durante la fase de persistencia, lo que permite ejecutarlo directamente desde memoria y evitar dejar rastros en el sistema.

Muhstik viene equipado con funciones para recopilar metadatos del sistema, moverse lateralmente a otros dispositivos a través de un shell seguro (SSH) y, en última instancia, establecer contacto con un dominio de comando y control (C2) para recibir más instrucciones mediante Internet Relay Chat (IRC) protocolo.

El objetivo final del malware es convertir los dispositivos comprometidos en armas para realizar diferentes tipos de ataques de inundación contra objetivos de interés, abrumando efectivamente sus recursos de red y desencadenando una condición de denegación de servicio.

Con 5216 instancias vulnerables de Apache RocketMQ aún expuestas a Internet después de más de un año de divulgación pública de la falla, es esencial que las organizaciones tomen medidas para actualizar a la última versión a fin de mitigar posibles amenazas.

“Además, en campañas anteriores, se detectó actividad de criptominería después de la ejecución del malware Muhstik”, dijo Yaakov. “Estos objetivos van de la mano, ya que los atacantes se esfuerzan por propagarse e infectar más máquinas, lo que les ayuda en su misión de extraer más criptomonedas utilizando la energía eléctrica de las máquinas comprometidas”.

La divulgación se produce cuando el Centro de inteligencia de seguridad de AhnLab (ASEC) reveló que los actores de amenazas están atacando servidores MS-SQL mal protegidos con varios tipos de malware, que van desde ransomware y troyanos de acceso remoto hasta proxyware.

“Los administradores deben utilizar contraseñas difíciles de adivinar para sus cuentas y cambiarlas periódicamente para proteger el servidor de la base de datos de ataques de fuerza bruta y ataques de diccionario”, ASEC dicho. “También deben aplicar los últimos parches para prevenir ataques de vulnerabilidad”.