Investigadores de ciberseguridad han detectado un ataque de phishing que distribuye el malware More_eggs haciéndolo pasar por un currículum, una técnica detectada originalmente hace más de dos años.

El ataque, que no tuvo éxito, tuvo como objetivo una empresa anónima del sector de servicios industriales en mayo de 2024, según la empresa canadiense de ciberseguridad eSentire. revelado la semana pasada.

“Específicamente, el individuo objetivo era un reclutador que fue engañado por el actor de amenazas haciéndole creer que era un solicitante de empleo y lo atrajo a su sitio web para descargar el cargador”, dijo.

More_eggs, que se cree que es obra de un actor de amenazas conocido como Golden Chickens (también conocido como Venom Spider), es una puerta trasera modular capaz de recopilar información confidencial. Se ofrece a otros actores criminales bajo un modelo de malware como servicio (MaaS).

El año pasado, eSentire desenmascaró las identidades reales de dos personas, Chuck de Montreal y Jack, que se dice que dirigen la operación.

La última cadena de ataques implica que actores maliciosos respondan a ofertas de trabajo de LinkedIn con un enlace a un sitio de descarga de currículum falso que resulta en la descarga de un archivo de acceso directo de Windows (LNK) malicioso.

Vale la pena señalar que la actividad anterior de More_eggs se ha dirigido a profesionales en LinkedIn con ofertas de trabajo armadas para engañarlos y descargar el malware.

“Navegar a la misma URL días después da como resultado el currículum del individuo en HTML simple, sin indicación de redireccionamiento o descarga”, señaló eSentire.

Luego, el archivo LNK se usa para recuperar una DLL maliciosa aprovechando un programa legítimo de Microsoft llamado ie4uinit.exe, después de lo cual la biblioteca se ejecuta usando regsvr32.exe para establecer persistencia, recopilar datos sobre el host infectado y eliminar cargas útiles adicionales, incluido el Basado en JavaScript More_huevos puerta trasera.

“Las campañas de More_eggs todavía están activas y sus operadores continúan utilizando tácticas de ingeniería social, como hacerse pasar por solicitantes de empleo que buscan postularse para un puesto particular y atraer a las víctimas (específicamente a los reclutadores) para que descarguen su malware”, dijo eSentire.

“Además, campañas como more_eggs, que utilizan la oferta MaaS, parecen ser escasas y selectivas en comparación con las típicas redes de distribución de malspam”.

El desarrollo se produce cuando la firma de ciberseguridad también reveló detalles de una campaña de descarga no autorizada que emplea sitios web falsos para que la herramienta activadora de Windows KMSPico distribuya Vidar Stealer.

“El kmspico[.]El sitio ws está alojado detrás de Cloudflare Turnstile y requiere entrada humana (ingresando un código) para descargar el paquete ZIP final”, eSentire anotado. “Estos pasos son inusuales para una página de descarga de aplicaciones legítima y se realizan para ocultar la página y la carga útil final de los rastreadores web automatizados”.

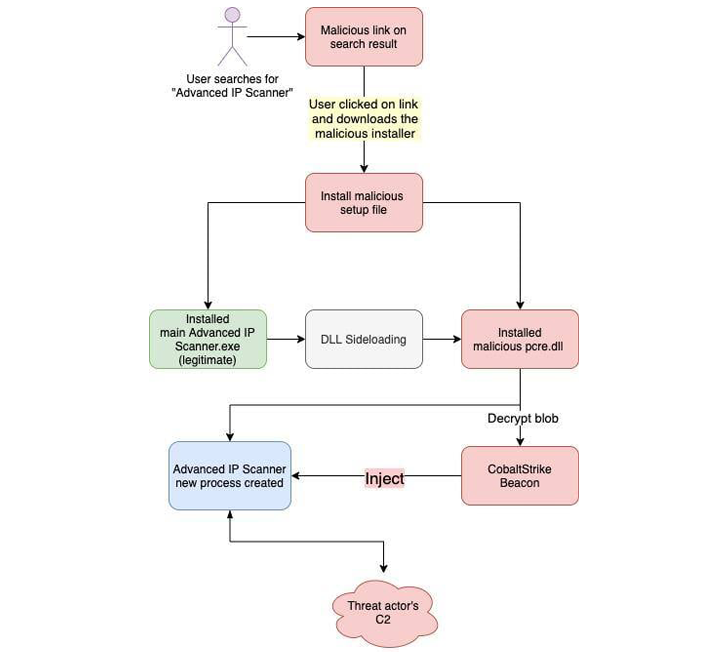

Campañas similares de ingeniería social también han creado sitios similares que se hacen pasar por software legítimo como Advanced IP Scanner para implementar Cobalt Strike y Trustwave SpiderLabs. dicho la semana pasada.

También sigue a la aparición de un nuevo kit de phishing llamado V3B que se ha utilizado para identificar a los clientes bancarios en la Unión Europea con el objetivo de robar credenciales y contraseñas de un solo uso (OTP).

Se dice que el kit, que se ofrece por entre $ 130 y $ 450 por mes a través de un modelo de phishing como servicio (PhaaS) a través de la web oscura y un canal dedicado de Telegram, ha estado activo desde marzo de 2023. Está diseñado para admitir a más de 54 bancos. ubicadas en Austria, Bélgica, Finlandia, Francia, Alemania, Grecia, Irlanda, Italia, Luxemburgo y los Países Bajos.

El aspecto más importante de V3B es que presenta plantillas personalizadas y localizadas para imitar varios procesos de autenticación y verificación comunes a los sistemas de comercio electrónico y banca en línea de la región.

También viene con capacidades avanzadas para interactuar con las víctimas en tiempo real y obtener su OTP y FotoTAN códigos, así como ejecutar un secuestro de inicio de sesión con código QR (también conocido como QRLjacking) ataque a servicios como WhatsApp que permiten iniciar sesión mediante códigos QR.

“Desde entonces han construido una base de clientes centrada en las instituciones financieras europeas”, Resecurity dicho. “Actualmente, se estima que cientos de ciberdelincuentes están utilizando este kit para cometer fraudes, dejando a las víctimas con cuentas bancarias vacías”.