La gestión de vulnerabilidades en el panorama tecnológico en constante evolución es una tarea difícil. Aunque las vulnerabilidades surgen regularmente, no todas las vulnerabilidades presentan el mismo nivel de riesgo. Las métricas tradicionales, como la puntuación CVSS o el número de vulnerabilidades, son insuficientes para una gestión eficaz de las vulnerabilidades, ya que carecen de contexto comercial, priorización y comprensión de las oportunidades de los atacantes. Las vulnerabilidades solo representan una pequeña parte de la superficie de ataque que los atacantes pueden aprovechar.

Inicialmente, las organizaciones usaban métodos manuales para abordar las debilidades de seguridad conocidas, pero a medida que evolucionaron la tecnología y las amenazas cibernéticas, se hizo necesario un enfoque más automatizado e integral. Sin embargo, las herramientas de administración de vulnerabilidades heredadas se diseñaron principalmente para el cumplimiento y las herramientas modernas aún enfrentan desafíos en la priorización y recursos limitados, especialmente en entornos de nube dinámicos y ágiles.

La administración de vulnerabilidades moderna integra herramientas de seguridad como escáneres, inteligencia de amenazas y flujos de trabajo de remediación para brindar una solución más eficiente y efectiva. Sin embargo, las organizaciones continúan enfrentando desafíos tales como:

- Una lista creciente de vulnerabilidades

- Priorización inexacta

- Contexto comercial faltante

- Desalineación de prioridades y recursos entre los equipos de seguridad y TI

- Falta de cobertura y visión unificada del riesgo

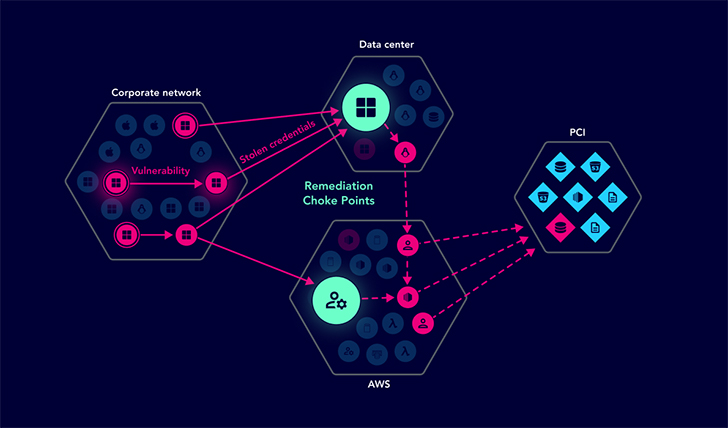

Las exposiciones son más amplias que un CVE típico y pueden abarcar más que solo vulnerabilidades. Las exposiciones pueden deberse a varios factores, como errores humanos, controles de seguridad mal definidos y una arquitectura mal diseñada y no segura. Muchas herramientas de seguridad tienden a centrarse en tipos específicos de exposiciones, como vulnerabilidades, configuraciones incorrectas o identidades, y abordan cada una de ellas de forma aislada. Sin embargo, este enfoque no tiene en cuenta cómo ven los atacantes las redes y los sistemas. Los atacantes no miran la exposición individual, sino que aprovechan la combinación tóxica de vulnerabilidades, configuraciones incorrectas, identidades demasiado permisivas y otras brechas de seguridad para moverse entre sistemas y llegar a activos confidenciales. Esta ruta se denomina ruta de ataque y este tipo de movimiento lateral puede pasar desapercibido durante semanas o meses, lo que permite a los atacantes causar daños significativos y continuos mientras se esconden dentro de las redes.

Un programa moderno de gestión de exposiciones implica la combinación de múltiples exposiciones en un gráfico de ataque para comprender la relación y el contexto del riesgo hacia los activos críticos. Esto permite una remediación dirigida que reduce el riesgo de la manera más rentable. para construir un programa moderno de gestión de exposiciónlas organizaciones deben reconocer la evolución de los actores de amenazas y sus tácticas, establecer un proceso operativo para garantizar la mejora continua de la postura de seguridad e implementar un plan que consista en la planificación de la remediación, la revisión de la remediación, la mitigación de riesgos y la verificación de la mitigación.

En XM Cyber, creemos que solo al combinar múltiples exposiciones en un gráfico de ataque que visualice todas las posibles rutas de ataque, podemos comprender la relación y el contexto del riesgo hacia los activos críticos. Y al comprender el contexto, podemos priorizar con precisión los problemas para centrarnos en las exposiciones que necesitan remediarse donde convergen. cuellos de botella. Esto permite una remediación productiva que reduce el riesgo de la manera más rentable.

Los tres pilares clave para construir un programa moderno de gestión de la exposición son:

- Comprender los conocimientos de exposición: identifique y supervise continuamente los riesgos potenciales para los activos críticos, así como la identificación de brechas en los controles de seguridad o desviaciones de los estándares de cumplimiento.

- Análisis de rutas de ataque: cree una vista de gráfico de ataque que visualice todas las posibles rutas de ataque a activos críticos.

- Priorizar los esfuerzos de remediación: concéntrese en los problemas más críticos y los cuellos de botella que requieren atención inmediata para reducir la exposición al riesgo de una manera rentable.

Al combinar estos tres pilares, las organizaciones pueden crear un programa de gestión de exposición integral y efectivo que ayude a proteger los activos críticos y reducir la exposición general al riesgo. Esto permite una remediación productiva que reduce el riesgo de la manera más rentable. Al analizar y monitorear continuamente las exposiciones, las organizaciones pueden construir un proceso sostenible y escalable para administrar el riesgo a lo largo del tiempo.

Nota: Este artículo está escrito y contribuido por Michael A. Greenberg, director de marketing de productos de XM Cyber.