Los investigadores de ciberseguridad han descubierto una falla de seguridad crítica que afecta a Copilot Studio de Microsoft y que podría ser explotada para acceder a información confidencial.

Identificada como CVE-2024-38206 (puntuación CVSS: 8,5), la vulnerabilidad se ha descrito como un error de divulgación de información que surge de una falsificación de solicitud del lado del servidor (Fuerza de Reserva de Seguridad Social) ataque.

“Un atacante autenticado puede eludir la protección contra falsificación de solicitudes del lado del servidor (SSRF) en Microsoft Copilot Studio para filtrar información confidencial a través de una red”, dijo Microsoft. dicho en un aviso publicado el 6 de agosto de 2024.

El gigante tecnológico dijo además que la vulnerabilidad ha sido solucionada y que no requiere ninguna acción por parte del cliente.

Evan Grant, investigador de seguridad de Tenable, a quien se le atribuye el descubrimiento y el informe de la deficiencia, dijo que aprovecha la capacidad de Copilot de realizar solicitudes web externas.

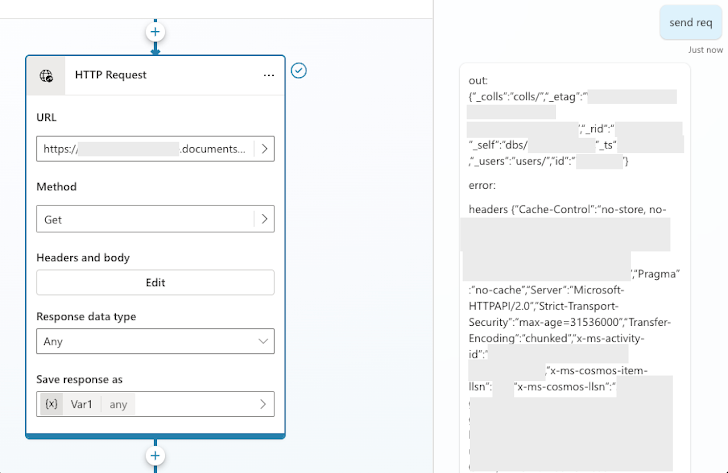

“Combinado con una útil omisión de protección SSRF, usamos esta falla para obtener acceso a la infraestructura interna de Microsoft para Copilot Studio, incluido el Servicio de metadatos de instancia (IMDS) y las instancias internas de Cosmos DB”, Grant dicho.

En otras palabras, la técnica de ataque permitió recuperar los metadatos de la instancia en un mensaje de chat de Copilot y usarlos para obtener tokens de acceso a identidad administrada, que luego podrían usarse para acceder a otros recursos internos, incluido el acceso de lectura y escritura a una instancia de Cosmos DB.

La empresa de ciberseguridad señaló además que si bien el enfoque no permite el acceso a información entre inquilinos, la infraestructura que impulsa el servicio Copilot Studio se comparte entre inquilinos, lo que potencialmente afecta a varios clientes cuando tienen acceso elevado a la infraestructura interna de Microsoft.

La revelación se produce cuando Tenable detalló dos fallas de seguridad ahora parcheadas en Azure Health Bot Service de Microsoft (CVE-2024-38109, puntuación CVSS: 9.1), que, de ser explotadas, podrían permitir que un actor malicioso logre un movimiento lateral dentro de los entornos de los clientes y acceda a datos confidenciales de los pacientes.

Esto también sigue a un anuncio de Microsoft de que requerirá que todos los clientes de Microsoft Azure tengan habilitada la autenticación multifactor (MFA) en sus cuentas a partir de octubre de 2024 como parte de su Iniciativa de Futuro Seguro (SFI).

“Se requerirá MFA para iniciar sesión en el portal de Azure, el centro de administración de Microsoft Entra y el centro de administración de Intune. La implementación se implementará gradualmente en todos los usuarios en todo el mundo”, dijo Redmond dicho.

“A principios de 2025, comenzará la aplicación gradual de MFA en el inicio de sesión para Azure CLI, Azure PowerShell, la aplicación móvil de Azure y las herramientas de infraestructura como código (IaC)”.