La respuesta a incidentes es un enfoque estructurado para gestionar y abordar las violaciones de seguridad o los ciberataques. Los equipos de seguridad deben superar desafíos como la detección oportuna, la recopilación integral de datos y las acciones coordinadas para mejorar la preparación. Mejorar estas áreas garantiza una respuesta rápida y eficaz, minimizando los daños y restableciendo las operaciones normales rápidamente.

Desafíos en la respuesta a incidentes

La respuesta a incidentes presenta varios desafíos que deben abordarse para garantizar una recuperación rápida y eficaz de los ataques cibernéticos. En la siguiente sección se enumeran algunos de estos desafíos.

- Oportunidad:Uno de los principales desafíos en la respuesta a incidentes es abordarlos con la suficiente rapidez para minimizar los daños. Las demoras en la respuesta pueden generar más riesgos y mayores costos de recuperación.

- Correlación de información:Los equipos de seguridad suelen tener dificultades para recopilar y correlacionar eficazmente los datos relevantes. Sin una visión integral, resulta difícil comprender el alcance y el impacto totales del incidente.

- Coordinación y comunicación:La respuesta a incidentes requiere coordinación entre distintas partes, incluidos los equipos técnicos, la gerencia y los socios externos. Una comunicación deficiente puede generar confusión y respuestas ineficaces.

- Limitaciones de recursos:Muchas organizaciones operan con recursos de seguridad limitados. A los equipos con poco personal les puede resultar difícil gestionar varios incidentes simultáneamente, lo que genera problemas de priorización y posibles descuidos.

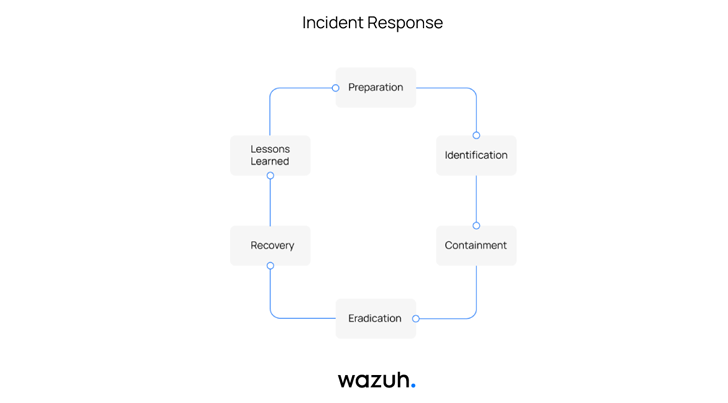

Etapas de respuesta a incidentes

- Preparación implica crear un plan de respuesta a incidentes, capacitar a los equipos y configurar las herramientas adecuadas para detectar y responder a las amenazas.

- Identificación Es el siguiente paso fundamental. Se basa en un monitoreo eficaz para alertar de forma rápida y precisa sobre actividades sospechosas.

- Contención Utiliza acciones inmediatas para limitar la propagación del incidente. Esto incluye esfuerzos a corto plazo para aislar la brecha y estrategias a largo plazo para proteger el sistema antes de que esté completamente operativo.

- Erradicación Implica abordar las causas fundamentales del incidente, lo que incluye eliminar el malware y reparar las vulnerabilidades explotadas.

- Recuperación implica restaurar los sistemas y monitorearlos de cerca para garantizar que estén limpios y funcionen correctamente después del incidente.

- Lecciones aprendidas implican revisar el incidente y la respuesta al mismo. Este paso es vital para mejorar las respuestas futuras.

Cómo Wazuh mejora la preparación para la respuesta ante incidentes

Wazuh es una plataforma de código abierto que ofrece gestión unificada de eventos e información de seguridad (SIEM) y capacidades de detección y respuesta extendidas (XDR) en cargas de trabajo en entornos locales y en la nube. Wazuh realiza análisis de datos de registro, monitoreo de integridad de archivos, detección de amenazas, alertas en tiempo real y respuesta automatizada a incidentes. La siguiente sección muestra algunas formas en las que Wazuh mejora la respuesta a incidentes.

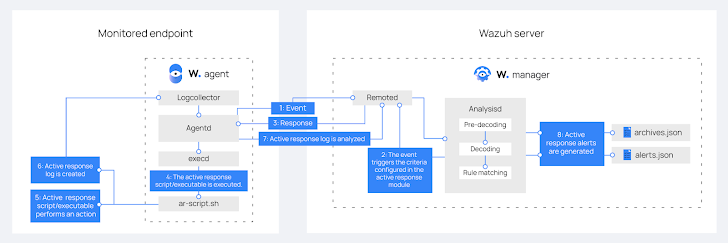

Respuesta automatizada a incidentes

El módulo de respuesta activa de Wazuh activa acciones en respuesta a eventos específicos en los puntos finales monitoreados. Cuando una alerta cumple con criterios específicos, como un ID de regla en particular, un nivel de gravedad o un grupo de reglas, el módulo inicia acciones predefinidas para abordar el incidente. Los administradores de seguridad pueden configurar acciones automatizadas para responder a incidentes de seguridad específicos.

La implementación de scripts de respuesta activa en Wazuh implica definir comandos y configurar respuestas. Esto garantiza que los scripts se ejecuten en las condiciones adecuadas, lo que ayuda a las organizaciones a adaptar su respuesta a incidentes a sus necesidades de seguridad específicas. Una descripción general del proceso de implementación puede ser:

- Definición de comando: Defina el comando en el archivo de configuración del administrador de Wazuh, especificando la ubicación del script y los parámetros necesarios. Por ejemplo:

quarantine-host quarantine_host.sh srcip

- Configuración de respuesta activa: Configurar la respuesta activa para determinar las condiciones de ejecución, asociar el comando con reglas específicas y configurar parámetros de ejecución. Por ejemplo:

quarantine-host any 10 600

- Asociación de reglas: La respuesta activa personalizada se vinculará a reglas específicas en el conjunto de reglas de Wazuh para garantizar que el script se ejecute cuando se activen alertas relevantes.

Este proceso de implementación permite a los equipos de seguridad automatizar las respuestas de manera eficiente y personalizar sus estrategias de respuesta a incidentes.

Acciones de seguridad predeterminadas

La respuesta activa de Wazuh ejecuta automáticamente algunas acciones específicas en respuesta a ciertas alertas de seguridad de forma predeterminada, tanto en terminales de Windows como de Linux. Estas acciones incluyen, entre otras:

Bloqueo de un actor malicioso conocido

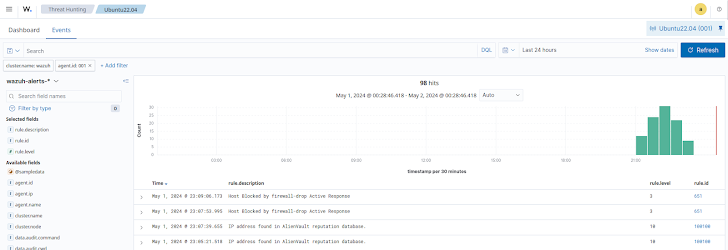

Wazuh puede bloquear a actores maliciosos conocidos agregando sus direcciones IP a una lista de denegación tan pronto como se activa una alerta. Esta respuesta activa garantiza que los actores maliciosos se desconecten rápidamente de sus sistemas o redes objetivo.

El proceso generalmente implica monitorear continuamente los datos de registro y el tráfico de la red para detectar comportamientos anómalos o riesgos. Las reglas predefinidas de Wazuh activan una alerta cuando se identifica una actividad sospechosa. El módulo de respuesta activa de Wazuh ejecuta un script para actualizar las reglas del firewall o las listas de control de acceso a la red, bloqueando la dirección IP maliciosa. Se registra una acción de respuesta y se envían notificaciones al personal de seguridad para que realice una investigación más a fondo.

Este caso de uso utiliza una base de datos de reputación de IP pública, como la base de datos de reputación de IP de Alienvault o AbuseIPDB, que contiene direcciones IP marcadas como maliciosas para identificar y bloquear amenazas conocidas. La siguiente imagen ilustra la identificación y el bloqueo de una dirección IP maliciosa según la base de datos de reputación de IP.

Detección y eliminación de malware con Wazuh

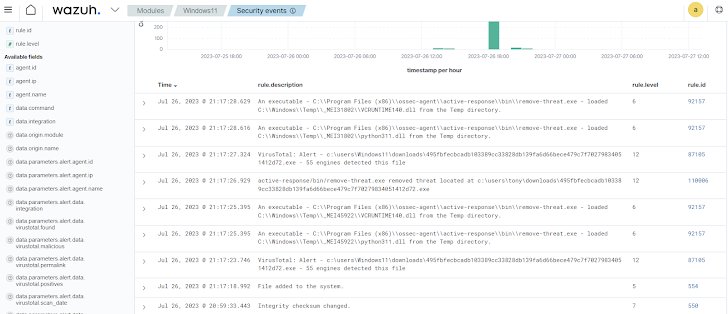

Wazuh monitorea la actividad de los archivos en los puntos finales, utilizando su capacidad de monitoreo de integridad de archivos (FIM), integraciones con inteligencia de amenazas y reglas predefinidas, para detectar patrones inusuales que indiquen posibles ataques de malware. Se activa una alerta al identificar cambios en los archivos que coinciden con el comportamiento conocido del malware. Luego, el módulo de respuesta activa de Wazuh inicia un script para eliminar los archivos maliciosos y garantizar que no se puedan ejecutar ni causar más daños.

Se registran todas las acciones y se generan notificaciones detalladas para el personal de seguridad. Estos registros incluyen información sobre la anomalía detectada y las acciones de respuesta ejecutadas, y muestran el estado del punto final afectado. Los equipos de seguridad pueden utilizar los registros y datos detallados de Wazuh para investigar el ataque e implementar medidas de reparación adicionales.

La siguiente imagen muestra a Wazuh detectando software malicioso con VirusTotal y la respuesta activa de Wazuh eliminando el malware detectado.

Politica de ACCION

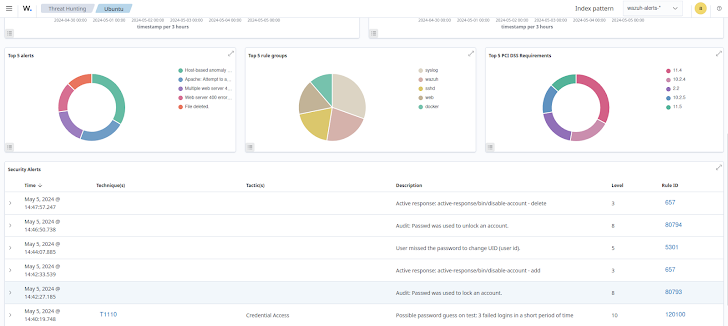

El bloqueo de cuentas es una medida de seguridad que protege contra ataques de fuerza bruta al limitar la cantidad de intentos de inicio de sesión que puede realizar un usuario en un período de tiempo específico. Las organizaciones pueden usar Wazuh para aplicar políticas de seguridad automáticamente, como deshabilitar una cuenta de usuario después de varios intentos fallidos de ingresar la contraseña.

Wazuh utiliza el script de respuesta activa “disable-account” listo para usar para deshabilitar una cuenta con tres intentos de autenticación fallidos. En este caso de uso, el usuario queda bloqueado durante cinco minutos:

disable-account local 120100 300

En la imagen a continuación, el módulo de respuesta activa de Wazuh deshabilita una cuenta de usuario en un punto final de Linux y la vuelve a habilitar automáticamente después de 5 minutos.

Acciones de seguridad personalizables

Wazuh también proporciona flexibilidad al permitir que los usuarios desarrollen scripts de respuesta activa personalizados en cualquier lenguaje de programación, lo que les permite adaptar las respuestas a los requisitos exclusivos de su organización. Por ejemplo, se podría diseñar un script de Python para poner en cuarentena un punto final modificando la configuración de su firewall.

Integración con herramientas de respuesta a incidentes de terceros

Wazuh se integra con varias herramientas de respuesta a incidentes de terceros, lo que mejora sus capacidades y brinda una solución de seguridad más amplia. Esta integración permite a las organizaciones aprovechar las inversiones existentes en infraestructura de seguridad y, al mismo tiempo, beneficiarse de las capacidades de Wazuh.

Por ejemplo, la integración de Wazuh con Shuffle, una plataforma de orquestación, automatización y respuesta de seguridad (SOAR), permite la creación de sofisticados flujos de trabajo automatizados que agilizan los procesos de respuesta a incidentes.

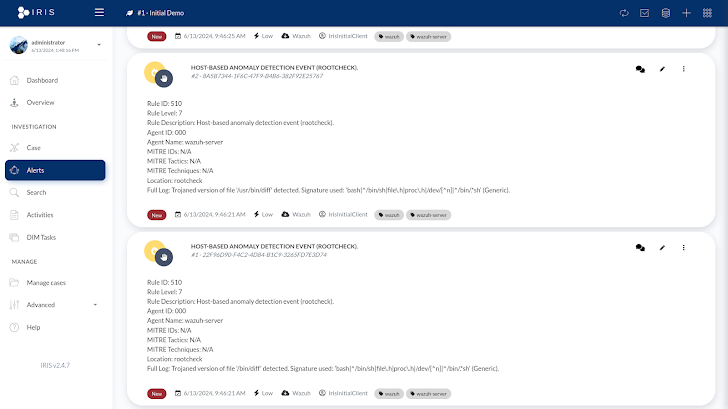

De manera similar, mejorar la respuesta a incidentes con Integración de Wazuh y DFIR-IRIS Proporciona una combinación perspicaz de análisis forense digital y respuesta a incidentes (DFIR). DFIR-IRIS es un marco de respuesta a incidentes versátil que, cuando se integra con Wazuh, ofrece capacidades extendidas de investigación y mitigación de incidentes.

Estas integraciones pueden facilitar:

- Creación automatizada de tickets en sistemas de gestión de servicios de TI (ITSM).

- Búsquedas de inteligencia de amenazas orquestadas para enriquecer los datos de alerta.

- Acciones de respuesta coordinadas a través de múltiples herramientas de seguridad.

- Flujos de trabajo de informes y notificaciones personalizados.

Un ejemplo es cuando Wazuh detecta un correo electrónico de phishing que contiene un enlace malicioso; se crea automáticamente un ticket de incidente en el sistema ITSM y se lo asigna al equipo correspondiente para que lo atienda de inmediato. Al mismo tiempo, Wazuh consulta una plataforma de inteligencia de amenazas para enriquecer los datos de alerta con contexto adicional sobre el enlace malicioso, como su origen y las amenazas asociadas. La herramienta de orquestación de seguridad aísla automáticamente el punto final afectado y bloquea la IP maliciosa en todos los dispositivos de la red. Se generan informes y notificaciones personalizados y se envían a las partes pertinentes, lo que garantiza que estén informadas sobre el incidente y las medidas adoptadas.

Al aprovechar estas integraciones, los equipos de seguridad pueden responder de manera rápida y eficaz a los ataques de phishing, lo que minimiza los posibles daños y evita que se propaguen más. Esto mejora la preparación para la respuesta a incidentes a través de procesos optimizados y automatizados facilitados por la integración de herramientas de terceros con Wazuh.

Conclusión

Mejorar la preparación para la respuesta a incidentes es esencial para minimizar el impacto de los ciberataques. Wazuh ofrece una solución integral para ayudar a su organización a lograrlo con su visibilidad en tiempo real, capacidades de respuesta automatizadas y capacidad de integración con herramientas de terceros.

Al aprovechar Wazuh, los equipos de seguridad pueden gestionar incidentes, reducir los tiempos de respuesta y garantizar una postura de seguridad sólida. Obtenga más información sobre Wazuh consultando nuestra documentación y uniéndose a nuestro comunidad de profesionales.