Se estima que un repositorio de GitHub ahora eliminado que anunciaba una herramienta de WordPress para publicar publicaciones en el sistema de gestión de contenidos (CMS) en línea permitió la filtración de más de 390.000 credenciales.

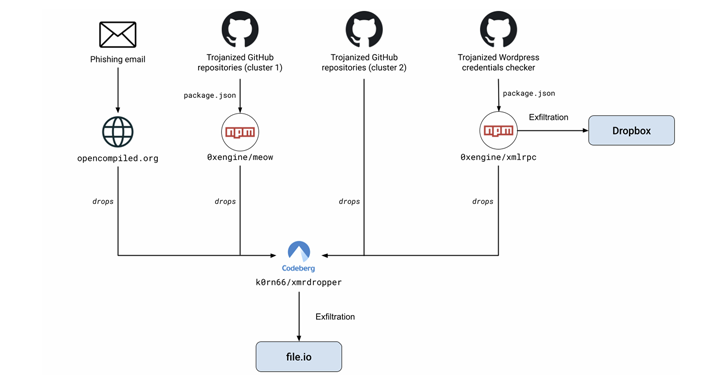

La actividad maliciosa es parte de una campaña de ataque más amplia emprendida por un actor de amenazas, denominado MUT-1244 (donde MUT se refiere a “amenaza misteriosa no atribuida”) por Datadog Security Labs, que involucra phishing y varios repositorios troyanizados de GitHub que albergan pruebas de concepto. (PoC) para explotar fallos de seguridad conocidos.

“Se cree que las víctimas son actores ofensivos, incluidos pentesters e investigadores de seguridad, así como actores de amenazas maliciosas, y se les exfiltró información confidencial como claves privadas SSH y claves de acceso de AWS”, investigadores Christophe Tafani-Dereeper, Matt Muir y Adrian Korn. dijo en un análisis compartido con The Hacker News.

No sorprende que los investigadores de seguridad hayan sido un objetivo atractivo para los actores de amenazas, incluidos los grupos de estados-nación de Corea del Norte, ya que comprometer sus sistemas podría generar información sobre posibles vulnerabilidades relacionadas con fallas de seguridad no reveladas en las que podrían estar trabajando, que luego podrían aprovecharse. para organizar nuevos ataques.

En los últimos años ha surgido una tendencia en la que atacantes intentar capitalizar en revelaciones de vulnerabilidades para crear repositorios de GitHub utilizando perfiles falsos que afirman albergar PoC para las fallas pero que en realidad están diseñados para realizar robo de datos e incluso exigir un pago a cambio del exploit.

Las campañas emprendidas por MUT-1244 no sólo implican el uso de repositorios troyanizados de GitHub sino también correos electrónicos de phishing, los cuales actúan como un conducto para entregar una carga útil de segunda etapa capaz de eliminar un minero de criptomonedas, así como robar información privada del sistema. Claves SSH, variables de entorno y contenidos asociados con carpetas específicas (por ejemplo, ~/.aws) a File.io.

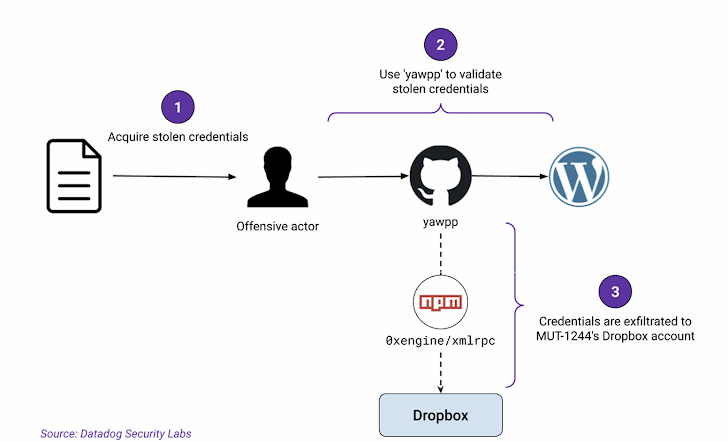

Uno de esos repositorios era “github[.]com/hpc20235/yawpp”, que decía ser “Otro póster más de WordPress”. Antes de ser eliminado por GitHub, contenía dos scripts: uno para validar las credenciales de WordPress y otro para crear publicaciones utilizando el API XML-RPC.

Pero la herramienta también albergaba código malicioso en forma de una dependencia npm maliciosa, un paquete llamado @0xengine/xmlrpc que implementaba el mismo malware. Se publicó originalmente en npm en octubre de 2023 como un servidor y cliente XML-RPC basado en JavaScript para Node.js. La biblioteca ya no está disponible para descargar.

Vale la pena señalar que la empresa de ciberseguridad Checkmarx reveló el mes pasado que el paquete npm permaneció activo durante más de un año, atrayendo alrededor de 1.790 descargas.

Se dice que el proyecto yawpp GitHub permitió la filtración de más de 390.000 credenciales, probablemente para cuentas de WordPress, a una cuenta de Dropbox controlada por un atacante, comprometiendo a actores de amenazas no relacionados que tenían acceso a estas credenciales a través de medios ilícitos.

Otro método utilizado para entregar la carga útil implica enviar correos electrónicos de phishing a académicos en los que se les engaña para que visiten enlaces que les indican que inicien la terminal y copie y pegue un comando de shell para realizar una supuesta actualización del kernel. El descubrimiento marca la primera vez que un estilo ClickFix ataque ha sido documentado contra sistemas Linux.

“El segundo vector de acceso inicial que utiliza MUT-1244 es un conjunto de usuarios maliciosos de GitHub que publican pruebas de conceptos falsas para CVE”, explicaron los investigadores. “La mayoría de ellos fueron creados en octubre o noviembre. [2024]no tienen actividad legítima y tienen una imagen de perfil generada por IA”.

Algunos de estos repositorios PoC falsos fueron previamente resaltado por Alex Kaganovich, jefe global del equipo rojo de seguridad ofensiva de Colgate-Palmolive, a mediados de octubre de 2024. Pero en un giro interesante, el malware de la segunda etapa se presenta de cuatro maneras diferentes:

- Archivo de compilación de configuración con puerta trasera

- Carga maliciosa incrustada en un archivo PDF

- Usando un cuentagotas de Python

- Inclusión de un paquete npm malicioso “0xengine/meow”

“MUT-1244 pudo comprometer el sistema de docenas de víctimas, en su mayoría miembros del equipo rojo, investigadores de seguridad y cualquier persona interesada en descargar el código de explotación PoC”, dijeron los investigadores. “Esto permitió a MUT-1244 obtener acceso a información confidencial, incluidas claves SSH privadas, credenciales de AWS e historial de comandos”.