Los actores de amenazas detrás de una campaña de malware en curso dirigida a desarrolladores de software han demostrado nuevo malware y tácticas, ampliando su enfoque para incluir sistemas Windows, Linux y macOS.

El grupo de actividades, denominado DESARROLLADOR #POPPER y vinculado a Corea del Norte, ha afectado a víctimas en Corea del Sur, América del Norte, Europa y Oriente Medio.

«Esta forma de ataque es una forma avanzada de ingeniería social, diseñada para manipular a las personas para que divulguen información confidencial o realicen acciones que normalmente no harían», dijeron los investigadores de Securonix Den Iuzvyk y Tim Peck en un nuevo artículo. informe compartido con The Hacker News.

DEV#POPPER es el apodo que se le ha dado a una campaña de malware activa que engaña a los desarrolladores de software para que descarguen software con trampa alojado en GitHub bajo la apariencia de una entrevista de trabajo. Comparte similitudes con una campaña rastreada por la Unidad 42 de Palo Alto Networks bajo el nombre de Entrevista Contagiosa.

Las señales de que la campaña era más amplia y tenía un alcance multiplataforma surgieron a principios de este mes cuando los investigadores descubrieron artefactos dirigidos tanto a Windows como a macOS que distribuían una versión actualizada de un malware llamado BeaverTail.

El documento de la cadena de ataque de Securonix es más o menos consistente en el sentido de que los actores de la amenaza se hacen pasar por entrevistadores para un puesto de desarrollador e instan a los candidatos a descargar un archivo ZIP para una tarea de codificación.

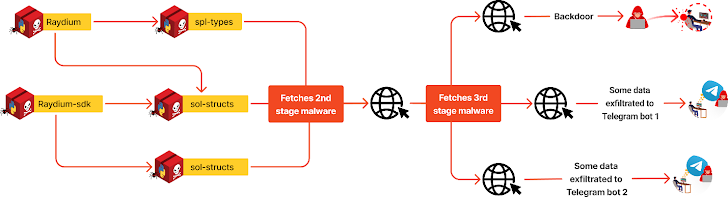

Junto con el archivo se encuentra un módulo npm que, una vez instalado, activa la ejecución de un JavaScript ofuscado (es decir, BeaverTail) que determina el sistema operativo en el que se ejecuta y establece contacto con un servidor remoto para extraer datos de interés.

También es capaz de descargar cargas útiles de la siguiente etapa, incluida una puerta trasera de Python conocida como InvisibleFerret, que está diseñada para recopilar metadatos detallados del sistema, acceder a cookies almacenadas en navegadores web, ejecutar comandos, cargar/descargar archivos, así como registrar pulsaciones de teclas y contenido del portapapeles.

Las nuevas características agregadas a las muestras recientes incluyen el uso de ofuscación mejorada, software de administración y monitoreo remoto (RMM) AnyDesk para persistencia y mejoras en el mecanismo FTP empleado para la exfiltración de datos.

Además, el script de Python actúa como un conducto para ejecutar un script auxiliar que es responsable de robar información confidencial de varios navegadores web (Google Chrome, Opera y Brave) en diferentes sistemas operativos.

«Esta sofisticada extensión de la campaña DEV#POPPER original continúa aprovechando scripts de Python para ejecutar un ataque de múltiples etapas enfocado en exfiltrar información confidencial de las víctimas, aunque ahora con capacidades mucho más sólidas», dijeron los investigadores.