Se han descubierto similitudes entre los Dridex malware de propósito general y una cepa de ransomware poco conocida llamada entropíalo que sugiere que los operadores continúan renombrando sus operaciones de extorsión con un nombre diferente.

«Las similitudes están en el paquete de software utilizado para ocultar el código de ransomware, en las subrutinas de malware diseñadas para encontrar y ofuscar comandos (llamadas API) y en las subrutinas utilizadas para descifrar texto cifrado», la empresa de ciberseguridad Sophos. dijo en un informe compartido con The Hacker News.

Los puntos en común se descubrieron luego de dos incidentes no relacionados que tuvieron como objetivo a una empresa de medios no identificada y una agencia del gobierno regional. En ambos casos, el despliegue de Entropy estuvo precedido por la infección de las redes objetivo con Cobalt Strike Beacons y Dridex, lo que otorgó a los atacantes acceso remoto.

A pesar de la consistencia en algunos aspectos de los ataques gemelos, también variaron significativamente con respecto al vector de acceso inicial utilizado para abrirse camino dentro de las redes, la cantidad de tiempo que pasaron en cada uno de los entornos y el malware empleado para lanzar la fase final. de la invasión.

El ataque a la organización de medios utilizó el exploit ProxyShell para atacar un servidor Exchange vulnerable con el objetivo de instalar un shell web que, a su vez, se utilizó para difundir Cobalt Strike Beacons en la red. Se dice que el adversario pasó cuatro meses realizando reconocimiento y robo de datos, lo que finalmente allanó el camino para el ataque de ransomware a principios de diciembre de 2021.

El segundo ataque a la organización del gobierno regional, por otro lado, se facilitó a través de un archivo adjunto de correo electrónico malicioso que contenía el malware Dridex, usándolo para implementar cargas útiles adicionales para el movimiento lateral.

En particular, la exfiltración redundante de datos confidenciales a más de un proveedor de almacenamiento en la nube, en forma de archivos RAR comprimidos, ocurrió dentro de las 75 horas posteriores a la detección inicial de un intento de inicio de sesión sospechoso en una sola máquina, antes de cifrar los archivos en las computadoras comprometidas. .

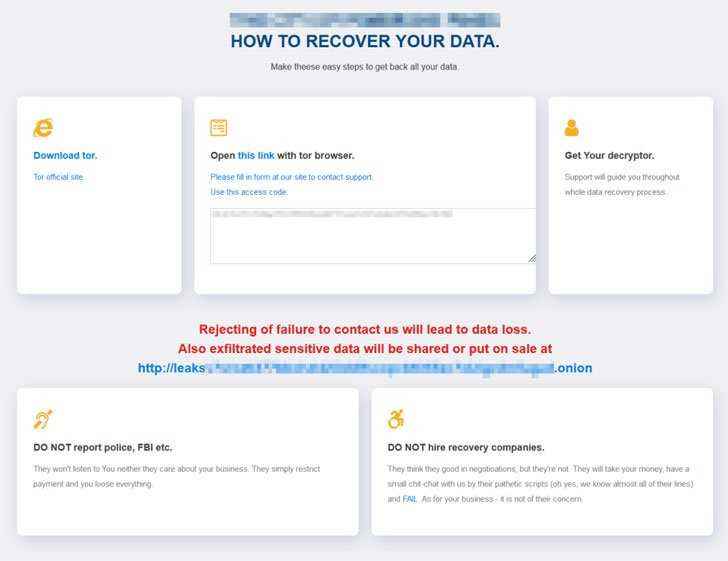

|

| Nota de ransomware de entropía |

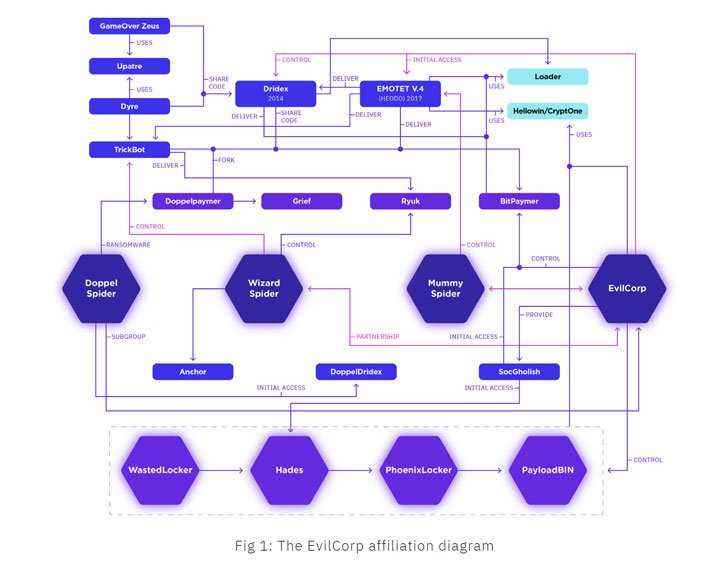

Además de utilizar herramientas legítimas como AdFind, PsExecy PsKill para llevar a cabo los ataques, la correlación entre las muestras de Dridex y Entropy con las infecciones anteriores del ransomware DoppelPaymer ha planteado la posibilidad de un «origen común».

Vale la pena señalar la red de conexiones entre las diferentes piezas de malware. los Dridex Se sabe que un troyano, una botnet que roba información, es obra de un prolífico grupo de ciberdelincuencia con sede en Rusia llamado Indrik Spider (también conocido como Evil Corp).

DoppelPaymer se atribuye a un grupo disidente rastreado bajo el apodo Doppel Spider, que aprovecha código de malware bifurcado desarrollado por Indrik Spider, incluido el ransomware BitPaymer, como base para sus operaciones de caza mayor.

En diciembre de 2019, el Departamento del Tesoro de EE. UU. sancionó a Evil Corp y presentó cargos penales contra dos miembros clave, Maksim Yakubets e Igor Turashev, además de anunciar una recompensa de $5 millones por cualquier información que conduzca a su arresto. A investigación posterior por la BBC en noviembre de 2021 rastreó a los «presuntos piratas informáticos que viven estilos de vida millonarios, con pocas posibilidades de ser arrestados».

Desde entonces, la banda de ciberdelincuentes ha realizado numerosos cambios de marca en su infraestructura de ransomware en los años intermedios para eludir las sanciones, siendo el principal de ellos Casillero desperdiciadoHades, Fénix, Carga útilBIN, Dolory Guacamayo. La entropía es probablemente la última incorporación a esta lista.

Dicho esto, también es posible que los operadores de malware hayan tomado prestado el código, ya sea para ahorrar esfuerzos de desarrollo o engañar deliberadamente a la atribución en lo que es una operación de bandera falsa.

Los hallazgos demuestran que el grupo Evil Corp continúa avanzando en su oficio a pesar de las sanciones, actualizando constantemente sus firmas de carga útil, herramientas de explotación y métodos de acceso inicial para confundir la atribución y permanecer bajo el radar.

De hecho, los investigadores de SentinelOne, en un análisis independientellamó a los enlaces «evolutivos», citando una configuración, implementación y funcionalidad casi idénticas entre las variantes sucesivas del ransomware, con el malware de cifrado de archivos oculto mediante un empaquetador llamado CryptOne.

«En ambos casos, los atacantes se basaron en la falta de diligencia: ambos objetivos tenían sistemas Windows vulnerables que carecían de parches y actualizaciones actuales», dijo Andrew Brandt, investigador principal de Sophos. «Las máquinas correctamente parcheadas, como Exchange Server, habrían obligado a los atacantes a trabajar más duro para lograr su acceso inicial a las organizaciones en las que penetraron».

«Si hubiera existido un requisito para usar la autenticación de múltiples factores, habría creado más desafíos para que los usuarios no autorizados iniciaran sesión en esas u otras máquinas», agregó Brandt.