Una nueva campaña de malware está suplantando el software VPN GlobalProtect de Palo Alto Networks para distribuir una variante del cargador WikiLoader (también conocido como WailingCrab) mediante una campaña de optimización de motores de búsqueda (SEO).

La actividad de publicidad maliciosa, observada en junio de 2024, se aleja de las tácticas observadas anteriormente en las que el malware se propagó a través de correos electrónicos de phishing tradicionales, dijeron los investigadores de Unit 42 Mark Lim y Tom Marsden. dicho.

WikiLoader, documentado por primera vez por Proofpoint en agosto de 2023, ha sido atribuido a un actor de amenazas conocido como TA544, y los ataques por correo electrónico aprovechan el malware para implementar Danabot y Ursnif.

Luego, a principios de abril, la empresa de ciberseguridad surcoreana AhnLab detalló una campaña de ataque que aprovechó una versión troyanizada de un complemento de Notepad++ como vector de distribución.

Dicho esto, se sospecha que el cargador en alquiler es utilizado por al menos dos corredores de acceso inicial (IAB), según la Unidad 42, afirmando que las cadenas de ataque se caracterizan por tácticas que le permiten evadir la detección por parte de herramientas de seguridad.

«Los atacantes suelen utilizar el envenenamiento SEO como vector de acceso inicial para engañar a las personas para que visiten una página que falsifica el resultado de búsqueda legítimo para entregar malware en lugar del producto buscado», dijeron los investigadores.

«La infraestructura de distribución de esta campaña aprovechó sitios web clonados reetiquetados como GlobalProtect junto con repositorios Git basados en la nube».

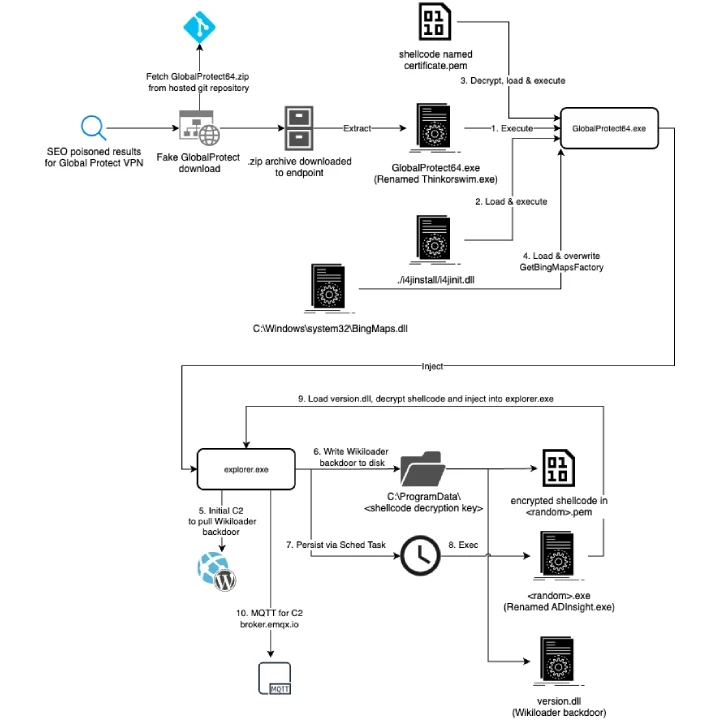

De esta forma, a los usuarios que terminan buscando el software GlobalProtect se les muestran anuncios de Google que, al hacer clic, redirigen a los usuarios a una página de descarga falsa de GlobalProtect, lo que desencadena efectivamente la secuencia de infección.

El instalador MSI incluye un ejecutable («GlobalProtect64.exe») que, en realidad, es una versión renombrada de una aplicación legítima de compraventa de acciones de TD Ameritrade (ahora parte de Charles Schwab) utilizada para cargar lateralmente una DLL maliciosa llamada «i4jinst.dll».

Esto allana el camino para la ejecución del código shell que pasa por una secuencia de pasos para finalmente descargar y ejecutar la puerta trasera WikiLoader desde un servidor remoto.

Para mejorar aún más la percepción de legitimidad del instalador y engañar a las víctimas, se muestra un mensaje de error falso al final de todo el proceso, indicando que faltan ciertas bibliotecas en sus computadoras con Windows.

Además de utilizar versiones renombradas de software legítimo para instalar el malware, los actores de amenazas han incorporado controles anti-análisis que determinan si WikiLoader se está ejecutando en un entorno virtualizado y se finalizan cuando se encuentran procesos relacionados con el software de la máquina virtual.

Si bien no está claro el motivo del cambio del phishing al envenenamiento de SEO como mecanismo de propagación, Unit 42 teorizó que es posible que la campaña sea obra de otro IAB o que los grupos existentes que distribuyen el malware lo hayan hecho en respuesta a una divulgación pública.

«La combinación de infraestructura falsificada, comprometida y legítima aprovechada por las campañas de WikiLoader refuerza la atención de los autores de malware para construir un cargador operativo seguro y robusto, con múltiples [command-and-control] configuraciones», dijeron los investigadores.

La revelación se produce días después de que Trend Micro descubriera una nueva campaña que también aprovecha un software VPN GlobalProtect falso para infectar a usuarios en Medio Oriente con malware de puerta trasera.