Investigadores de ciberseguridad han arrojado luz sobre una sofisticada campaña de robo de información que se hace pasar por marcas legítimas para distribuir malware como DanaBot y StealC.

Se dice que el grupo de actividades, orquestado por ciberdelincuentes de habla rusa y cuyo nombre en código es Tusk, abarca varias subcampañas que aprovechan la reputación de las plataformas para engañar a los usuarios para que descarguen el malware utilizando sitios falsos y cuentas de redes sociales.

“Todas las subcampañas activas alojan el descargador inicial en Dropbox”, afirman los investigadores de Kaspersky Elsayed Elrefaei y AbdulRhman Alfaifi. dicho“Este programa de descarga es responsable de enviar muestras adicionales de malware a la máquina de la víctima, que en su mayoría son ladrones de información (DanaBot y StealC) y recortadores”.

De las 19 subcampañas identificadas hasta la fecha, se dice que tres están activas actualmente. El nombre “Tusk” es una referencia a la palabra “Mammoth” que utilizan los actores de amenazas en los mensajes de registro asociados con el descargador inicial. Vale la pena señalar que “mamut” es un término del argot que suelen utilizar los grupos rusos de delitos electrónicos para referirse a las víctimas.

Las campañas también se destacan por emplear tácticas de phishing para engañar a las víctimas y lograr que proporcionen su información personal y financiera, que luego se vende en la red oscura o se utiliza para obtener acceso no autorizado a sus cuentas de juego y billeteras de criptomonedas.

La primera de las tres subcampañas, conocida como TidyMe, imita a peerme[.]io con un sitio similar alojado en tidyme[.]io (así como tidymeapp[.]io y tidyme[.]aplicación) que solicita un clic para descargar un programa malicioso para sistemas Windows y macOS que se distribuye desde Dropbox.

El descargador es una aplicación Electron que, cuando se inicia, solicita a la víctima que ingrese el CAPTCHA que se muestra, después de lo cual se muestra la interfaz principal de la aplicación, mientras se obtienen de forma encubierta dos archivos maliciosos adicionales y se ejecutan en segundo plano.

Ambas cargas útiles observadas en la campaña son artefactos Hijack Loader, que en última instancia lanzan una variante del malware ladrón StealC con capacidades para recopilar una amplia gama de información.

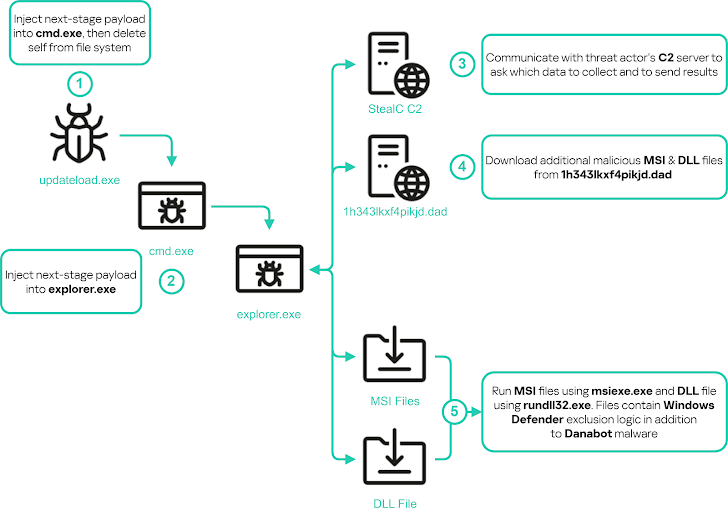

RuneOnlineWorld (“mundo de runeonline”)[.]io”), la segunda subcampaña, implica el uso de un sitio web falso que simula un juego multijugador masivo en línea (MMO) llamado Rise Online World para distribuir un descargador similar que allana el camino para DanaBot y StealC en hosts comprometidos.

También distribuido a través de Hijack Loader en esta campaña hay un malware clipper basado en Go que está diseñado para monitorear el contenido del portapapeles y sustituir las direcciones de billetera copiadas por la víctima con una billetera Bitcoin controlada por el atacante para realizar transacciones fraudulentas.

Para completar las campañas activas está Voico, que se hace pasar por un proyecto de traducción de IA llamado YOUS (yous[.]ai) con una contraparte maliciosa llamada voico[.]io para difundir un descargador inicial que, al instalarse, pide a la víctima que complete un formulario de registro que contiene sus credenciales y luego registra la información en la consola.

Las cargas útiles finales exhiben un comportamiento similar al de la segunda subcampaña, con la única distinción de que el malware StealC utilizado en este caso se comunica con un servidor de comando y control (C2) diferente.

“Las campañas […] “Estos datos demuestran la amenaza persistente y en evolución que plantean los cibercriminales, que son expertos en imitar proyectos legítimos para engañar a las víctimas”, afirmaron los investigadores. “El uso de técnicas de ingeniería social como el phishing, junto con mecanismos de distribución de malware en varias etapas, pone de relieve las capacidades avanzadas de los actores de amenazas implicados”.

“Al explotar la confianza que los usuarios depositan en plataformas conocidas, estos atacantes implementan eficazmente una variedad de malware diseñado para robar información confidencial, comprometer sistemas y, en última instancia, obtener ganancias financieras”.